TP-Link sửa lỗi RCE nghiêm trọng trong bộ định tuyến chơi game C5400X phổ biến

Bộ định tuyến chơi game TP-Link Archer C5400X dễ mắc phải các lỗi bảo mật có thể cho phép kẻ tấn công từ xa, không được xác thực thực thi các lệnh trên thiết bị.

TP-Link Archer C5400X là bộ định tuyến chơi game ba băng tần cao cấp được thiết kế để mang đến hiệu suất mạnh mẽ và các tính năng nâng cao để chơi game cũng như các ứng dụng đòi hỏi khắt khe khác và dựa trên số lượng đánh giá của người dùng về sản phẩm trên các cửa hàng trực tuyến, và đây có thể là một sự lựa chọn phổ biến của các game thủ.

Việc thực thi lệnh tùy ý trên bộ định tuyến có thể dẫn đến việc chiếm quyền điều khiển bộ định tuyến, chặn dữ liệu, thay đổi cài đặt DNS và có khả năng xâm phạm mạng nội bộ.

Chi tiết về lỗ hổng

Lỗ hổng trên TP-Link Archer C5400X được theo dõi là CVE-2024-5035 (điểm CVSS v4: 10.0, “nghiêm trọng”) và được các nhà phân tích tại OneKey xác định thông qua phân tích tĩnh nhị phân.

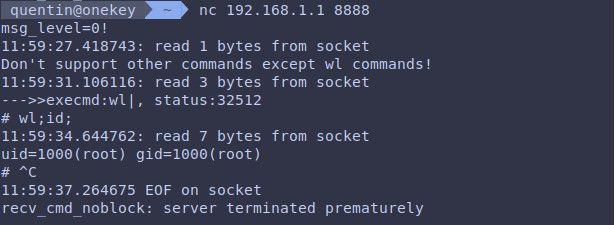

Các nhà nghiên cứu phát hiện ra rằng tệp nhị phân 'rftest' khiến dịch vụ mạng dễ bị tấn công bằng lệnh chèn và tràn bộ đệm trên các cổng TCP 8888, 8889 và 8890.

Dịch vụ 'rftest' chạy trình nghe mạng trên các cổng này để thực hiện việc tự đánh giá giao diện không dây và các tác vụ liên quan.

Kẻ tấn công sử dụng shell metacharacter có thể gửi tin nhắn được tạo đặc biệt đến các cổng này và có khả năng thực thi lệnh tùy ý với các đặc quyền nâng cao.

Shell metacharacter là các ký tự đặc biệt như dấu chấm phẩy, ký hiệu và đường dẫn được sử dụng để kiểm soát chức năng tốt hơn trên shell dòng lệnh. Tuy nhiên, chúng cũng có thể bị lạm dụng để thực thi lệnh khi đầu vào của người dùng không được thực hiện đúng cách nhằm ngăn chặn các hành động trái phép.

Lệnh injection ID qua cổng 8888

Nguồn: OneKey

Đã có bản sửa lỗi

Vì các cổng được đề cập ở trạng thái mở và được dịch vụ 'rftest' sử dụng rộng rãi trên cấu hình mặc định của bộ định tuyến nên chúng sẽ tác động đến tất cả người dùng thiết bị sử dụng các phiên bản chương trình cơ sở dễ bị tấn công, cho đến hết phiên bản 1.1.1.6.

Các nhà phân tích của OneKey cho biết phát hiện của họ cho PSIRT của TP-Link vào ngày 16 tháng 2 năm 2024, trong khi nhà cung cấp đã có sẵn bản vá beta trước ngày 10 tháng 4 năm 2024.

Cuối cùng, bản cập nhật bảo mật đã ra mắt vào cuối tuần trước, vào ngày 24 tháng 5 năm 2024, với việc phát hành Archer C5400X(EU)_V1_1.1.7 Build 20240510, giải quyết hiệu quả CVE-2024-5035.

Cách khắc phục được triển khai là loại bỏ bất kỳ lệnh nào chứa shell metacharacter, để chúng được lọc ra trong tất cả các tin nhắn đến.

Người dùng nên tải xuống bản cập nhật chương trình cơ sở từ cổng tải xuống chính thức của TP-Link hoặc sử dụng bảng quản trị bộ định tuyến của họ để thực hiện cập nhật.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.