Tin tặc nhắm mục tiêu VPN Check Point để xâm nhập mạng doanh nghiệp

Ngày 27 tháng 5 Check Point đã cảnh báo rằng các tác nhân đe dọa đang nhắm mục tiêu vào các thiết bị VPN truy cập từ xa của Check Point trong một chiến dịch đang diễn ra nhằm xâm phạm mạng doanh nghiệp.

Truy cập từ xa được tích hợp vào tất cả tường lửa mạng Check Point. Nó có thể được định cấu hình làm VPN client-to-site để truy cập vào mạng công ty thông qua máy khách VPN hoặc thiết lập làm Cổng SSL VPN để truy cập dựa trên web.

Check Point cho biết những kẻ tấn công đang nhắm mục tiêu vào các cổng bảo mật bằng tài khoản cục bộ cũ bằng cách sử dụng xác thực chỉ bằng mật khẩu không an toàn, nên sử dụng xác thực chứng chỉ để ngăn chặn vi phạm.

"Gần đây, chúng tôi đã chứng kiến các giải pháp VPN bị xâm phạm của nhiều nhà cung cấp bảo mật mạng khác nhau. Trước những sự việc này, chúng tôi đã theo dõi việc giành quyền truy cập trái phép vào VPN của khách hàng của Check Point. Đến ngày 24 tháng 5 năm 2024, chúng tôi đã xác định được một số lượng nhỏ các lần thử đăng nhập sử dụng tài khoản cục bộ VPN cũ dựa vào phương thức xác thực chỉ dùng mật khẩu không được khuyến nghị", Check Point cho biết.

"Chúng tôi đã thấy 3 lần đăng nhập và sau khi chúng tôi phân tích sâu hơn với các nhóm đặc biệt đã thu thập được thì những gì chúng tôi thu được là có khả năng giống nhau trên toàn cầu (trong cùng khoảng một con số)" đủ để hiểu một xu hướng và đặc biệt là một cách khá đơn giản để đảm bảo xu hướng đó không thành công”, người phát ngôn của Check Point nói với BleepingComputer.

Để chống lại các cuộc tấn công đang diễn ra này, Check Point đã cảnh báo khách hàng kiểm tra các tài khoản dễ bị tấn công như vậy trên các sản phẩm Cổng bảo mật lượng tử và Bảo mật mạng CloudGuard cũng như trên các phần mềm VPN truy cập di động và truy cập từ xa.

Khách hàng nên thay đổi phương thức xác thực người dùng thành các tùy chọn an toàn hơn (sử dụng hướng dẫn trong tài liệu hỗ trợ này) hoặc xóa các tài khoản cục bộ dễ bị tấn công khỏi cơ sở dữ liệu Máy chủ quản lý bảo mật.

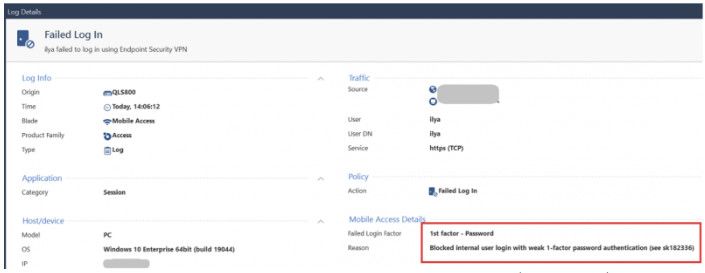

Check Point cũng đã phát hành một hotfix Security Gateway sẽ chặn tất cả các tài khoản cục bộ xác thực bằng mật khẩu. Sau khi cài đặt, các tài khoản cục bộ có xác thực chỉ bằng mật khẩu yếu sẽ bị ngăn đăng nhập vào Remote Access VPN.

Tài khoản cục bộ dễ bị tấn công bị chặn sau khi cài đặt hotfix (Check Point)

Khách hàng có thể tìm thêm thông tin về cách cải thiện bảo mật VPN của họ trong bài viết hỗ trợ này, bài viết này cũng chia sẻ hướng dẫn về cách ứng phó với việc truy cập trái phép."

Các thiết bị Cisco VPN cũng bị nhắm mục tiêu

Check Point là công ty thứ hai cảnh báo các thiết bị VPN của họ đang trở thành mục tiêu trong các cuộc tấn công đang diễn ra trong những tháng gần đây.

Vào tháng 4, Cisco cũng đã cảnh báo về các cuộc tấn công đánh cắp thông tin xác thực trên diện rộng nhắm vào các dịch vụ VPN và SSH trên các thiết bị Cisco, Check Point, SonicWall, Fortinet và Ubiquiti.

Chiến dịch đó bắt đầu vào khoảng ngày 18 tháng 3 năm 2024, với các cuộc tấn công bắt nguồn từ các nút thoát TOR và sử dụng nhiều công cụ ẩn danh và proxy khác để tránh bị chặn.

Một tháng trước đó, Cisco đã cảnh báo về một làn sóng tấn công rải mật khẩu nhắm vào các thiết bị Tường lửa bảo mật của Cisco chạy dịch vụ Remote Access VPN (RAVPN), có thể là một phần của hoạt động trinh sát giai đoạn đầu.

Nhà nghiên cứu bảo mật Aaron Martin đã liên kết hoạt động này với một mạng botnet phần mềm độc hại không có giấy tờ mà ông đặt tên là “Brutus”, mạng này kiểm soát ít nhất 20.000 địa chỉ IP trên các dịch vụ đám mây và mạng dân cư.

Tháng trước, công ty cũng tiết lộ rằng nhóm hack được nhà nước hậu thuẫn UAT4356 (còn gọi là STORM-1849) đã sử dụng các lỗi zero-day trong tường lửa Cisco Adaptive Security Appliance (ASA) và Tường lửa phòng thủ mối đe dọa hỏa lực - Firepower Threat Defense (FTD) nhằm xâm nhập các mạng của chính phủ trên toàn thế giới ít nhất kể từ tháng 11 năm 2023 trong một chiến dịch gián điệp mạng được theo dõi dưới tên ArcaneDoor.

Nguồn: bleepingcomputer.com