Tin tặc lừa đảo các tổ chức tài chính bằng cách sử dụng bản sao Minesweeper bị trojan hóa

Tin tặc đang sử dụng mã từ bản sao Python của trò chơi Minesweeper nổi tiếng của Microsoft để che giấu các tập lệnh độc hại trong các cuộc tấn công vào các tổ chức tài chính châu Âu và Mỹ.

CSIRT-NBU và CERT-UA của Ukraine quy các cuộc tấn công cho một kẻ đe dọa được theo dõi là 'UAC-0188', kẻ đang sử dụng mã hợp pháp để ẩn các tập lệnh Python tải xuống và cài đặt SuperOps RMM.

Superops RMM là một phần mềm quản lý từ xa hợp pháp cho phép các tác nhân từ xa truy cập trực tiếp vào các hệ thống bị xâm nhập.

CERT-UA cho biết những thông tin phát hiện ban đầu về cuộc tấn công này đã tiết lộ ít nhất năm vi phạm tiềm ẩn bởi cùng một tệp trong các tổ chức tài chính và bảo hiểm trên khắp Châu Âu và Hoa Kỳ.

Chi tiết cuộc tấn công

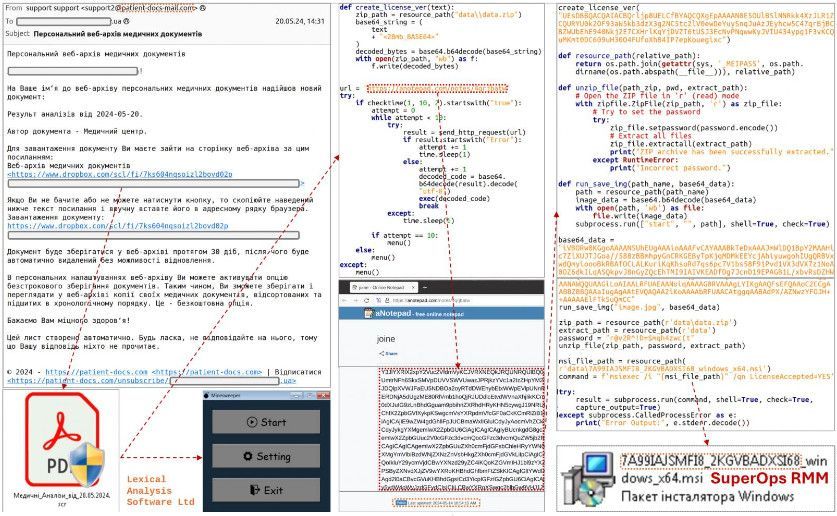

Cuộc tấn công bắt đầu bằng một email được gửi từ địa chỉ “support@BN-docs-mail.com”, mạo danh một trung tâm y tế với chủ đề “Lưu trữ tài liệu y tế trên web cá nhân”.

Người nhận được nhắc tải xuống tệp .SCR 33 MB từ liên kết Dropbox được cung cấp. Tệp này chứa mã vô hại từ bản sao Python của trò chơi Minesweeper cùng với mã Python độc hại tải xuống các tập lệnh bổ sung từ một nguồn từ xa ("anotepad.com").

Việc đưa mã Minesweeper vào trong tệp thực thi đóng vai trò che giấu cho chuỗi được mã hóa base64 28 MB chứa mã độc, và tin tặc làm cho nó có vẻ vô hại đối với phần mềm bảo mật.

Ngoài ra, mã Minesweeper còn chứa một hàm có tên "create_license_ver" được dùng lại để giải mã và thực thi mã độc hại ẩn, do đó, các thành phần phần mềm hợp pháp được sử dụng để che giấu và tạo điều kiện cho cuộc tấn công mạng.

Chuỗi base64 được giải mã để tập hợp một tệp ZIP chứa trình cài đặt MSI cho SuperOps RMM, tệp này cuối cùng được trích xuất và thực thi bằng mật khẩu tĩnh.

Chuỗi tấn công

Nguồn: CERT-UA

SuperOps RMM là một công cụ truy cập từ xa hợp pháp, nhưng trong trường hợp này, nó được sử dụng để cấp cho kẻ tấn công quyền truy cập trái phép vào máy tính của nạn nhân.

CERT-UA lưu ý rằng các tổ chức không sử dụng sản phẩm SuperOps RMM nên coi sự hiện diện hoặc hoạt động mạng liên quan của sản phẩm đó, chẳng hạn như các cuộc gọi đến miền "superops.com" hoặc "superops.ai", là dấu hiệu xâm nhập của hacker.

CERT-UA cũng đã chia sẻ các chỉ số bổ sung về sự xâm phạm (IoC) liên quan đến cuộc tấn công này ở cuối báo cáo.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.