Ransomware Hello XD nhúng backdoor trong khi mã hóa

Các nhà nghiên cứu an ninh mạng báo cáo hoạt động gia tăng của ransomware Hello XD, mà hiện đang triển khai một mẫu nâng cấp có tính năng mã hóa mạnh hơn.

Lần đầu tiên được phát hiện vào tháng 11 năm 2021, dựa trên mã nguồn bị rò rỉ của Babuk họ tham gia vào một số lượng nhỏ các cuộc tấn công tống tiền kép trong đó các tác nhân đe dọa đã đánh cắp dữ liệu của công ty trước khi mã hóa thiết bị.

Theo một báo cáo mới của Palo Alto Networks Unit 42, tác giả của phần mềm độc hại đã tạo ra một bộ mã hóa mới có tính năng đóng gói tùy chỉnh để tránh phát hiện và thay đổi thuật toán mã hóa. Điều này đánh dấu một sự khởi đầu đáng kể so với mã Babuk cho thấy ý định của tác giả là phát triển một dòng ransomware mới với các khả năng và tính năng độc đáo để gia tăng các cuộc tấn công.

Vận hành ransomware Hello XD

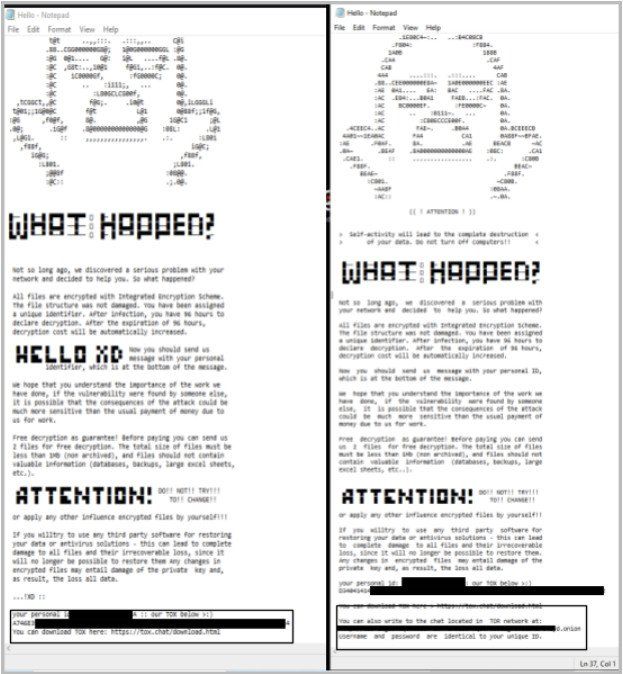

Ransomware Hello XD hiện không sử dụng trang web thanh toán Tor để tống tiền nạn nhân mà thay vào đó hướng dẫn nạn nhân tham gia đàm phán trực tiếp thông qua dịch vụ trò chuyện TOX. Trong phiên bản mới nhất, những kẻ điều hành phần mềm độc hại đã thêm một liên kết trang onion vào thông báo hiển thị đòi tiền chuộc nhưng Đơn vị 42 cho biết trang web này đang ngoại tuyến, vì vậy nó có thể đang được xây dựng.

Hello XD thông báo đòi tiền chuộc, bên trái cũ, bên phải mới (Phần 42)

Khi được thực thi, Hello XD cố gắng vô hiệu hóa các bản sao shadow để ngăn việc khôi phục hệ thống dễ dàng và sau đó mã hóa tệp, thêm phần mở rộng .hello vào tên tệp.

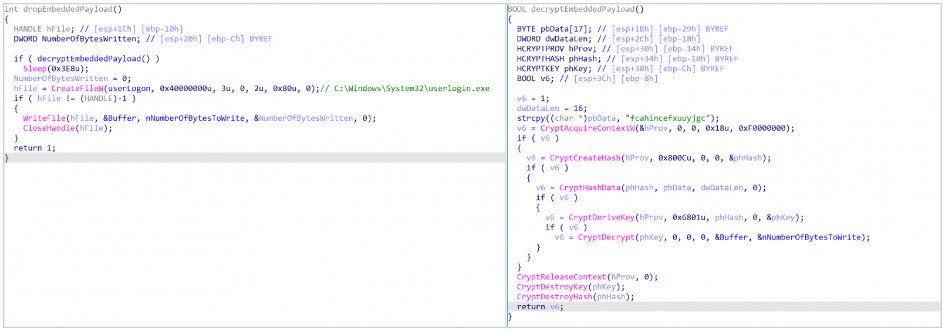

Bên cạnh payload ransomware, Đơn vị 42 cũng quan sát thấy các nhà khai thác Hello XD hiện đang sử dụng một cửa sau mã nguồn mở có tên là MicroBackdoor để điều hướng hệ thống bị xâm nhập, tách tệp, thực thi lệnh và xóa dấu vết.

Tập tin thực thi MicroBackdoor này được mã hóa bằng cách sử dụng WinCrypt API và được nhúng trong payload ransomware, vì vậy nó sẽ bị loại bỏ vào hệ thống ngay lập tức khi bị lây nhiễm.

Giải mã và loại bỏ Microbackdoor (Đơn vị 42)

Crypter và mã hóa

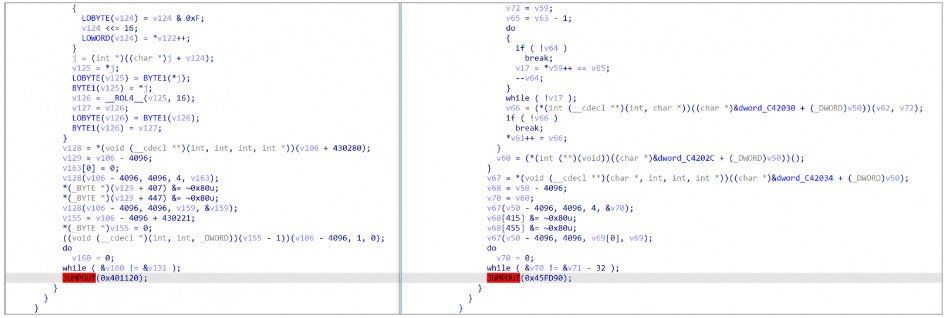

Trình đóng gói tùy chỉnh được triển khai trong phiên bản thứ hai của payload ransomware có hai lớp obfuscation.

Tác giả đã tạo ra crypter bằng cách sửa đổi UPX, một trình đóng gói mã nguồn mở mà nhiều tác giả phần mềm độc hại đã lạm dụng rộng rãi trong quá khứ.

Đóng gói UPX (phải) và đóng gói tùy chỉnh (trái) (Đơn vị 42)

Việc giải mã các Blob được nhúng liên quan đến việc sử dụng một thuật toán tùy chỉnh có chứa các hướng dẫn độc đáo như XLAT, trong khi các lệnh gọi API trong trình đóng gói không bị xáo trộn kỳ lạ.

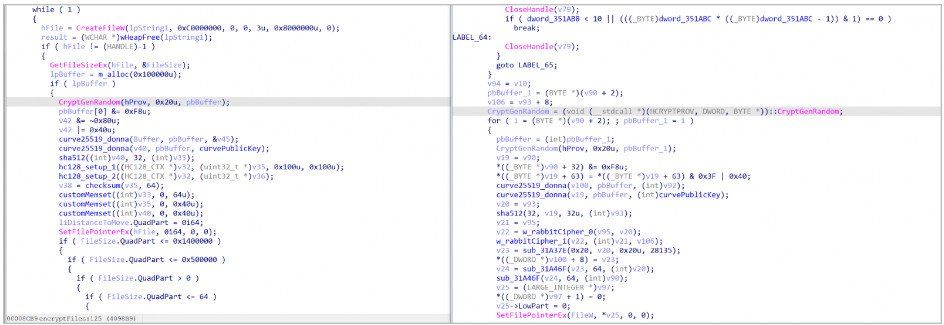

Khía cạnh thú vị nhất của phiên bản chính thứ hai của Hello XD là chuyển thuật toán mã hóa từ HC-128 và Curve25519-Donna đã được sửa đổi sang Rabbit Cipher và Curve25519-Donna.

Mã hóa Babuk (trái) và mã hóa Hello XD 2.0 (phải) (Đơn vị 42)

Ngoài ra, mã đánh dấu tệp trong phiên bản thứ hai đã được thay đổi từ một chuỗi nhất quán thành các byte ngẫu nhiên, làm cho kết quả mật mã mạnh mẽ hơn.

Những gì chúng ta nên mong đợi

Tại thời điểm này, Hello XD là một dự án ransomware giai đoạn đầu nguy hiểm hiện đang được sử dụng trong tự nhiên. Mặc dù khối lượng lây nhiễm của nó chưa đáng kể, nhưng sự phát triển tích cực và có mục tiêu của nó đã tạo nền tảng cho tình trạng nguy hiểm hơn.

Đơn vị 42 đã truy tìm nguồn gốc của nó từ một kẻ đe dọa nói tiếng Nga sử dụng bí danh X4KME, người đã tải lên trực tuyến các hướng dẫn triển khai Cobalt Strike Beacons và cơ sở hạ tầng độc hại.

Các mẫu về sự hiện diện trực tuyến của X4KME (Đơn vị 42)

Ngoài ra, cùng một hacker cũng đã đăng trên các diễn đàn để cung cấp các khai thác PoC, dịch vụ crypter, bản phân phối Kali Linux tùy chỉnh cũng như các dịch vụ lưu trữ và phân phối phần mềm độc hại.

Nhìn chung, tác nhân gây ra mối đe dọa cụ thể tỏ ra hiểu biết và có khả năng phát triển Hello XD xa hơn, vì vậy các nhà phân tích cần theo dõi chặt chẽ sự phát triển của nó.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.