Phiên bản Linux của phần mềm tống tiền Akira nhắm vào các máy chủ VMware ESXi

Hoạt động của phần mềm tống tiền Akira sử dụng bộ mã hóa Linux để mã hóa các máy ảo VMware ESXi trong các cuộc tấn công tống tiền kép nhằm vào các công ty trên toàn thế giới.

Akira lần đầu tiên xuất hiện vào tháng 3 năm 2023, nhắm mục tiêu đến các hệ thống Windows trong nhiều ngành khác nhau, bao gồm giáo dục, tài chính, bất động sản, sản xuất và tư vấn.

Giống như các nhóm ransomware nhắm mục tiêu vào doanh nghiệp khác, những kẻ đe dọa đánh cắp dữ liệu từ các mạng bị vi phạm và mã hóa các tệp để tiến hành tống tiền nạn nhân hai lần, yêu cầu các khoản thanh toán lên tới vài triệu đô la.

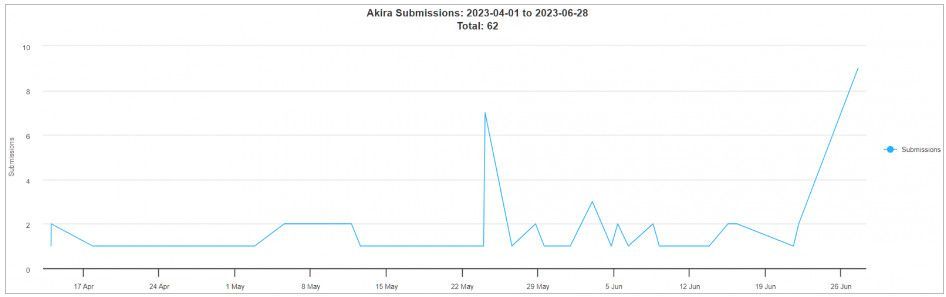

Kể từ khi hoạt động, ransomware đã tấn công hơn 30 nạn nhân chỉ riêng ở Hoa Kỳ, với hai hoạt động khác biệt tăng đột biến trong các lần gửi ID Ransomware vào cuối tháng 5 và hiện tại.

Hoạt động của Akira trong những tháng qua

Nguồn: BleepingComputer

Akira nhắm đến VMware ESXi

Phiên bản Linux của Akira đầu tiên đượci nhà phân tích phần mềm độc hại rivitna phát hiện, người đã chia sẻ một mẫu mã hóa mới trên VirusTotal vào tuần trước.

Phân tích của BleepingComputer về bộ mã hóa Linux cho thấy nó có tên dự án là 'Esxi_Build_Esxi6', cho biết các tác nhân đe dọa đã thiết kế nó đặc biệt để nhắm mục tiêu vào các máy chủ VMware ESXi.

Ví dụ: một trong các tệp mã nguồn của dự án là /mnt/d/vcprojects/Esxi_Build_Esxi6/argh.h.

Trong vài năm qua, các nhóm ransomware ngày càng tạo ra các bộ mã hóa Linux tùy chỉnh để mã hóa máy chủ VMware ESXi khi doanh nghiệp chuyển sang sử dụng máy ảo cho máy chủ để cải thiện quản lý thiết bị và sử dụng tài nguyên hiệu quả.

Bằng cách nhắm mục tiêu vào các máy chủ ESXi, kẻ đe dọa có thể mã hóa nhiều máy chủ chạy dưới dạng máy ảo trong một lần chạy bộ mã hóa ransomware.

Tuy nhiên, không giống như các bộ mã hóa VMware ESXi khác được BleepingComputer phân tích, bộ mã hóa của Akira không có nhiều tính năng nâng cao, chẳng hạn như tự động tắt máy ảo trước khi mã hóa tệp bằng lệnh esxcli.

Như đã nói, tệp nhị phân hỗ trợ một vài đối số dòng lệnh cho phép kẻ tấn công tùy chỉnh các cuộc tấn công của chúng:

- -p --encryption_path (đường dẫn tệp/thư mục được nhắm mục tiêu)

- -s --share_file (đường dẫn ổ đĩa mạng được nhắm mục tiêu)

- - n --encryption_percent (% mã hóa)

- --fork (tạo tiến trình con để mã hóa)

Tham số -n đặc biệt đáng chú ý vì nó cho phép kẻ tấn công xác định lượng dữ liệu được mã hóa trên mỗi tệp.

Cài đặt tham số càng thấp, tốc độ mã hóa càng nhanh, nhưng tham số càng cao thì khả năng nạn nhân sẽ có thể khôi phục các tệp gốc của họ mà không phải trả tiền chuộc.

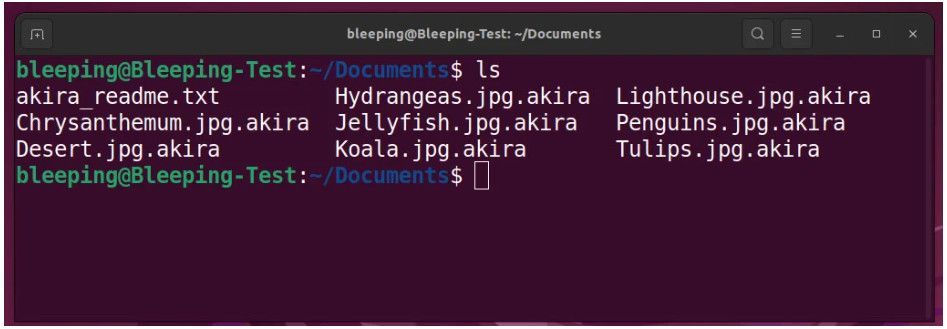

Các tệp được mã hóa bởi Akira trên máy chủ Linux

Nguồn: BleepingComputer

Khi mã hóa tệp, bộ mã hóa Linux Akira sẽ nhắm mục tiêu các phần mở rộng sau:

.4dd, .accdb, .accdc, .accde, .accdr, .accdt, .accft, .adb, .ade, .adf, .adp, .arc, .ora, .alf, .ask, .btr, .bdf, .cat, .cdb, .ckp, .cma, .cpd, .dacpac, .dad, .dadiagrams, .daschema, .db-shm, .db-wa, .db3, .dbc, .dbf, .dbs, .dbt, .dbv, .dbx, .dcb, .dct, .dcx, .dlis, .dp1, .dqy, .dsk, .dsn, .dtsx, .eco, .ecx, .edb, .epim, .exb, .fcd, .fdb, .fic, .fmp, .fmp12, .fmps, .fp3, .fp4, .fp5, .fp7, .fpt, .frm, .gdb, .grdb, .gwi, .hdb, .his, .idb, .ihx, .itdb, .itw, .jet, .jtx, .kdb, .kexi, .kexic, .kexis, .lgc, .lwx, .maf, .maq, .mar, .mas, .mav, .mdb, .mdf, .mpd, .mrg, .mud, .mwb, .myd, .ndf, .nnt, .nrmlib, .ns2, .ns3, .ns4, .nsf, .nv2, .nwdb, .nyf, .odb, .oqy, .orx, .owc, .p96, .p97, .pan, .pdb, .pdm, .pnz, .qry, .qvd, .rbf, .rctd, .rod, .rodx, .rpd, .rsd, .sas7bdat, .sbf, .scx, .sdb, .sdc, .sdf, .sis, .spq, .sqlite, .sqlite3, .sqlitedb, .temx, .tmd, .tps, .trc, .trm, .udb, .usr, .v12, .vis, .vpd, .vvv, .wdb, .wmdb, .wrk, .xdb, .xld, .xmlff, .abcddb, .abs, .abx, .accdw, .adn, .db2, .fm5, .hjt, .icg, .icr, .lut, .maw, .mdn, .mdt, .vdi, .vhd, .vmdk, .pvm, .vmem, .vmsn, .vmsd, .nvram, .vmx, .raw, .qcow2, .subvo, .bin, .vsv, .avhd, .vmrs, .vhdx, .avdx, .vmcx, .iso

Thật kỳ lạ, trình khóa Linux dường như bỏ qua các thư mục và tệp sau, tất cả đều liên quan đến các thư mục và tệp thực thi của Windows, cho thấy rằng biến thể Akira của Linux đã được chuyển từ phiên bản Windows.

winnt, temp, thumb, $Recycle.Bin, $RECYCLE.BIN, System Volume Information, Boot, Windows, Trend Micro, .exe, .dll, .lnk, .sys, .msi

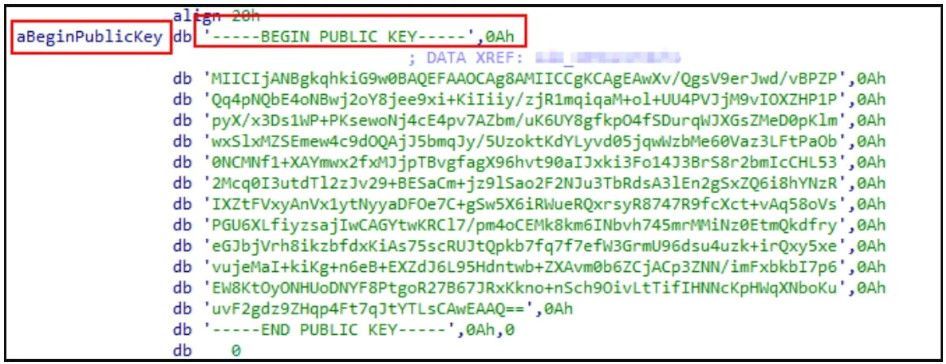

Các nhà phân tích của Cyblei cũng đã có một báo cáo về phiên bản Akira của Linux ngày 28 tháng 6, giải thích rằng bộ mã hóa bao gồm khóa mã hóa RSA công khai và tận dụng nhiều thuật toán khóa đối xứng để mã hóa tệp, bao gồm AES, CAMELLIA, IDEA-CB và DES.

Khóa đối xứng được sử dụng để mã hóa các tệp của nạn nhân và sau đó được mã hóa bằng khóa công khai RSA. Điều này ngăn chặn quyền truy cập vào khóa giải mã trừ khi bạn có khóa giải mã riêng RSA chỉ do những kẻ tấn công nắm giữ.

Khóa RSA công khai được sử dụng bởi Akira (Cyble)

Các tệp được mã hóa sẽ được đổi tên để có phần mở rộng .akira và ghi chú đòi tiền chuộc được mã hóa cứng có tên akira_readme.txt sẽ được tạo trong mỗi thư mục trên thiết bị được mã hóa.

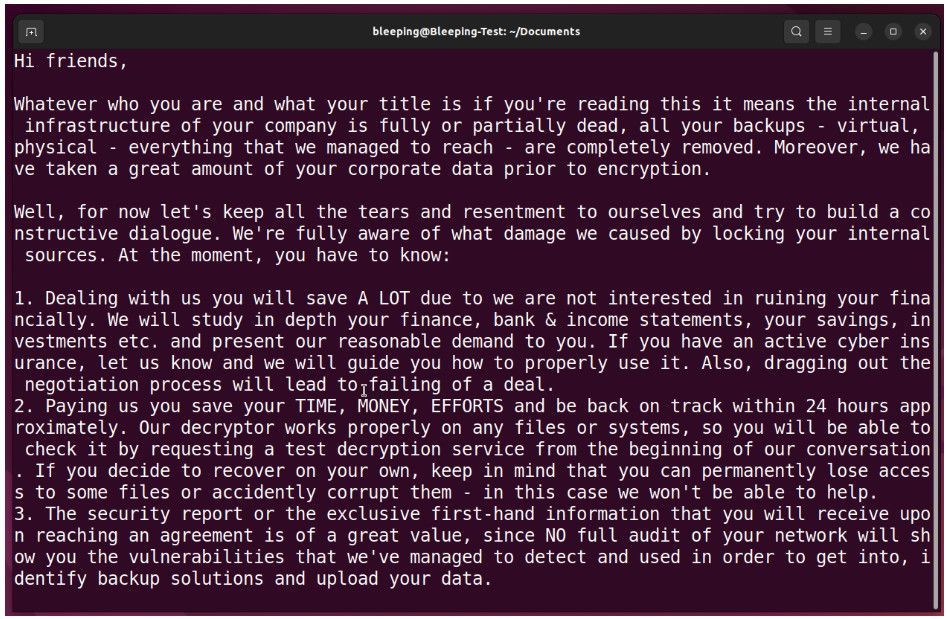

Ghi chú đòi tiền chuộc của Akira trên máy chủ Linux

Nguồn: BleepingComputer

Việc mở rộng phạm vi tấn công của Akira được phản ánh bằng số lượng nạn nhân được nhóm công bố gần đây, điều này chỉ khiến mối đe dọa trở nên nghiêm trọng hơn đối với các tổ chức trên toàn thế giới.

Thật không may, việc bổ sung thêm hỗ trợ Linux là một xu hướng đang gia tăng trong các nhóm ransomware và nhiều người sử dụng các công cụ sẵn có để làm điều đó, vì đây là một cách dễ dàng và gần như hoàn hảo để tăng lợi nhuận.

Các hoạt động ransomware khác sử dụng bộ mã hóa ransomware Linux, hầu hết nhắm mục tiêu vào VMware ESXi, bao gồm Royal, Black Basta, LockBit, BlackMatter, AvosLocker, REvil, HelloKitty, RansomEXX và Hive.

Nguồn: bleepingcomputer.com