Trojan Anatsa Android đã đánh cắp thông tin ngân hàng từ người dùng ở Hoa Kỳ và Vương quốc Anh

Một chiến dịch phần mềm độc hại dành cho thiết bị di động mới kể từ tháng 3 năm 2023 đã đẩy trojan ngân hàng Android 'Anatsa' tới các khách hàng ngân hàng trực tuyến ở Hoa Kỳ, Vương quốc Anh, Đức, Áo và Thụy Sĩ.

Theo các nhà nghiên cứu bảo mật tại ThreatFabric, người đã theo dõi hoạt động độc hại, những kẻ tấn công đang phân phối phần mềm độc hại thông qua Play Store, cửa hàng ứng dụng chính thức của Android và đã có hơn 30.000 lượt cài đặt chỉ bằng phương pháp này.

ThreatFabric đã phát hiện ra một chiến dịch Anatsa trước đó trên Google Play vào tháng 11 năm 2021, khi trojan này được cài đặt hơn 300.000 lần bằng cách mạo danh máy quét PDF, máy quét mã QR, ứng dụng Adobe Illustrator và ứng dụng theo dõi hoạt động thể dục.

Chiến dịch Anatsa mới

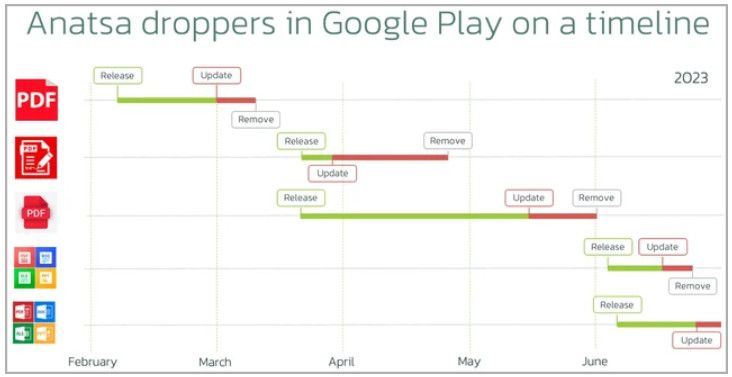

Vào tháng 3 năm 2023, sau sáu tháng gián đoạn phân phối phần mềm độc hại, những kẻ đe dọa đã tung ra một chiến dịch quảng cáo độc hại mới khiến các nạn nhân tiềm năng tải xuống ứng dụng Anatsa dropper từ Google Play.

Ứng dụng độc hại trên Google Play (ThreatFabric)

Các ứng dụng độc hại tiếp tục thuộc danh mục văn phòng/năng suất, giả làm ứng dụng trình xem và chỉnh sửa PDF cũng như các ứng dụng văn phòng.

Bất cứ khi nào ThreatFabric báo cáo ứng dụng độc hại cho Google và ứng dụng này đã bị xóa khỏi cửa hàng, những kẻ tấn công sẽ nhanh chóng tải lên lại ống nhỏ giọt mới dưới vỏ bọc mới.

Trong tất cả năm trường hợp trình thả phần mềm độc hại được xác định, các ứng dụng đã được gửi lên Google Play ở dạng sạch (clean form) và sau đó được cập nhật bằng mã độc, có khả năng lẩn tránh quy trình kiểm tra mã nghiêm ngặt của Google trong lần gửi đầu tiên.

Dòng thời gian gửi ứng dụng nhỏ giọt độc hại (ThreatFabric)

Sau khi được cài đặt trên thiết bị của nạn nhân, các ứng dụng nhỏ giọt sẽ yêu cầu một tài nguyên bên ngoài được lưu trữ trên GitHub, từ đó chúng tải xuống các mã độc (payload) Anatsa được giả dạng là các tiện ích bổ sung của trình nhận dạng văn bản cho Adobe Illustrator.

Mã độc (payload) được lấy từ GitHub (ThreatFabric)

Anatsa thu thập thông tin tài chính như thông tin đăng nhập tài khoản ngân hàng, chi tiết thẻ tín dụng, thông tin thanh toán, v.v., bằng cách đẩy các trang lừa đảo lên nền trước khi người dùng cố gắng khởi chạy ứng dụng ngân hàng hợp pháp của họ và cả việc thông qua ghi chép thao tác bàn phím.

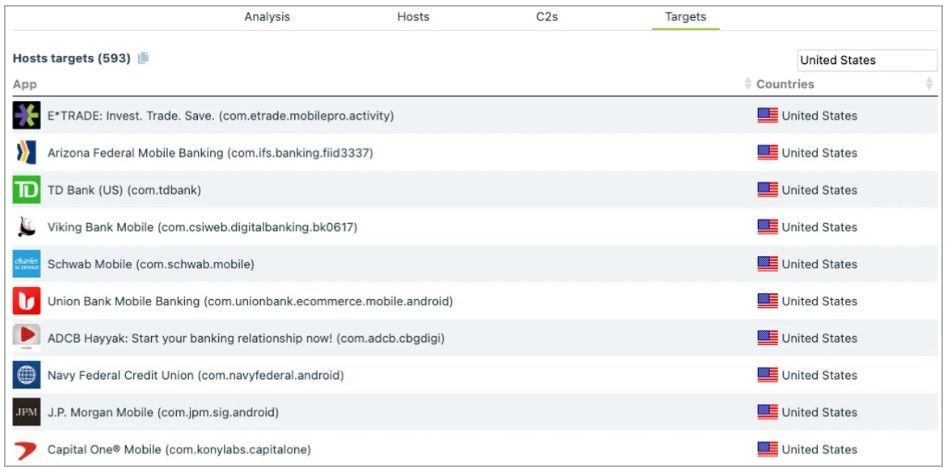

Trong phiên bản hiện tại, trojan Anatsa nhắm mục tiêu gần 600 ứng dụng tài chính của các tổ chức ngân hàng trên khắp thế giới.

Một số ngân hàng Hoa Kỳ bị Anatsa nhắm mục tiêu (ThreatFabric)

Anatsa sử dụng thông tin bị đánh cắp để thực hiện hành vi lừa đảo trên thiết bị bằng cách khởi chạy ứng dụng ngân hàng và thực hiện các giao dịch thay cho nạn nhân, tự động hóa quy trình đánh cắp tiền cho những người điều hành.

ThreatFabric giải thích: “Vì các giao dịch được bắt đầu từ cùng một thiết bị mà khách hàng mục tiêu của ngân hàng thường xuyên sử dụng, nên hệ thống chống gian lận ngân hàng rất khó phát hiện ra nó”.

Số tiền bị đánh cắp được chuyển đổi thành tiền điện tử và được chuyển qua một mạng lưới rộng lớn của những người chuyển tiền ở các quốc gia được nhắm mục tiêu, những người này sẽ giữ một phần số tiền bị đánh cắp dưới dạng chia sẻ doanh thu và gửi phần còn lại cho những kẻ tấn công.

Bảo vệ Android

Khi các chiến dịch phần mềm độc hại,chẳng hạn như Anatsa, mở rộng nhắm mục tiêu sang các quốc gia khác, người dùng phải hết sức thận trọng về các ứng dụng họ cài đặt trên thiết bị Android.

Người dùng nên tránh cài đặt ứng dụng từ các nhà xuất bản đáng ngờ, ngay cả khi những ứng dụng đó ở trên một ứng dụng được kiểm duyệt kỹ lưỡng như Google Play. Luôn kiểm tra các bài đánh giá và xem liệu mẫu báo cáo có chỉ ra hành vi nguy hiểm hay không.

Ngoài ra, nếu có thể, hãy tránh các ứng dụng có ít lượt cài đặt và đánh giá, thay vào đó hãy cài đặt các ứng dụng nổi tiếng và thường được trích dẫn trên các trang web.

Vì nhiều ứng dụng trên Google Play có cùng tên với ứng dụng độc hại, bạn nên kiểm tra phụ lục của báo cáo ThreatFabric để biết danh sách tên gói và signatures đang được thúc đẩy Anatsa và xóa chúng ngay lập tức khỏi thiết bị Android của bạn nếu được cài đặt.

BleepingComputer đã yêu cầu Google giải thích cách các nhà khai thác của Anatsa có thể gửi các bản cập nhật độc hại trên các ứng dụng ống nhỏ giọt của họ trên Play Store và nhanh chóng thay thế các ống nhỏ giọt được báo cáo, nhưng không có bình luận nào được đưa ra.

Nguồn: bleepingcomputer.com