Phần mềm độc hại PyLoose Linux mới khai thác tiền điện tử trực tiếp từ bộ nhớ

Một phần mềm độc hại không dùng tệp mới có tên PyLoose nhắm mục tiêu đến workload trên đám mây để chiếm đoạt tài nguyên tính toán (computational resources) để khai thác tiền điện tử Monero.

Một phần mềm độc hại không dùng tệp mới có tên PyLoose nhắm mục tiêu đến workload trên đám mây để chiếm đoạt tài nguyên tính toán (computational resources) để khai thác tiền điện tử Monero.

PyLoose là một tập lệnh Python tương đối đơn giản với công cụ khai thác XMRig được mã hóa base64, được biên dịch sẵn, một công cụ nguồn mở bị lạm dụng sử dụng rộng rãi, sử dụng sức mạnh CPU để giải các thuật toán phức tạp cần thiết cho khai thác tiền điện tử.

Theo các nhà nghiên cứu tại Wiz, việc thực thi trực tiếp từ bộ nhớ của PyLoose khiến nó trở nên cực kỳ tàng hình và khó bị các công cụ bảo mật phát hiện.

Phần mềm độc hại không có tệp không để lại dấu vết vật lý trên các ổ đĩa của hệ thống, do đó, phần mềm độc hại này ít bị phát hiện dựa trên chữ ký hơn và thường sử dụng các công cụ hệ thống hợp pháp (tồn tại ngoài thực tế) để đưa mã độc hại vào các quy trình hợp pháp.

Các nhà nghiên cứu bảo mật của Wiz lần đầu tiên phát hiện ra các cuộc tấn công PyLoose vào ngày 22 tháng 6 năm 2023 và kể từ đó đã xác nhận ít nhất 200 trường hợp bị phần mềm độc hại mới xâm nhập.

Báo cáo mới của Wiz giải thích: “Theo những gì chúng tôi biết, đây là cuộc tấn công không dùng tệp dựa trên Python được ghi lại công khai đầu tiên nhắm vào workload trên đám mây và với bằng chứng mà chúng tôi có cho thấy gần 200 trường hợp cuộc tấn công này được sử dụng để khai thác tiền điện tử”.

Chuỗi tấn công PyLoose

Wiz đã quan sát thấy các cuộc tấn công bắt đầu bằng cách giành quyền truy cập ban đầu vào các thiết bị thông qua các dịch vụ Máy tính xách tay Jupyter có thể truy cập công khai, nhưng không thể hạn chế các lệnh hệ thống.

Kẻ tấn công sử dụng yêu cầu HTTPS GET để tìm nạp mã độc (payload) không có tệp (PyLoose) từ một trang web giống như Pastebin, "paste.c-net.org" và tải thẳng vào bộ nhớ thời gian chạy của Python.

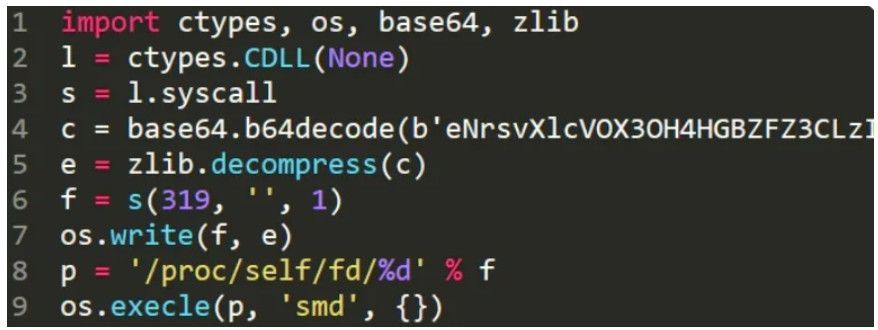

Tập lệnh PyLoose được giải mã và giải nén, tải trực tiếp công cụ khai thác XMRig vào bộ nhớ của cá thể bằng cách sử dụng tiện ích Linux "memfd", một kỹ thuật phần mềm độc hại không dùng tệp đã biết trong Linux.

Tập lệnh PyLoose (Wiz)

Wiz giải thích trong báo cáo: "Bộ mô tả tệp bộ nhớ, memfd, là một tính năng của Linux cho phép tạo các đối tượng tệp được hỗ trợ bởi bộ nhớ ẩn danh có thể được sử dụng cho các mục đích khác nhau, chẳng hạn như giao tiếp giữa các quá trình hoặc lưu trữ tạm thời".

"Sau khi mã độc (payload) được đặt trong một phần bộ nhớ được tạo thông qua memfd, kẻ tấn công có thể gọi một trong các lệnh gọi tòa nhà exec trên nội dung bộ nhớ đó, và xử lý như một tệp thông thường trên đĩa và do đó khởi chạy một quy trình mới."

Điều này cho phép kẻ tấn công thực hiện thực thi mã độc (payload) trực tiếp từ bộ nhớ, vượt qua hầu hết các giải pháp bảo mật truyền thống.

Công cụ khai thác XMRig được tải vào bộ nhớ của phiên bản đám mây bị xâm nhập là phiên bản khá mới (v6.19.3) sử dụng nhóm khai thác 'MoneroOcean' để khai thác Monero.

Tác nhân đe dọa không xác định

Wiz không thể quy các cuộc tấn công PyLoose cho bất kỳ tác nhân đe dọa cụ thể nào, vì kẻ tấn công không để lại bằng chứng hữu ích nào.

Các nhà nghiên cứu nhận xét rằng kẻ thù đằng sau PyLoose có vẻ rất tinh vi và nổi bật so với các tác nhân đe dọa điển hình tham gia vào các cuộc tấn công khối lượng công việc trên đám mây.

Quản trị viên phiên bản đám mây nên tránh để các dịch vụ dễ bị thực thi mã công khai, sử dụng mật khẩu mạnh và xác thực đa yếu tố để bảo vệ quyền truy cập vào các dịch vụ đó và đặt các hạn chế thực thi lệnh hệ thống.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.