Phần mềm độc hại Atomic Stealer tấn công macOS thông qua các bản cập nhật trình duyệt giả mạo

Chiến dịch cập nhật trình duyệt giả mạo 'ClearFake' đã mở rộng tấn công macOS, nhắm mục tiêu vào các máy tính Apple bằng phần mềm độc hại Atomic Stealer (AMOS).

Chiến dịch ClearFake bắt đầu vào tháng 7 năm nay nhằm nhắm mục tiêu vào người dùng Windows bằng các lời nhắc cập nhật Chrome giả mạo xuất hiện trên các trang web bị vi phạm thông qua việc tiêm JavaScript.

Vào tháng 10 năm 2023, Guardio Labs đã phát hiện ra một bước phát triển đáng kể của hoạt động độc hại, lợi dụng các hợp đồng của Binance Smart Chain để ẩn các tập lệnh độc hại hỗ trợ chuỗi lây nhiễm trong Blockchain.

Thông qua kỹ thuật được gọi là "EtherHiding", các nhà khai thác đã phân bổ payload nhắm mục tiêu vào Windows, bao gồm phần mềm độc hại đánh cắp thông tin như RedLine, Amadey và Lumma.

Nhắm mục tiêu tấn công macOS

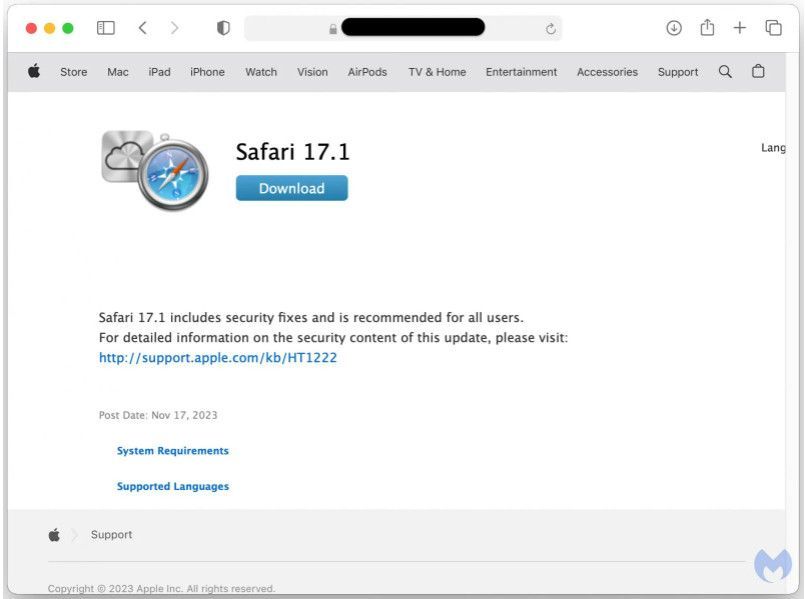

Vào ngày 17 tháng 11 năm 2023, nhà phân tích mối đe dọa Ankit Anubhav đã báo cáo rằng ClearFake đã bắt đầu đẩy DMG payload cho người dùng macOS truy cập các trang web bị xâm nhập.

Một báo cáo của Malwarebytes từ đầu tuần trước đã xác nhận sự phát triển này, báo cáo rằng các cuộc tấn công này sử dụng mồi cập nhật Safari cùng với Chrome overlay tiêu chuẩn.

Overlay cập nhật giả mạo nhắm mục tiêu người dùng macOS

Nguồn: Malwarebytes

Payload bị loại bỏ trong những trường hợp này là Atomic, một phần mềm độc hại đánh cắp thông tin được bán cho tội phạm mạng thông qua các kênh Telegram với giá 1.000 USD/tháng.

Kẻ đánh cắp Atomic cải trang dưới dạng bản cập nhật Safari

Nguồn: Malwarebytes

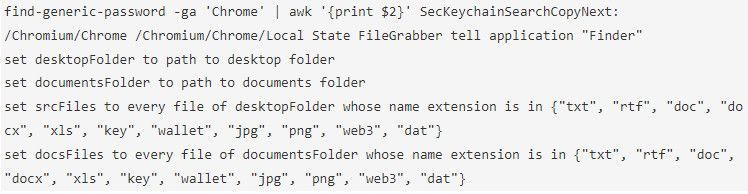

Atomic được Trellix và Cyble phát hiện vào tháng 4 năm 2023. Họ đã báo cáo rằng chúng cố gắng đánh cắp mật khẩu, cookie và thẻ tín dụng được lưu trữ trong trình duyệt, tệp cục bộ, dữ liệu từ hơn 50 tiện ích mở rộng tiền điện tử và mật khẩu chuỗi khóa (keychain).

Mật khẩu chuỗi khóa (keychain) là trình quản lý mật khẩu tích hợp của macOS, chứa mật khẩu WiFi, thông tin đăng nhập trang web, dữ liệu thẻ tín dụng và thông tin được mã hóa khác, do đó, việc xâm phạm có thể dẫn đến vi phạm nghiêm trọng cho nạn nhân.

Việc kiểm tra chuỗi payload của Malwarebyte cho thấy một loạt lệnh để trích xuất dữ liệu nhạy cảm như mật khẩu và nhắm mục tiêu tệp tài liệu, hình ảnh, tệp ví tiền điện tử và khóa (key).

Chuỗi lệnh trong mã của Atomic

Nguồn: Malwarebytes

Chiến dịch ClearFake hiện nhắm mục tiêu vào máy Mac là lời nhắc nhở người dùng Apple hãy tăng cường bảo mật và cẩn thận với các lượt tải xuống, đặc biệt là lời nhắc cập nhật trình duyệt khi truy cập các trang web.

Ngay cả sau vài tháng sau khi phát hiện và báo cáo về Atomic, khoảng 50% công cụ AV trên VirusTotal vẫn không phát hiện được tải trọng này.

Hơn nữa, tất cả các bản cập nhật trình duyệt Safari sẽ được phân phối thông qua Cập nhật phần mềm của macOS hoặc cho các trình duyệt khác, ngay trong chính trình duyệt đó.

Do đó, nếu bạn thấy bất kỳ lời nhắc tải xuống bản cập nhật trình duyệt nào trên các trang web, bạn nên bỏ qua chúng.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.