Khai thác đã phát tán lỗi MOVEit RCE được sử dụng trong các cuộc tấn công đánh cắp dữ liệu

Các nhà nghiên cứu bảo mật của Horizon3 đã phát hành mã khai thác bằng chứng khái niệm (PoC) cho lỗi thực thi mã từ xa (RCE) trong giải pháp truyền tệp được quản lý MOVEit Transfer (MFT) bị nhóm ransomware Clop lạm dụng trong các cuộc tấn công đánh cắp dữ liệu.

Lỗ hổng nghiêm trọng này (được theo dõi là CVE-2023-34362) là một lỗ hổng SQL injection cho phép những kẻ tấn công không xác thực được quyền truy cập vào các máy chủ MOVEit chưa được vá và thực thi mã tùy ý từ xa.

Vài ngày sau ngày 31 tháng 5, sau khi nhóm ransomware Clop bắt đầu khai thác trên quy mô lớn dưới dạng zero-day, Progress đã phát hành các bản cập nhật bảo mật để vá lỗi và khuyên tất cả khách hàng nên áp dụng ngay lập tức để chặn hành động khai thác này.

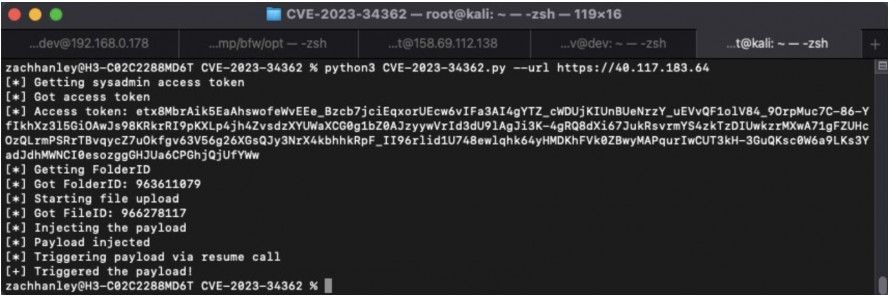

Horizon3 đã công bố bản khai thác bằng chứng khái niệm (PoC) và phân tích kỹ thuật về lỗ hổng vào ngày 9 tháng 6, cũng như danh sách các chỉ báo về sự xâm nhập (IOC) mà các nhà bảo vệ mạng có thể sử dụng để phát hiện việc khai thác trên các máy chủ dễ bị tấn công.

Các nhà nghiên cứu của Horizon3 giải thích: “POC này lạm dụng thao tác SQL injection để lấy mã thông báo truy cập API quản trị hệ thống và sau đó sử dụng quyền truy cập đó để lạm dụng lệnh gọi quá trình tuần tự chuyển đổi (deserialization) nhằm thực thi mã từ xa”.

"POC này cần liên hệ với điểm cuối của Nhà cung cấp danh tính lưu trữ chứng chỉ RS256 phù hợp được sử dụng để giả mạo mã thông báo người dùng tùy ý - theo mặc định, POC này sử dụng điểm cuối IDP của chúng tôi được lưu trữ trong AWS."

Với việc phát hành khai thác RCE PoC này, nhiều tác nhân đe dọa có thể sẽ nhanh chóng triển khai trong các cuộc tấn công hoặc tạo các phiên bản tùy chỉnh của riêng chúng để nhắm mục tiêu bất kỳ máy chủ chưa được vá nào có khả năng truy cập Internet.

Tuy nhiên, do phương tiện truyền thông đưa tin rộng rãi về các cuộc tấn công khai thác lỗ hổng, dự kiến số lượng máy chủ MOVEit Transfer không an toàn trên internet giảm mạnh kể từ khi Clop bắt đầu khai thác lỗi.

Khai thác CVE-2023-34362 (Nhóm tấn công Horizon3)

Clop nắm giữ Zero-day từ năm 2021

Nhóm ransomware Clop đã nhận trách nhiệm về các cuộc tấn công đánh cắp dữ liệu khai thác CVE-2023-34362 MOVEit Transfer zero-day trong một tin nhắn được gửi tới Bleepingomputer, các cuộc tấn công được cho là đã ảnh hưởng đến "hàng trăm công ty".

Clop cũng được liên kết với các cuộc tấn công của Microsoft, người đã cho rằng chiến dịch đánh cắp dữ liệu này là do nhóm hack Lace Tempest, trùng khớp với hoạt động của FIN11 và TA505.

Theo báo cáo của Kroll, bằng chứng cho thấy Clop đã chủ động tìm kiếm cơ hội khai thác lỗ hổng MOVEit zero-day đã được vá kể từ năm 2021. Clop cũng đã tìm kiếm các phương pháp trích xuất dữ liệu từ các máy chủ MOVEit bị xâm nhập ít nhất là từ tháng 4 năm 2022.

Danh sách các tổ chức đã tiết lộ các cuộc tấn công dữ liệu sau các cuộc tấn công này bao gồm, trong số những tổ chức khác, công ty đa quốc gia EY của Anh (EY British), hệ thống chăm sóc sức khỏe cộng đồng của Cơ quan Quản lý Dịch vụ Y tế Ailen - Health Service Executive (HSE), nhà cung cấp giải pháp nhân sự có trụ sở tại Vương quốc Anh Zellis và một số khách hàng của họ ( tức là hãng hàng không quốc gia của Vương quốc Anh British Airways, hãng hàng không quốc gia của Ireland Aer Lingus và Bộ Giáo dục Minnesota).

Được biết đến với lịch sử tổ chức các chiến dịch đánh cắp dữ liệu, nhóm tội phạm mạng này đã nhắm mục tiêu vào các lỗ hổng trong nhiều nền tảng truyền tệp được quản lý trong vài năm qua.

Các trường hợp đáng chú ý bao gồm tấn công zero-day đối với các máy chủ Accellion FTA vào tháng 12 năm 2020, các cuộc tấn công Truyền tệp được quản lý của SolarWinds Serv-U năm 2021 và việc khai thác GoAnywhere MFT zero-day trong các cuộc tấn công trên diện rộng vào tháng 1 năm 2023.

Vào ngày 9 tháng 6, Progress đã vá và cảnh báo khách hàng về các lỗ hổng SQL injection nghiêm trọng mới được tìm thấy trong MOVEit Transfer, cho phép những kẻ tấn công không được xác thực lấy cắp thông tin từ cơ sở dữ liệu của khách hàng.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.