Hàng ngàn thiết bị Juniper dễ bị tấn công bởi lỗ hổng RCE không cần xác thực

Ước tính có khoảng 12.000 tường lửa Juniper SRX và bộ chuyển mạch EX dễ bị tấn công bởi lỗ hổng thực thi mã từ xa không dùng tệp mà kẻ tấn công có thể khai thác mà không cần xác thực.

Vào tháng 8, Juniper đã tiết lộ nhiều lỗ hổng “thao túng biến thể môi trường PHP” (CVE-2023-36844/CVE-2023-36845) và “Thiếu xác thực cho chức năng quan trọng” (CVE-2023-36846/CVE-2023-36847) chỉ có mức độ nghiêm trọng 'trung bình' là 5,3.

Tuy nhiên, khi kết hợp với nhau, các lỗ hổng này đã trở thành lỗ hổng thực thi mã từ xa nghiêm trọng với điểm 9,8.

Trong một báo cáo kỹ thuật sau đó, watchTowr Labs đã phát hành một PoC liên kết các lỗ hổng CVE-2023-36845 và CVE-2023-36846, cho phép các nhà nghiên cứu thực thi mã từ xa bằng cách tải hai tệp lên một thiết bị dễ bị tấn công.

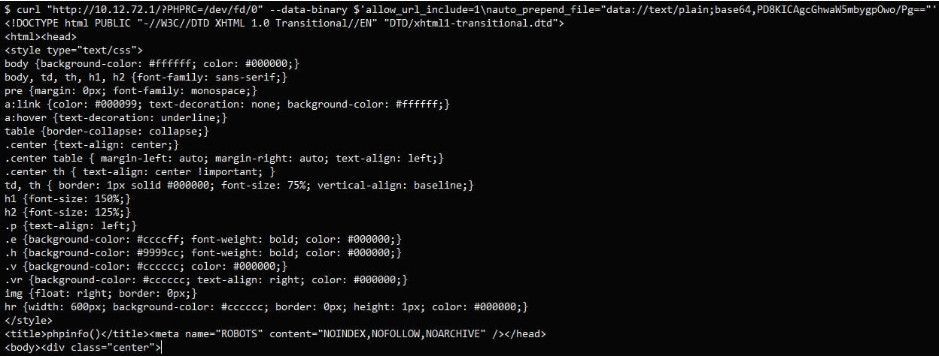

Ngày 18 tháng 9, nhà nghiên cứu lỗ hổng VulnCheck Jacob Baines đã phát hành một khai thác PoC khác chỉ sử dụng CVE-2023-36845, bỏ qua nhu cầu tải tệp lên trong khi vẫn thực thi mã từ xa.

Trong báo cáo của Baines nhà nghiên cứu đã chia sẻ một trình quét miễn phí trên GitHub để giúp xác định các hoạt động triển khai dễ bị tấn công, hiển thị hàng nghìn thiết bị dễ bị tấn công trên Internet.

Báo cáo của VulnCheck giải thích: “Trong blog này, chúng tôi đã trình bày cách CVE-2023-36845, một lỗ hổng được Juniper gắn cờ (flag) ở mức độ nghiêm trọng “Trung bình”, có thể được sử dụng để thực thi mã tùy ý từ xa mà không cần xác thực”.

“Chúng tôi đã biến cách khai thác nhiều bước (nhưng rất tốt) thành một cách khai thác có thể được viết bằng lệnh cURL duy nhất và việc này dường như ảnh hưởng đến nhiều hệ thống (cũ) hơn”.

Tác động của vấn đề bảo mật được xác định là rất lớn và nghiêm trọng hơn nhiều so với mức xếp hạng CVSS "trung bình" của nó cho thấy và quản trị viên phải hành động ngay lập tức để khắc phục tình trạng này.

Khai thác mới

Baines cho biết anh đã mua tường lửa Juniper SRX210 cũ để thử nghiệm cách khai thác nhưng nhận thấy thiết bị của anh không có chức năng do_fileUpload() cần thiết để tải tệp lên thiết bị.

Điều này đã phá vỡ chuỗi khai thác của watchTowr một cách hiệu quả, khiến nhà nghiên cứu phải xem liệu có cách nào khác để thực thi mã từ xa hay không.

Baines nhận thấy rằng bạn có thể bỏ qua nhu cầu tải hai tệp lên máy chủ mục tiêu bằng cách thao tác các biến môi trường.

Máy chủ web Appweb của tường lửa Juniper xử lý các yêu cầu HTTP của người dùng thông qua stdin khi chạy tập lệnh CGI.

Dựa trên điều này, kẻ tấn công có thể lừa hệ thống nhận dạng một "tệp" giả/dev/fd/0 và bằng cách điều chỉnh biến môi trường PHPRC và yêu cầu HTTP, chúng có thể hiển thị dữ liệu nhạy cảm.

Tiếp theo, VulnCheck khai thác các tính năng 'auto_prepend_file' và 'allow_url_include' của PHP để chạy mã PHP tùy ý thông qua giao thức data:// mà không cần tải lên bất kỳ tệp nào.

Điều đó cho thấy mức độ nghiêm trọng của CVE-2023-36845 là 5,4, hiện nên được đánh giá lại ở điểm quan trọng cao hơn nhiều do khả năng thực thi mã từ xa mà không có bất kỳ sai sót nào khác.

Bằng chứng về khái niệm lệnh cURL (VulnCheck)

Tác động và rủi ro

Lỗ hổng CVE-2023-36845 ảnh hưởng đến các phiên bản Junos OS sau trên EX Series và SRX Series:

- Tất cả các phiên bản trước 20.4R3-S8

- Phiên bản 21.1 21.1R1 và các phiên bản mới hơn

- Phiên bản 21.2 trước 21.2R3-S6

- Phiên bản 21.3 trước 21.3R3-S5

- Phiên bản 21.4 trước 21.4R3-S5

- Phiên bản 22.1 trước 22.1R3-S3

- Phiên bản 22.2 trước 22.2R3-S2

- Phiên bản 22.3 trước 22.3R2-S2, 22.3R3

- Phiên bản 22.4 trước 22.4R2-S1, 22.4R3

Nhà cung cấp đã phát hành các bản cập nhật bảo mật nhằm giải quyết lỗ hổng này vào ngày 17 tháng 8 năm 2023. Tuy nhiên, mức độ nghiêm trọng thấp mà lỗ hổng nhận được đã không đưa ra cảnh báo đối với những người dùng bị ảnh hưởng, nhiều người trong số họ có thể đã chọn hoãn áp dụng lỗ hổng này.

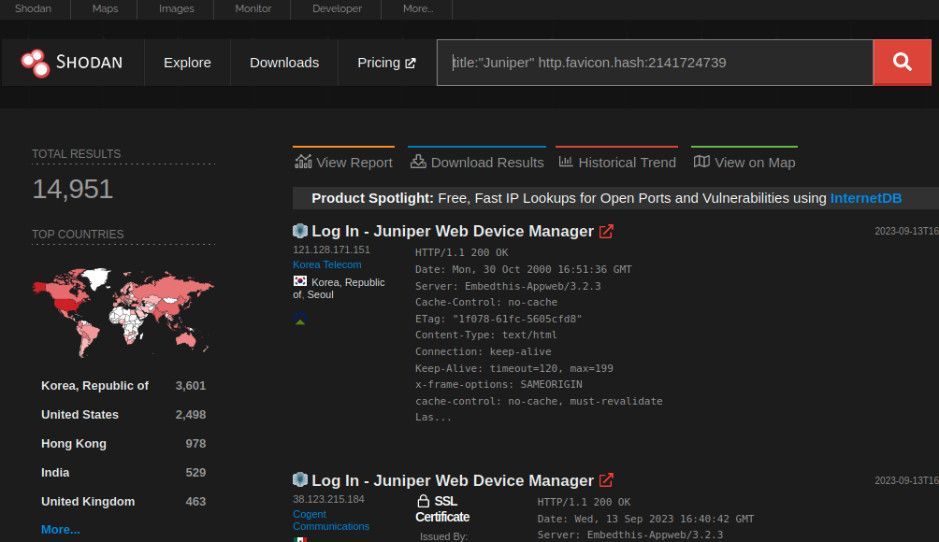

Quá trình quét mạng của VulnCheck cho thấy 14.951 Juniper có giao diện web hiển thị trên internet. Từ quy mô mẫu gồm 3.000 thiết bị, Baines nhận thấy rằng 79% dễ bị lỗ hổng RCE này.

Kết quả quét Shodan (VulnCheck)

Nếu tỷ lệ phần trăm đó được áp dụng cho tất cả các thiết bị bị lộ, VulnCheck có thể xem xét 11.800 thiết bị dễ bị tấn công trên Internet.

Cuối cùng, báo cáo đề cập rằng Shadowserver và GreyNoise đã chứng kiến những kẻ tấn công thăm dò các điểm cuối của hệ điều hành Junos, vì vậy tin tặc đã khám phá cơ hội tận dụng CVE-2023-36845 trong các cuộc tấn công.

Do đó, quản trị viên Juniper phải áp dụng các bản cập nhật này càng sớm càng tốt vì chúng có thể được sử dụng để giành quyền truy cập ban đầu vào mạng công ty.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.