Hacker nhắm mục tiêu vào các tổ chức chính phủ Châu Âu trong chiến dịch SmugX

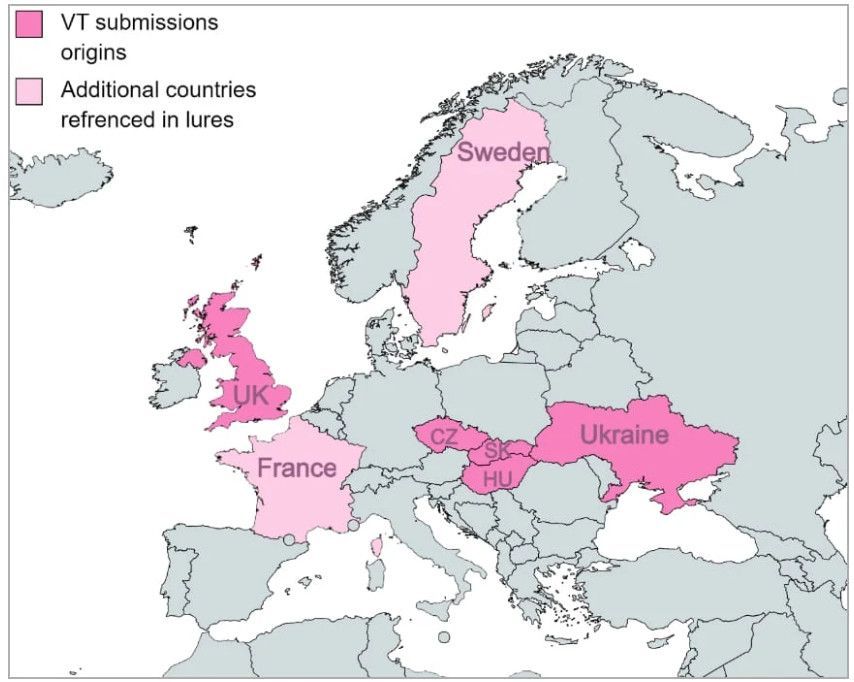

Một chiến dịch lừa đảo mà các nhà nghiên cứu bảo mật đặt tên là SmugX và được cho là do một kẻ đe dọa Trung Quốc thực hiện nhắm mục tiêu vào các Đại sứ quán và Bộ Ngoại giao ở Anh, Pháp, Thụy Điển, Ukraine, Séc, Hungary và Slovakia kể từ tháng 12 năm 2022.

Các nhà nghiên cứu tại công ty an ninh mạng Check Point đã phân tích các cuộc tấn công và quan sát thấy sự chồng chéo với hoạt động trước đây được quy cho các nhóm đe dọa liên tục nâng cao (APT) được theo dõi là Mustang Panda và RedDelta.

Dựa trên các tài liệu, các nhà nghiên cứu nhận thấy rằng tin tặc thường tập trung xoay quanh các chính sách đối nội và đối ngoại của châu Âu.

Bản đồ các mục tiêu SmugX (Check Point)

Trong số các mẫu mà Check Point đã thu thập trong quá trình điều tra là:

- Một lá thư từ đại sứ quán Serbia ở Budapest

- Một tài liệu nêu rõ các ưu tiên của Chủ tịch Thụy Điển và Hội đồng Liên minh Châu Âu

- Lời mời dự hội nghị ngoại giao do Bộ Ngoại giao Hungary cấp

- Một bài viết về hai luật sư nhân quyền Trung Quốc

Mồi nhử được sử dụng trong chiến dịch SmugX đã tiết lộ hồ sơ mục tiêu của tác nhân đe dọa và cho thấy hoạt động gián điệp có thể là mục tiêu của chiến dịch.

Các mẫu tài liệu dùng làm mồi nhử (Check Point)

Chuỗi tấn công SmugX

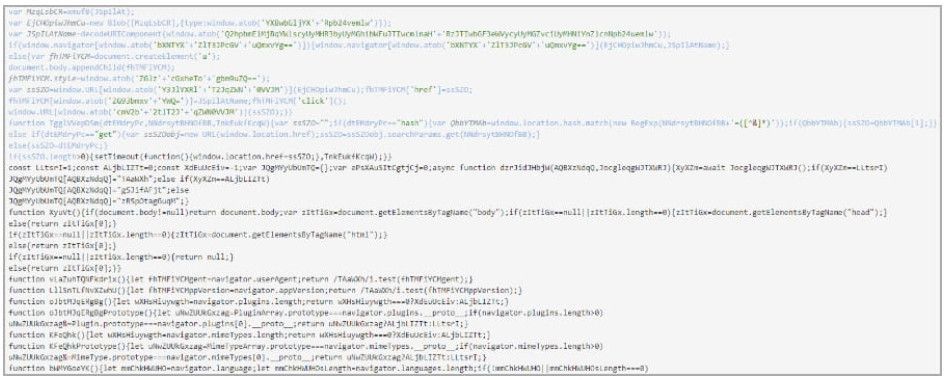

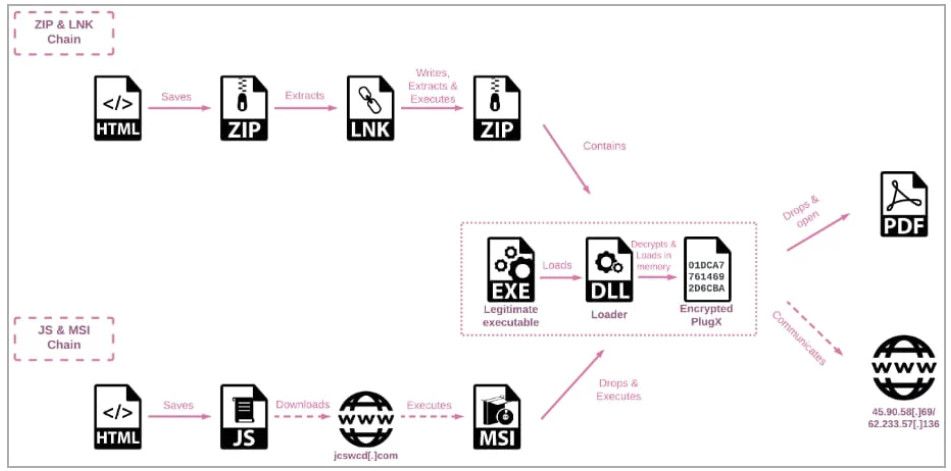

Check Point đã quan sát thấy rằng các cuộc tấn công SmugX dựa trên hai chuỗi lây nhiễm, cả hai đều sử dụng kỹ thuật HTML smuggling để ẩn các mã độc (payload) độc hại trong các chuỗi tài liệu HTML được mã hóa đính kèm với thông báo để thu hút.

Một biến thể của chiến dịch cung cấp tệp lưu trữ ZIP có tệp LNK độc hại chạy PowerShell khi được khởi chạy, để giải nén tệp lưu trữ và lưu tệp đó vào thư mục tạm thời của Windows.

Triển khai HTML smuggling được thấy trong các cuộc tấn công (Check Point)

Kho lưu trữ được giải nén chứa ba tệp, một tệp là tệp thực thi hợp pháp ("robotaskbaricon.exe" hoặc "passwordgenerator.exe") từ phiên bản cũ hơn của trình quản lý mật khẩu RoboForm cho phép tải các tệp DLL không liên quan đến ứng dụng, một kỹ thuật được gọi là DLL sideloading .

Hai tệp còn lại là một tệp DLL độc hại (Roboform.dll) được tải sẵn bằng cách sử dụng một trong hai tệp thực thi hợp pháp và "data.dat" - chứa trojan truy cập từ xa PlugX (RAT) được thực thi thông qua PowerShell.

Biến thể thứ hai của chuỗi tấn công sử dụng HTML smuggling để tải xuống tệp JavaScript thực thi tệp MSI sau khi tải xuống từ máy chủ chỉ huy và kiểm soát (C2) của kẻ tấn công.

Sau đó, MSI tạo một thư mục mới trong thư mục "%appdata%\Local" và lưu trữ ba tệp: tệp thực thi hợp pháp bị tấn công, trình tải DLL và PlugX payload được mã hóa (‘data.dat’).

Một lần nữa, chương trình hợp pháp được thực thi và phần mềm độc hại PlugX được tải vào bộ nhớ thông qua DLL sideloading nhằm tránh bị phát hiện.

Để đảm bảo tính bền vững, phần mềm độc hại tạo một thư mục ẩn nơi nó lưu trữ các tệp DLL độc hại và có thể thực thi hợp pháp, đồng thời thêm chương trình vào khóa registry 'Run'.

Sau khi PlugX được cài đặt và chạy trên máy của nạn nhân, nó có thể tải một tệp PDF lừa đảo để đánh lạc hướng nạn nhân và giảm sự nghi ngờ của họ.

“Một số PlugX payload mà chúng tôi tìm thấy sử dụng chiêu dụ lừa đảo dưới dạng tệp PDF vào thư mục %temp% rồi mở nó. Đường dẫn tài liệu được lưu trữ trong cấu hình PlugX dưới tên_tài liệu.” - Check Point cho biết.

Hai chuỗi tấn công được sử dụng trong SmugX (Check Point)

PlugX là một RAT mô-đun đã được nhiều APT Trung Quốc sử dụng từ năm 2008. PlugX đi kèm một loạt chức năng bao gồm lọc tệp, chụp ảnh màn hình, ghi nhật ký bàn phím và thực thi lệnh.

Mặc dù phần mềm độc hại này thường được liên kết với các nhóm APT, nhưng nó cũng đã được sử dụng bởi các tác nhân đe dọa tội phạm mạng.

Tuy nhiên, phiên bản mà Check Point tìm thấy được triển khai trong chiến dịch SmugX phần lớn giống với phiên bản đã thấy trong các cuộc tấn công khác gần đây do một kẻ thù Trung Quốc thực hiện, với điểm khác biệt là sử dụng mật mã RC4 thay vì XOR.

Dựa trên các chi tiết được khám phá, các nhà nghiên cứu của Check Point tin rằng chiến dịch SmugX cho thấy các nhóm đe dọa Trung Quốc đang quan tâm đến các mục tiêu owrr châu Âu, có khả năng là các hoạt động gián điệp.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.