Hơn 300.000 tường lửa Fortinet dễ bị tấn công do lỗi FortiOS RCE nghiêm trọng

Hàng trăm nghìn tường lửa FortiGate dễ bị tấn công trước sự cố bảo mật nghiêm trọng được xác định là CVE-2023-27997, gần một tháng sau khi Fortinet phát hành bản cập nhật giải quyết vấn đề.

Lỗ hổng này là do thực thi mã từ xa với số điểm nghiêm trọng là 9,8 - 10 do sự cố tràn bộ đệm dựa trên heap trong FortiOS, hệ điều hành kết nối tất cả các thành phần mạng của Fortinet để tích hợp trong nền tảng Security Fabric của nhà cung cấp.

CVE-2023-27997 có thể bị khai thác và không cho phép kẻ tấn công xác thực thực thi mã từ xa trên các thiết bị dễ bị tấn công với giao diện SSL VPN được hiển thị trên web. Giữa tháng 6, nhà cung cấp đã đưa ra lời khuyên và cảnh báo rằng vấn đề này có thể đã bị khai thác trong các cuộc tấn công.

Fortinet đã giải quyết lỗ hổng này vào ngày 11 tháng 6 trước khi tiết lộ công khai bằng cách phát hành firmware FortiOS phiên bản 6.0.17, 6.2.15, 6.4.13, 7.0.12 và 7.2.5.

Công ty giải pháp bảo mật tấn công Bishop Fox đã thông báo vào ngày 30 tháng 6 rằng bất chấp những lời kêu gọi vá lỗi, hơn 300.000 thiết bị tường lửa FortiGate vẫn dễ bị tấn công và có thể truy cập được qua internet công cộng.

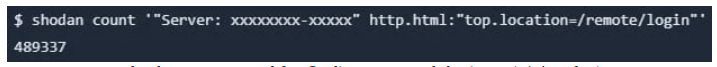

Các nhà nghiên cứu của Bishop Fox đã sử dụng công cụ tìm kiếm Shodan để tìm các thiết bị phản hồi theo cách cho biết giao diện SSL VPN bị lộ. Họ có thể đạt được điều này thông qua việc tìm kiếm các thiết bị trả về có tiêu đề phản hồi HTTP cụ thể.

Bishop Fox đã lọc kết quả và kết quả này được chuyển hướng đến ‘/remote/login’, một dấu hiệu rõ ràng về giao diện SSL VPN bị lộ.

Truy vấn Shodan được sử dụng để tìm các thiết bị bị lộ (Bishopfox)

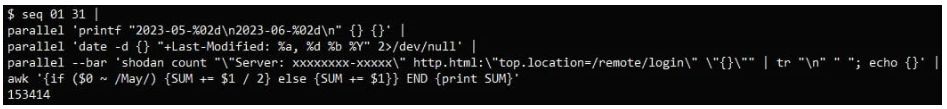

Truy vấn ở trên cho thấy 489.337 thiết bị nhưng không phải tất cả đều dễ bị tấn công bởi CVE-2023-27997, còn được gọi là Xortigate. Khi điều tra thêm, các nhà nghiên cứu phát hiện ra rằng 153.414 thiết bị được phát hiện đã được cập nhật lên phiên bản FortiOS an toàn.

Logic tính toán được sử dụng để xác định các thiết bị dễ bị tấn công (Bishopfox)

Điều này có nghĩa là khoảng 335.900 tường lửa FortiGate có thể truy cập qua web dễ bị tấn công, một con số cao hơn đáng kể so với ước tính 250.000 gần đây dựa trên các truy vấn khác, kém chính xác hơn, các nhà nghiên cứu của Bishop Fox cho biết.

Một khám phá khác mà các nhà nghiên cứu của Bishop Fox đã phát hiện là nhiều thiết bị FortiGate bị lộ đã không nhận được bản cập nhật trong 8 năm qua, một số thiết bị chạy FortiOS 6, phiên bản này đã kết thúc hỗ trợ vào ngày 29 tháng 9 năm ngoái.

Các thiết bị này dễ bị một số lỗi nghiêm trọng có mã khai thác Proof-Of-Concept (POC) có sẵn công khai.

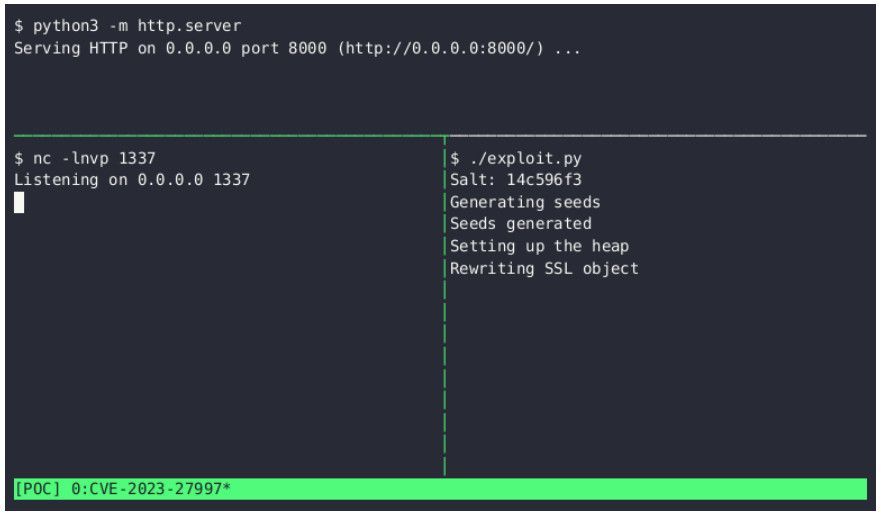

Để chứng minh rằng CVE-2023-27997 có thể được sử dụng để thực thi mã từ xa trên các thiết bị dễ bị tấn công, Bishop Fox đã tạo một khai thác cho phép "phá vỡ heap, kết nối máy chủ trở lại do kẻ tấn công kiểm soát, tải xuống tệp nhị phân BusyBox và mở shell tương tác ."

Khai thác của Bishopfox cho CVE-2023-27997

nguồn: Bishop Fox

“Khai thác này tuân theo rất sát các bước được nêu chi tiết trong bài đăng trên blog gốc của Lexfo […] và chạy trong khoảng một giây, nhanh hơn đáng kể so với video demo trên thiết bị 64 bit do Lexfo thực hiện” Bishop Fox lưu ý trong thông báo của mình.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.