CISA cảnh báo các cơ quan Chính phủ bảo mật iPhone trước các cuộc tấn công của phần mềm gián điệp

Cơ quan An ninh Cơ sở hạ tầng và An ninh mạng Hoa Kỳ (CISA) ngày 11 tháng 9 đã ra lệnh cho các cơ quan Liên bang vá các lỗ hổng bảo mật bị tấn công cũng nằm trong chuỗi khai thác iMessage không cần nhấp chuột nhằm lây nhiễm phần mềm gián điệp Pegasus của NSO Group vào iPhone.

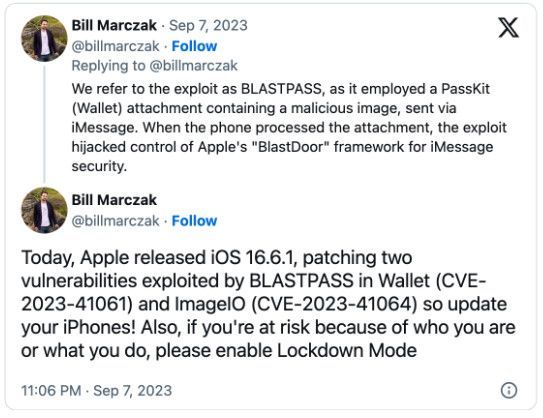

Cảnh báo này được đưa ra sau khi Citizen Lab tiết lộ rằng hai lỗ hổng này được sử dụng để xâm phạm những chiếc iPhone đã được vá đầy đủ của một tổ chức xã hội dân sự có trụ sở tại Washington DC bằng cách sử dụng chuỗi khai thác có tên BLASTPASS hoạt động thông qua tệp đính kèm PassKit có chứa hình ảnh độc hại.

Citizen Lab cũng cảnh báo khách hàng của Apple áp dụng ngay các bản cập nhật khẩn cấp được phát hành vào thứ Năm, ngày 7 tháng 9 và kêu gọi các cá nhân dễ bị tấn công có chủ đích do danh tính hoặc nghề nghiệp của họ kích hoạt Chế độ Cách ly (Lockdown Mode).

“Apple đã biết về vấn đề này có thể đã bị khai thác chủ động thông qua một cảnh báo được phát hành”, Apple cho biết khi mô tả hai lỗ hổng Image I/O và Wallet, được theo dõi là CVE-2023-41064 và CVE-2023-41061.

Danh sách các thiết bị bị ảnh hưởng khá rộng, vì lỗi ảnh hưởng đến cả mẫu cũ và mẫu mới hơn, bao gồm:

- iPhone 8 trở lên

- iPad Pro (tất cả các model), iPad Air model 3 trở lên, iPad model 5 trở lên và iPad mini model 5 trở lên

- Máy Mac chạy macOS Ventura

- Apple Watch Series 4 trở lên

Apple đã sửa hai lỗi zero-day trong macOS Ventura 13.5.2, iOS 16.6.1, iPadOS 16.6.1 và watchOS 9.6.2 bằng khả năng xử lý bộ nhớ và logic được cải thiện. Cả hai đều cho phép kẻ tấn công thực thi mã tùy ý trên các thiết bị chưa được vá.

Hạn chót cho bản vá ngày 2 tháng 10

Thứ Hai, ngày 4 tháng 9, CISA đã bổ sung hai lỗ hổng bảo mật vào danh mục Lỗ hổng bảo mật đã được biết đến và gắn thẻ là “các vectơ tấn công thường xuyên dành cho các tác nhân mạng độc hại” và gây ra “rủi ro đáng kể cho doanh nghiệp Liên bang”.

Các Cơ quan Chi nhánh Điều hành Dân sự Liên bang Hoa Kỳ (FCEB) phải vá tất cả các lỗ hổng được thêm vào danh mục KEV của CISA trong một khung thời gian giới hạn, theo chỉ thị hoạt động ràng buộc (BOD 22-01) được công bố vào tháng 11 năm 2022.

Sau bản cập nhật ngày 11 tháng 9, các cơ quan liên bang phải bảo mật tất cả các thiết bị iOS, iPadOS và macOS dễ bị tấn công trên mạng của họ khỏi CVE-2023-41064 và CVE-2023-41061 trước ngày 2 tháng 10 năm 2023.

Trong khi BOD 22-01 chủ yếu tập trung vào các cơ quan Liên bang Hoa Kỳ, CISA cũng khuyến cáo mạnh mẽ các công ty tư nhân nên ưu tiên vá hai lỗ hổng này càng sớm càng tốt.

Kể từ tháng 1 năm 2023, Apple đã sửa tổng cộng 13 lỗ hổng zero-day bị khai thác để nhắm mục tiêu vào các thiết bị iOS, macOS, iPadOS và watchOS, bao gồm:

- Hai lỗi zero-day (CVE-2023-37450 và CVE-2023-38606) vào tháng 7

- Ba lỗi zero-day (CVE-2023-32434, CVE-2023-32435 và CVE-2023-32439) vào tháng 6

- Thêm ba lỗi zero-day (CVE-2023-32409, CVE-2023-28204 và CVE-2023-32373) vào tháng 5

- Hai lỗi zero-day (CVE-2023-28206 và CVE-2023-28205) vào tháng 4

- Và zero-day WebKit (CVE-2023-23529) vào tháng 2

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.