Các cuộc tấn công của phần mềm độc hại ổ đĩa USB tăng đột biến trở lại vào nửa đầu năm 2023

Đối với các nhà nghiên cứu cái cũ lại là mới và nhận thấy phần mềm độc hại được phân bố qua ổ USB tăng gấp ba lần trong nửa đầu năm 2023.

Một báo cáo mới của Mandiant phác thảo hai chiến dịch phần mềm độc hại được phân bố bằng USB đã được quan sát thấy như thế nào trong năm nay; tên là 'Sogu', được quy cho nhóm đe dọa gián điệp Trung Quốc 'TEMP.HEX' và một tên khác là 'Snowydrive', được quy cho UNC4698, nhắm vào các công ty dầu khí ở châu Á.

Trước đó, vào tháng 11 năm 2022, công ty an ninh mạng này cho biết một chiến dịch liên kết với Trung Quốc tận dụng các thiết bị USB để lây nhiễm bốn nhóm phần mềm độc hại riêng biệt cho các đối tượng ở Philippines.

Ngoài ra, vào tháng 1 năm 2023, nhóm Đơn vị 42 của Palo Alto Network đã phát hiện ra một biến thể PlugX có thể ẩn trong ổ USB và lây nhiễm các máy chủ Windows được kết nối.

Chiến dịch Sogu

Mandiant báo cáo rằng Sogu hiện là chiến dịch gián điệp mạng tích cực nhất được hỗ trợ bởi USB, nhắm mục tiêu vào nhiều ngành công nghiệp trên toàn thế giới và đánh cắp dữ liệu từ các máy tính bị nhiễm.

Các nạn nhân của phần mềm độc hại Sogu được đặt tại Hoa Kỳ, Pháp, Anh, Ý, Ba Lan, Áo, Úc, Thụy Sĩ, Trung Quốc, Nhật Bản, Ukraine, Singapore, Indonesia và Philippines.

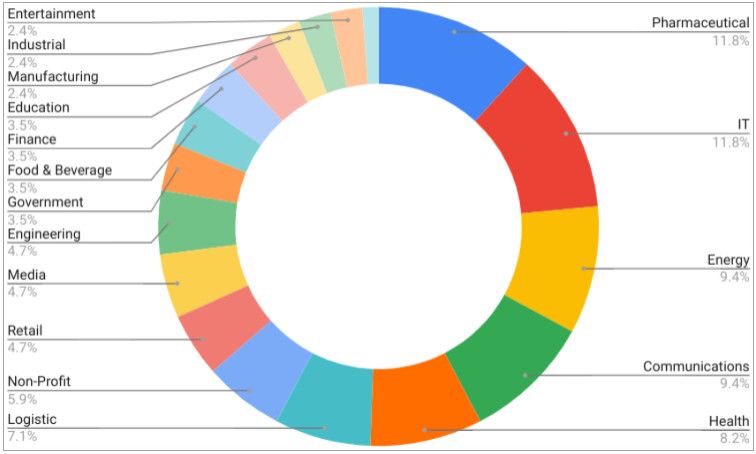

Hầu hết các nạn nhân thuộc lĩnh vực dược phẩm, CNTT, năng lượng, truyền thông, y tế và hậu cần, nhưng cũng có những nạn nhân thuộc mọi lĩnh vực.

Mục tiêu của Sogu (Mandiant)

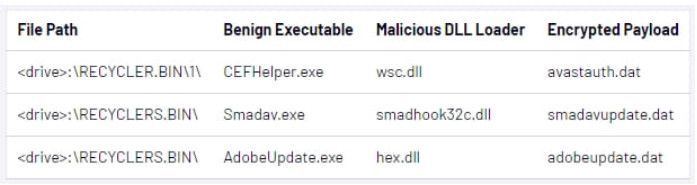

Mã độc (payload), được gọi là 'Korplug', tải mã shell C (Sogu) vào bộ nhớ thông qua chiếm quyền điều khiển đơn đặt hàng DLL, yêu cầu lừa nạn nhân thực thi một tệp hợp pháp.

Sogu thiết lập tính bền bỉ bằng cách tạo khóa Run registry và sử dụng Windows Task Scheduler để đảm bảo chạy tliên tục.

Tiếp theo, phần mềm độc hại thả một tệp hàng loạt vào 'RECYCLE.BIN' giúp trinh sát hệ thống, quét máy bị nhiễm để tìm tài liệu MS Office, PDF và các tệp văn bản khác có thể chứa dữ liệu có giá trị.

Các tệp được sử dụng bởi phần mềm độc hại Sogu (Mandiant)

Các tệp do Sogu tìm thấy được sao chép vào hai thư mục, một trên ổ C:\ của máy chủ và một trên thư mục làm việc trên ổ đĩa flash và được mã hóa bằng base64.

Các tệp tài liệu cuối cùng được lọc ra máy chủ C2 qua TCP hoặc UDP, sử dụng các yêu cầu HTTP hoặc HTTPS.

Chuỗi tấn công Sogu (Mandiant)

Sogu cũng hỗ trợ thực thi lệnh, thực thi tệp, máy tính từ xa, chụp ảnh màn hình từ máy tính bị nhiễm, thiết lập shell đảo ngược hoặc thực hiện ghi nhật ký bàn phím.

Bất kỳ ổ đĩa nào được kết nối với hệ thống bị nhiễm sẽ tự động nhận được một bản sao của tập tin xâm nhập ban đầu của Sogu được thiết lập để cho phép di chuyển ngang.

Chiến dịch Snowydrive

Snowydrive là một chiến dịch lây nhiễm vào máy tính bằng backdoor cho phép kẻ tấn công thực thi các mã độc (payload) tùy ý thông qua dấu nhắc lệnh của Windows, sửa đổi sổ đăng ký và thực hiện các tác vụ đối với tệp và thư mục.

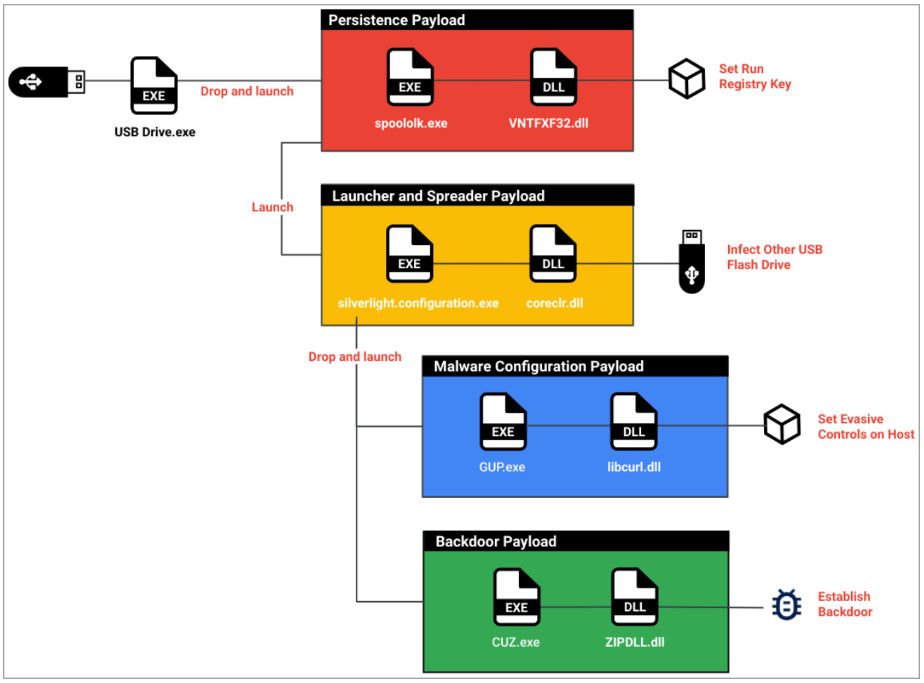

Trong trường hợp này cũng vậy, nạn nhân bị lừa khởi chạy một tệp thực thi có vẻ hợp pháp trên ổ USB, tệp này sẽ kích hoạt quá trình trích xuất và thực thi các thành phần của phần mềm độc hại nằm trong thư mục 'Kaspersky'.

Các thành phần đảm nhận các vai trò cụ thể như thiết lập tính bền vững trên hệ thống bị tấn công, tránh bị phát hiện, loại bỏ một cửa hậu và đảm bảo sự lan truyền phần mềm độc hại thông qua các ổ USB mới được kết nối.

Các thành phần của Snowydrive (Mandiant)

Snowydrive là một backdoor dựa trên shellcode được tải vào quá trình 'CUZ.exe', đây là một phần mềm giải nén tệp lưu trữ hợp pháp.

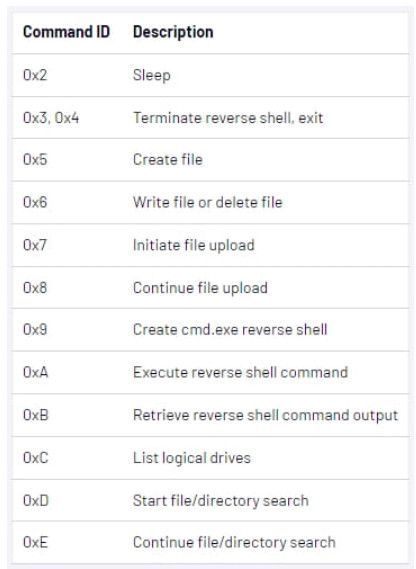

Backdoor hỗ trợ nhiều lệnh cho phép thao tác tệp, lọc dữ liệu, đảo ngược shell, thực thi lệnh và trinh sát.

Các lệnh được hỗ trợ bởi Snowydrive (Mandiant)

Để lẩn tránh, phần mềm độc hại sử dụng một tệp DLL độc hại được tải bên bởi 'GUP.exe', một trình cập nhật Notepad ++ hợp pháp, để ẩn các phần mở rộng tệp và các tệp cụ thể được đánh dấu bằng "hệ thống" hoặc "ẩn".

Các cuộc tấn công dựa trên USB

Mặc dù các cuộc tấn công USB yêu cầu quyền truy cập vật lý vào máy tính mục tiêu để lây nhiễm, nhưng chúng có những lợi thế vừa phù hợp vừa là xu hướng vào năm 2023, như báo cáo của Mandiant.

Các ưu điểm bao gồm bỏ qua các cơ chế bảo mật, tàng hình, quyền truy cập ban đầu vào mạng công ty và khả năng lây nhiễm các hệ thống air-gapped bị cô lập khỏi các mạng không bảo mật vì lý do bảo mật.

Cuộc điều tra của Mandiant cho thấy các cửa hàng in ấn và khách sạn là điểm nóng lây nhiễm phần mềm độc hại USB.

Tuy nhiên, xét đến sự lây lan ngẫu nhiên, mang tính cơ hội của các cửa hậu này, bất kỳ hệ thống nào có cổng USB đều có thể là mục tiêu.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.