Bộ mở rộng phạm vi WiFi D-Link dễ bị tấn công bằng command injection (tiêm vào mã thực thi trái phép)

Bộ mở rộng phạm vi D-Link DAP-X1860 WiFi 6 phổ biến dễ bị xâm phạm cho phép tấn công DoS (từ chối dịch vụ) và command injection (tiêm vào mã thực thi trái phép) từ xa.

Sản phẩm hiện được liệt kê là có sẵn trên trang web của D-Link và có hàng nghìn lượt đánh giá trên Amazon nên được người tiêu dùng ưa chuộng.

Một nhóm các nhà nghiên cứu người Đức (RedTeam) đã phát hiện ra lỗ hổng CVE-2023-45208, cho biết mặc dù họ đã cố gắng cảnh báo D-Link nhiều lần nhưng nhà cung cấp vẫn giữ im lặng và không có bản sửa lỗi nào được đưa ra.

Chi tiết về lỗ hổng

Vấn đề nằm ở chức năng quét mạng của D-Link DAP-X1860, cụ thể là không có khả năng phân tích các SSID có chứa một dấu tích (') trong tên, hiểu sai nó là dấu kết thúc lệnh.

Về mặt kỹ thuật, sự cố bắt nguồn từ hàm “parsing_xml_stasurvey” trong thư viện libcgifunc.so, chứa lệnh hệ thống để thực thi.

Tuy nhiên, do sản phẩm thiếu tính năng loại bỏ SSID, kẻ tấn công có thể dễ dàng lạm dụng tính năng này cho mục đích xấu.

Kẻ tấn công trong phạm vi của bộ mở rộng có thể thiết lập mạng WiFi và đặt tên nhằm lừa đảo tương tự như tên mà mục tiêu quen thuộc nhưng bao gồm một dấu tích trong tên, chẳng hạn như 'Mạng của Olaf'.

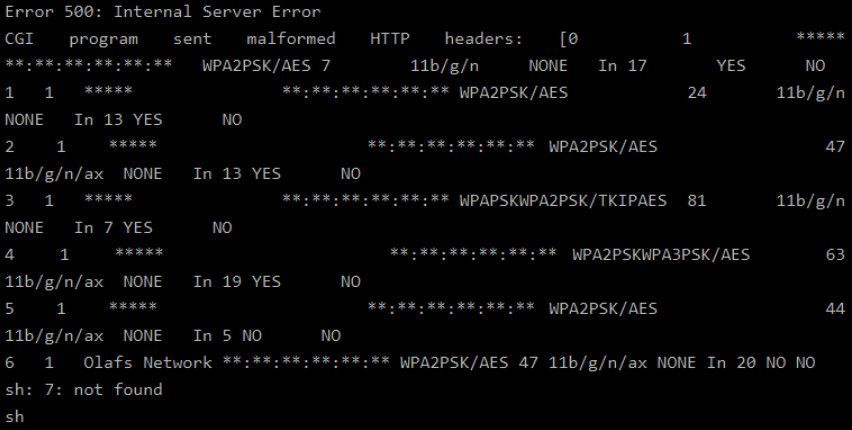

Khi thiết bị cố gắng kết nối với SSID đó, nó sẽ tạo ra "Lỗi 500: Lỗi máy chủ nội bộ", không hoạt động bình thường.

Phản hồi của máy chủ web của Extender (RedTeam)

Nếu kẻ tấn công thêm phần thứ hai vào SSID chứa lệnh shell được phân tách bằng "&&" như "Test' && uname -a &&", thì bộ mở rộng sẽ bị lừa thực thi lệnh 'uname -a' khi thiết lập/quét mạng .

Tất cả các quy trình trên bộ mở rộng, bao gồm mọi lệnh do tác nhân đe dọa bên ngoài đưa vào, đều chạy với quyền root điều này có khả năng cho phép kẻ tấn công thăm dò các thiết bị khác được kết nối với bộ mở rộng và tiếp tục xâm nhập vào mạng.

Điều kiện tiên quyết khó khăn nhất cho cuộc tấn công là buộc phải quét mạng trên thiết bị mục tiêu, nhưng điều này có thể thực hiện được bằng cách thực hiện một cuộc tấn công hủy xác thực.

Một số công cụ phần mềm sẵn có có thể tạo và gửi các gói xác thực đến bộ mở rộng, khiến nó ngắt kết nối khỏi mạng chính và buộc mục tiêu phải thực hiện quét mạng.

Các nhà nghiên cứu của RedTeam đã phát hiện ra lỗ hổng này vào tháng 5 năm 2023 và báo cáo cho D-Link, nhưng mặc dù đã nhiều lần theo dõi nhưng vẫn không nhận được phản hồi nào.

Điều này có nghĩa là D-Link DAP-X1860 vẫn dễ bị tấn công và cơ chế khai thác tương đối đơn giản khiến tình huống trở nên nguy hiểm.

Chủ sở hữu bộ mở rộng DAP-X1860 được khuyến nghị hạn chế quét mạng thủ công, xử lý tình trạng ngắt kết nối đột ngột một cách đáng ngờ và tắt bộ mở rộng khi không sử dụng thường xuyên.

Ngoài ra, hãy cân nhắc việc đặt các thiết bị IoT và bộ mở rộng phạm vi trên một mạng riêng biệt, tách biệt với các thiết bị nhạy cảm chứa dữ liệu cá nhân hoặc công việc.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.