Vụ hack JumpCloud được liên kết với Bắc Triều Tiên sau lỗi OPSEC

Một đơn vị hack của Tổng cục Trinh sát (RGB) của Triều Tiên có liên quan đến vụ tấn công JumpCloud sau khi những kẻ tấn công mắc lỗi bảo mật hoạt động (OPSEC), vô tình làm lộ địa chỉ IP trong thực tế của chúng.

Nhóm hack được Mandiant theo dõi với tên UNC4899, trước đây đã được phát hiện bằng cách sử dụng kết hợp VPN thương mại và Operational Relay Boxes (ORB) sử dụng đường hầm L2TP IPsec để che giấu vị trí thực tế của chúng.

Mandiant cho biết các tác nhân đe dọa UNC4899 đã sử dụng nhiều nhà cung cấp VPN cho mục đích này trong các chiến dịch trước đó, bao gồm ExpressVPN, NordVPN, TorGuard và các nhà cung cấp khác.

Mặc dù tin tặc nhà nước Bắc Triều Tiên được biết đến với việc sử dụng các dịch vụ VPN thương mại để che giấu địa chỉ IP và vị trí thực tế của chúng, nhưng trong cuộc tấn công JumpCloud, VPN mà chúng đang sử dụng đã bị lỗi và làm lộ vị trí của chúng ở Bình Nhưỡng khi kết nối với mạng của nạn nhân.

Các nhà nghiên cứu cho biết: “Mandiant đã quan sát thấy tác nhân đe dọa DPRK UNC4899 kết nối trực tiếp với ORB do kẻ tấn công kiểm soát từ mạng con 175.45.178[.]0/24 của chúng”.

"Ngoài ra, chúng tôi đã quan sát thấy kẻ đe dọa DPRK đăng nhập trực tiếp vào IP của Bình Nhưỡng, từ một trong các jump box của chúng. Bằng chứng thu thập được cho thấy đây là một lỗi OPSEC do kết nối với mạng lưới của Triều Tiên chỉ tồn tại trong thời gian ngắn."

Ngoài sự giám sát của OPSEC này, các nhà nghiên cứu bảo mật của Mandiant còn phát hiện cơ sở hạ tầng tấn công trùng với các vụ tấn công có liên quan trước đây liên quan đến tin tặc Triều Tiên, càng củng cố thêm việc quy kết tấn công cho tin tặc Triều Tiên.

“Chúng tôi đánh giá với độ tin cậy cao rằng UNC4899 là một nhóm tập trung vào tiền điện tử thuộc RGB. Mục tiêu của UNC4899 là có chọn lọc và chúng đã được quan sát thấy có quyền truy cập vào mạng nạn nhân thông qua JumpCloud,” Mandiant nói thêm.

"Mandiant đã quan sát thấy UNC2970, APT43 và UNC4899 đều sử dụng cơ sở hạ tầng tương tự."

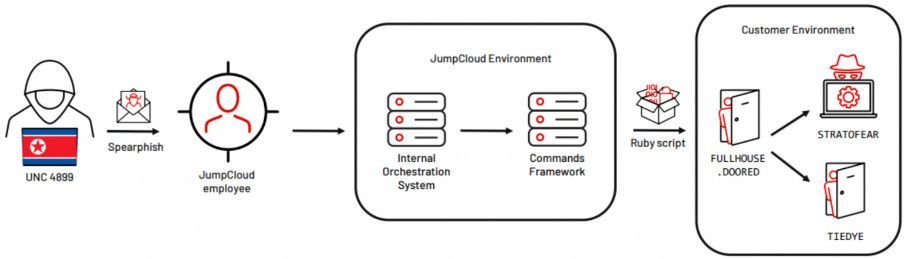

Luồng tấn công JumpCloud của Bắc Triều Tiên (Mandiant)

Ngày 20 tháng 7, JumpCloud cũng đã xác nhận nhóm APT của Bắc Triều Tiên đứng đằng sau vụ tấn công vào tháng 6 sau sự quy kết từ các nhà nghiên cứu bảo mật tại SentinelOne và CrowdStrike vào đầu ngày hôm đó.

Chuyên gia tư vấn ứng phó sự cố cấp cao Austin Larsen nói với BleepingComputer rằng những kẻ tấn công cũng tấn công một nạn nhân ở hạ nguồn (downstream) sau khi tấn công JumpCloud.

Mandiant dự đoán rằng các nạn nhân khác hiện có thể đang phải đối phó với hậu quả của cuộc tấn công này.

JumpCloud đã buộc phải luân chuyển tất cả các khóa API của quản trị viên vào ngày 5 tháng 7, một tuần sau khi tin tặc xâm phạm mạng của họ thông qua một cuộc tấn công lừa đảo trực tuyến.

Mặc dù công ty hiện đã quy kết vụ tấn công nhưng vẫn chưa tiết lộ số lượng khách hàng bị ảnh hưởng.

JumpCloud có trụ sở tại Colorado là một nền tảng dịch vụ thư mục hoạt động cung cấp các dịch vụ xác thực đăng nhập một lần và đa yếu tố cho một mạng lưới rộng lớn gồm hơn 180.000 tổ chức trải rộng trên hơn 160 quốc gia.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.