Tin tặc SeaFlower đánh cắp tiền điện tử bằng các cửa hậu bí mật trong ví Android và iOS của bạn

Tuần trước, Ủy ban Thương mại Liên bang Hoa Kỳ (FTC) đã công bố một báo cáo theo đó những kẻ lừa đảo tiền điện tử đã lừa người Mỹ hơn 1 tỷ đô la kể từ năm 2021.

Các trò lừa đảo tiền điện tử đang tràn lan trên các trang mạng xã hội, cũng như các ứng dụng nhắn tin như Telegram. Các trò gian lận thường giao dịch bằng tên của những người nổi tiếng liên quan đến tiền điện tử, chẳng hạn như Jack Dorsey và Elon Musk. Tuy nhiên, lừa đảo chỉ là một cách để những kẻ xấu ăn cắp tiền điện tử. Thay vì lừa các nạn nhân không nghi ngờ giao tiền điện tử của họ, một số tội phạm mạng thay vào đó chuyển sang phần mềm độc hại để tự đánh cắp tiền điện tử.

Các nhà nghiên cứu từ Confiant đã công bố chi tiết những phát hiện của họ về một chiến dịch phần mềm độc hại mở rộng mà các nhà nghiên cứu đang gọi là SeaFlower. Chiến dịch nhắm mục tiêu đến người dùng của bốn ví tiền điện tử khác nhau trên iOS và Android: MetaMask, Coinbase Wallet, imToken Wallet và TockenPocket Wallet. Các tác nhân đe dọa đứng sau SeaFlower nói tiếng Trung, được đánh giá bằng các bình luận mã được viết bằng tiếng Trung, cùng với một số chỉ số khác được các nhà nghiên cứu lưu ý. Những kẻ đe dọa dường như cũng đang nhắm mục tiêu nhiều nhất đến những người nói tiếng Trung khác, họ đã tiến hành một chiến dịch đầu độc SEO ảnh hưởng nhiều nhất đến kết quả tìm kiếm từ công cụ tìm kiếm Baidu có trụ sở tại Trung Quốc. Các chiến dịch đầu độc SEO tận dụng các kỹ thuật tối ưu hóa công cụ tìm kiếm (SEO) để đẩy các trang web độc hại vào kết quả tìm kiếm hàng đầu cho các trang web hoặc dịch vụ hợp pháp.

Bản sao độc hại của trang web Coinbase Wallet (nguồn: Confiant)

Trong trường hợp này, các tác nhân đe dọa đã thúc đẩy thành công các bản sao độc hại của các trang web cho ví tiền điện tử hợp pháp. Các trang web độc hại có vẻ giống với các trang web đối tác hợp pháp của chúng, nhưng được lưu trữ tại các miền do các tác nhân đe dọa kiểm soát. Các trang web độc hại bao gồm các nút tải xuống cho các ứng dụng Android và iOS, nhưng thay vì chuyển hướng người dùng đến Cửa hàng Google Play hoặc Apple App Store, các nút này thay vào đó cố tải ứng dụng lên thiết bị của người dùng.

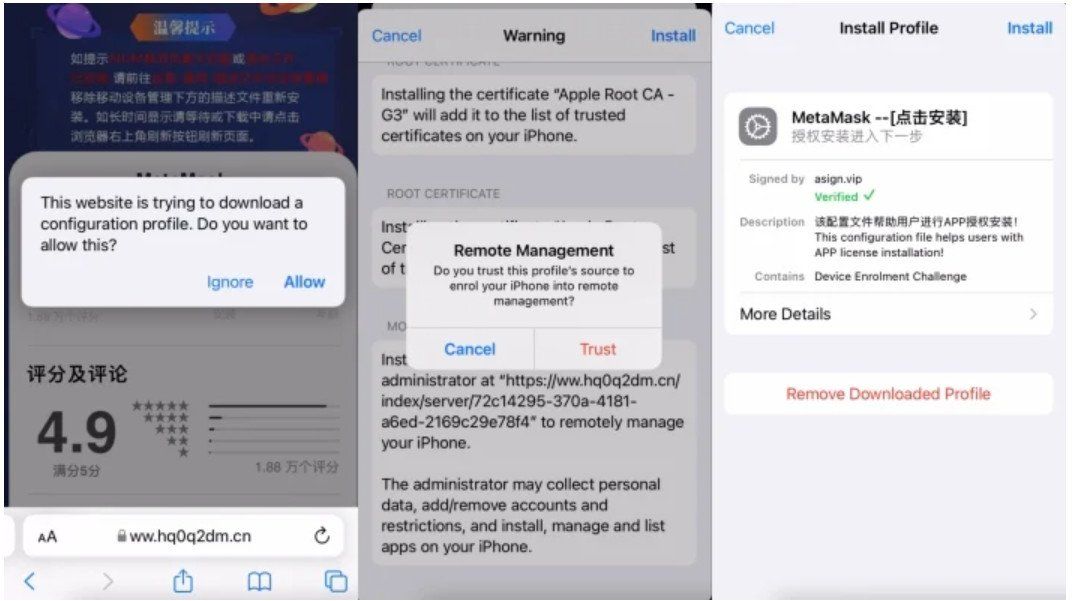

Quá trình cài đặt cấu hình iOS độc hại (nguồn: Confiant)

Trong trường hợp của Android, các trang web chỉ cần cung cấp một tệp APK mà người dùng có thể tự tải xuống và cài đặt. Tuy nhiên, Apple không cho phép tải ứng dụng dễ dàng như trên Android, vì vậy, thay vì cung cấp gói cài đặt, các trang web cố gắng thiết lập cấu hình cấp phép trên thiết bị iOS. Những hồ sơ này đi kèm với khóa nhà phát triển cho phép tải các ứng dụng độc hại.

Sau khi được cài đặt, các ứng dụng độc hại sẽ xuất hiện và hoạt động giống hệt với các ứng dụng ví tiền điện tử hợp pháp mà chúng bắt chước. Tuy nhiên, các ứng dụng độc hại đi kèm với các cửa hậu ghi lại các cụm từ, địa chỉ và số dư của ví và gửi thông tin đó đến các tác nhân đe dọa đằng sau chiến dịch. Sau đó, các tác nhân đe dọa có thể sử dụng các cụm từ gốc để thực hiện quá trình khôi phục tài khoản và giành quyền truy cập vào tiền trong ví của nạn nhân. Trong một số trường hợp, mã chứa các cửa hậu được mã hóa, có nghĩa là bất kỳ ai kiểm tra mã để tìm hành vi độc hại trước tiên phải sử dụng các khóa mật mã đi kèm để giải mã mã độc hại trước khi phát hiện ra mã hoạt động.

Để tránh trở thành con mồi của một chiến dịch ứng dụng độc hại như chiến dịch này, người dùng iOS không bao giờ được phép cài đặt cấu hình cấp phép bên ngoài trên thiết bị của họ và người dùng Android chỉ nên cài đặt ứng dụng từ các nguồn đáng tin cậy. Tất cả các ứng dụng ví bị nhắm mục tiêu bởi cuộc tấn công cụ thể này có thể được tìm thấy trong Cửa hàng Google Play và Cửa hàng ứng dụng của Apple, vì vậy người dùng nên tải xuống và cài đặt chúng ở đó.

Các nhà nghiên cứu đã cung cấp mã băm cho một trong những ứng dụng Android độc hại và cả bốn ứng dụng iOS độc hại được phân phối như một phần của chiến dịch SeaFlower, để những người khác có thể xác định các ứng dụng độc hại.

Ứng dụng Coinbase Wallet Android

SHA-256 của APK:

83dec763560049965b524932dabc6bd6

252c7ca2ce9016f47c397293c6cd17a5

Ứng dụng Coinbase Wallet iOS

SHA-256 của .IPA đã phân tích:

2334e9fc13b6fe12a6dd92f8bd65467cf

700f43fdb713a209a74174fdaabd2e2

Ứng dụng MetaMask iOS

Tệp SHA-256 .IPA được phân tích:

9003d11f9ccfe17527ed6b35f5fe33d28

e76d97e2906c2dbef11d368de2a75f8

Ứng dụng iOS của iToken Wallet

SHA-256 của .IPA đã phân tích:

1e232c74082e4d72c86e44f1399643ff

b6f7836805c9ba4b4235fedbeeb8bdca

Ví TokenPocket iOS

SHA-256 của tệp .IPA được phân tích:

46002ac5a0caaa2617371bddbdbc7eca

74cd9cb48878da0d3218a78d5be7a53a

Nguồn: hothardware.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.