Tin tặc Nga nhắm mục tiêu vào các tổ chức Chính phủ trong các cuộc tấn công lừa đảo Microsoft Teams

Microsoft cho biết một nhóm tin tặc được theo dõi là APT29 và được liên kết với Cơ quan Tình báo Nước ngoài (SVR) của Nga đã nhắm mục tiêu vào hàng chục tổ chức trên toàn thế giới, bao gồm cả các cơ quan Chính phủ, trong các cuộc tấn công lừa đảo Microsoft Teams.

"Cuộc điều tra hiện tại của chúng tôi cho thấy chiến dịch này đã ảnh hưởng đến ít hơn 40 tổ chức toàn cầu duy nhất", Microsoft tiết lộ ngày 2 tháng 8.

"Các tổ chức được nhắm mục tiêu trong hoạt động này có thể chỉ ra các mục tiêu gián điệp cụ thể của Midnight Blizzard nhắm vào Chính phủ, các tổ chức phi Chính phủ (NGO), dịch vụ CNTT, công nghệ, sản xuất rời rạc và các lĩnh vực truyền thông."

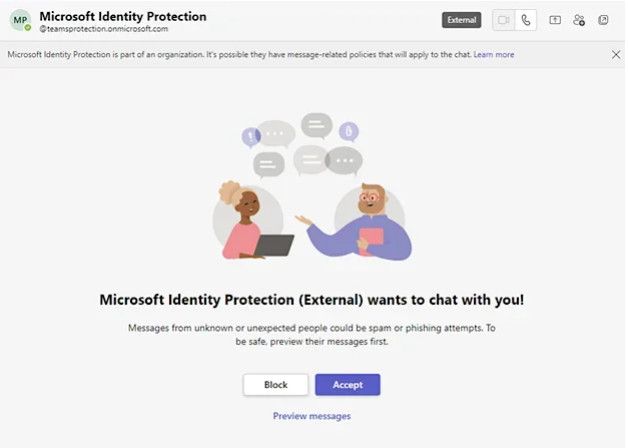

Những kẻ đe dọa đã sử dụng các đối tượng thuê Microsoft 365 bị xâm phạm để tạo các miền theo chủ đề hỗ trợ kỹ thuật mới và gửi các mồi nhử hỗ trợ kỹ thuật, cố gắng lừa người dùng của các tổ chức được nhắm mục tiêu bằng các chiến thuật kỹ thuật xã hội.

Mục đích của chúng là lôi kéo người dùng phê duyệt lời nhắc xác thực đa yếu tố (MFA), mục đích cuối cùng là đánh cắp thông tin đăng nhập của họ.

Những kẻ tấn công này đã tạo các miền mới bằng cách sử dụng đối tượng thuê Microsoft 365 bị xâm phạm với chủ đề hỗ trợ kỹ thuật. Các miền mới này là một phần của miền 'onmicrosoft.com', miền hợp pháp của Microsoft được Microsoft 365 tự động sử dụng cho các mục đích dự phòng trong trường hợp miền tùy chỉnh không được tạo.

Sau đó, chúng sử dụng các miền này để gửi các mồi nhử hỗ trợ kỹ thuật nhằm đánh lừa người dùng từ các tổ chức được nhắm mục tiêu phê duyệt lời nhắc xác thực đa yếu tố (MFA).

Tin nhắn lừa đảo APT29 Teams (Microsoft)

Vì các thông báo đến từ miền onmicrosoft.com hợp pháp nên chúng đã cố làm cho các thông báo hỗ trợ giả mạo của Microsoft trở nên đáng tin cậy.

Theo lời khuyên của Redmond, mục tiêu cuối cùng của các tác nhân đe dọa là đánh cắp thông tin đăng nhập của người dùng được nhắm mục tiêu.

"Trong một số trường hợp, kẻ gian đã thêm một thiết bị vào tổ chức dưới dạng thiết bị được quản lý thông qua Microsoft Entra ID (trước đây là Azure Active Directory), có thể là cố phá vỡ các chính sách truy cập có điều kiện được định cấu hình để chỉ hạn chế quyền truy cập vào các tài nguyên cụ thể đối với các thiết bị được quản lý. "Microsoft nói thêm.

Microsoft báo cáo đã ngăn chặn thành công nhóm đe dọa của Nga sử dụng các miền trong các cuộc tấn công khác và hiện đang tích cực làm việc để giải quyết và giảm thiểu tác động của chiến dịch.

Không phải tất cả các lỗi đều được tạo ra như nhau

Tháng trước, Microsoft đã từ chối giải quyết vấn đề bảo mật trong Microsoft Teams (được phát hiện bởi các nhà nghiên cứu bảo mật Jumpsec) có thể cho phép bất kỳ ai bỏ qua các hạn chế đối với các tệp đến từ đối tượng thuê bên ngoài bằng cách sử dụng công cụ Python có tên TeamsPhisher, được phát triển bởi Alex Reid, thành viên đội Đỏ của Hải quân Hoa Kỳ .

Khi JumpSec báo cáo lỗi này vào tháng 6, Microsoft cho biết lỗ hổng này "không đủ tiêu chuẩn để sửa chữa ngay lập tức."

BleepingComputer cũng đã liên hệ với Microsoft để hỏi xem có bất kỳ kế hoạch nào để khắc phục sự cố này hay không và được thông báo rằng khách hàng nên chú ý đến các thông báo đáng ngờ.

Người phát ngôn của Microsoft nói với BleepingComputer: “Chúng tôi biết về báo cáo này và đã xác định rằng nó dựa vào tấn công phi kỹ thuật (Social Engineering) để thành công.

"Chúng tôi khuyến khích khách hàng nên có thói quen cẩn trọng khi sử dụng máy tính trực tuyến, bao gồm thận trọng khi nhấp vào liên kết đến các trang web, mở tệp không xác định hoặc chấp nhận chuyển tệp."

Thật không may, cuộc tấn công phi kỹ thuật (Social Engineering) của APT29 cũng ảnh hưởng đến các cơ quan Chính phủ, làm nổi rõ tác động đáng kể mà các cuộc tấn công như vậy có thể gây ra, ngay cả đối với các ứng dụng được bảo vệ tốt.

Tin tặc tình báo nước ngoài của Nga

APT29, bộ phận hack của Cơ quan Tình báo Nước ngoài Nga (SVR), đã dàn dựng cuộc tấn công chuỗi cung ứng SolarWinds dẫn đến việc tấn công một số cơ quan liên bang của Hoa Kỳ ba năm trước.

Kể từ sự cố đó, nhóm tin tặc này cũng đã xâm nhập vào mạng của các tổ chức khác bằng cách sử dụng phần mềm độc hại tàng hình, bao gồm TrailBlazer và một biến thể của backdoor GoldMax Linux, cho phép chúng không bị phát hiện trong nhiều năm.

Gần đây hơn, Microsoft đã tiết lộ rằng nhóm hack đang sử dụng phần mềm độc hại mới có khả năng chiếm quyền kiểm soát Dịch vụ Liên kết Active Directory (ADFS) để đăng nhập với tư cách là bất kỳ người dùng nào trong hệ thống Windows.

Hơn nữa, chúng đã nhắm mục tiêu các tài khoản Microsoft 365 của các đối tượng ở các quốc gia NATO như một phần trong việc cố giành quyền truy cập vào thông tin liên quan đến chính sách đối ngoại.

Ngoài ra, chúng còn đứng sau một loạt chiến dịch lừa đảo, nhắm mục tiêu rõ ràng vào các Chính phủ, Đại sứ quán và các quan chức cấp cao trên khắp châu Âu.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.