Tin tặc khai thác lỗi Thanh toán WooC Commerce nghiêm trọng của WordPress

Tin tặc đang tiến hành khai thác rộng rãi plugin Thanh toán WooC Commerce quan trọng để giành được đặc quyền của bất kỳ người dùng nào, kể cả quản trị viên, khi cài đặt WordPress dễ bị tấn công.

Thanh toán WooC Commerce là một plugin WordPress rất phổ biến cho phép các trang web chấp nhận thẻ tín dụng và thẻ ghi nợ dưới dạng thanh toán trong các cửa hàng WooC Commerce. Theo WordPress, plugin được sử dụng trên hơn 600.000 lượt cài đặt đang hoạt động.

Vào ngày 23 tháng 3 năm 2023, các lập trình viên đã phát hành phiên bản 5.6.2 để khắc phục lỗ hổng nghiêm trọng được xếp hạng 9,8 được theo dõi là CVE-2023-28121. Lỗ hổng ảnh hưởng đến plugin Thanh toán WooC Commerce phiên bản 4.8.0 trở lên và đã được sửa trong các phiên bản 4.8.2, 4.9.1, 5.0.4, 5.1.3, 5.2.2, 5.3.1, 5.4.1, 5.5.2 , 5.6.2 trở lên.

Vì lỗ hổng cho phép bất kỳ người dùng từ xa nào mạo danh quản trị viên và kiểm soát hoàn toàn trang web WordPress, Automattic force đã cài đặt bản sửa lỗi bảo mật cho các bản cài đặt WordPress bằng cách sử dụng plugin.

Vào thời điểm đó, WooC Commerce cho biết không có hoạt động khai thác lỗ hổng nào được biết đến, nhưng các nhà nghiên cứu cảnh báo rằng do tính chất nghiêm trọng của lỗi, chúng ta có thể sẽ thấy việc khai thác trong tương lai.

Lỗ hổng bị chủ động khai thác

Trong tháng này, các nhà nghiên cứu tại RCE Security đã phân tích lỗi này và phát hành một blog kỹ thuật về lỗ hổng CVE-2023-28121 và cách lỗ hổng này có thể bị khai thác.

Các nhà nghiên cứu giải thích rằng những kẻ tấn công có thể chỉ cần thêm header yêu cầu 'X-WCPAY-PLATFORM-CHECKOUT-USER' và đặt nó thành ID người dùng của tài khoản mà chúng muốn mạo danh.

Khi Thanh toán WooC Commerce nhìn thấy header này, hệ thống sẽ coi yêu cầu này đến từ ID người dùng được chỉ định, bao gồm tất cả các đặc quyền của người dùng.

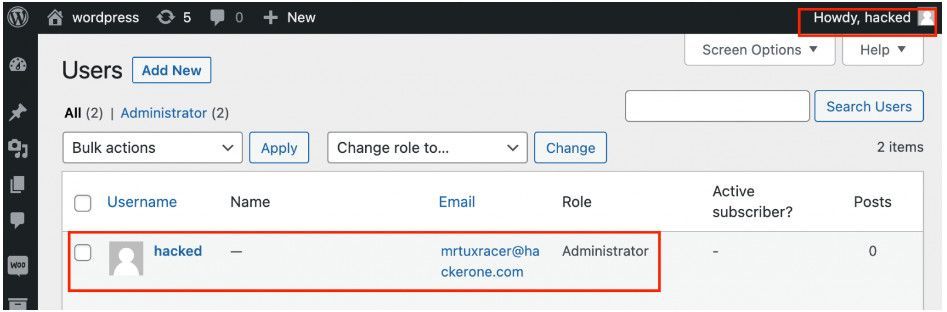

Là một phần của bài đăng trên blog, RCE Security đã phát hành một khai thác bằng chứng sử dụng lỗ hổng này để tạo người dùng quản trị mới trên các trang web WordPress dễ bị tấn công, giúp các tác nhân đe dọa dễ dàng kiểm soát hoàn toàn trang web.

Sử dụng khai thác để tạo tài khoản quản trị viên 'bị tấn công'

Nguồn: Bảo mật RCE

Ngày 18 tháng 7, công ty bảo mật WordPress Wordfence đã cảnh báo rằng các tác nhân đe dọa đang khai thác lỗ hổng này trong một chiến dịch lớn nhắm mục tiêu vào hơn 157.000 trang web vào ngày 15 tháng 7.

“Các cuộc tấn công quy mô lớn nhằm vào lỗ hổng, được chỉ định CVE-2023-28121, bắt đầu vào Thứ Năm, ngày 14 tháng 7 năm 2023 và tiếp tục vào cuối tuần, đạt đỉnh điểm với 1,3 triệu cuộc tấn công vào 157.000 trang web vào Thứ Bảy, ngày 16 tháng 7 năm 2023,” Wordfence giải thích.

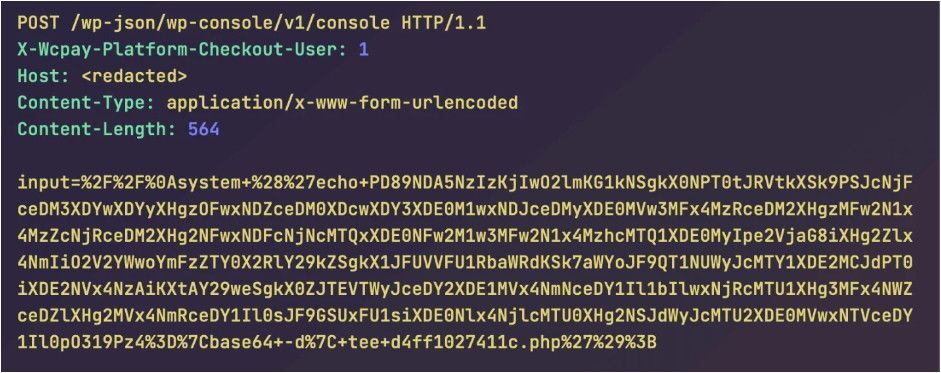

Wordfence cho biết các tác nhân đe dọa sử dụng khai thác để cài đặt plugin WP Console hoặc tạo tài khoản quản trị viên trên thiết bị được nhắm mục tiêu.

Đối với những hệ thống đã cài đặt Bảng điều khiển WP, những kẻ đe dọa đã sử dụng plugin để thực thi mã PHP cài đặt trình tải tệp lên máy chủ có thể được sử dụng làm cửa hậu ngay cả sau khi lỗ hổng được khắc phục.

Khai thác để thả tệp PHP được tải lên các trang web WordPress

Nguồn: Wordfence

Wordfence cho biết đã thấy những kẻ tấn công khác sử dụng khai thác để tạo tài khoản quản trị viên với mật khẩu ngẫu nhiên.

Để quét các trang web WordPress dễ bị tấn công, những kẻ đe dọa cố gắng truy cập vào tệp '/wp-content/plugins/woocommerce-payments/readme.txt' và nếu tệp tồn tại, chúng sẽ khai thác lỗ hổng.

Các nhà nghiên cứu đã chia sẻ bảy địa chỉ IP chịu trách nhiệm cho các cuộc tấn công này, với địa chỉ IP 194.169.175.93 quét 213.212 trang web.

BleepingComputer đã thấy hoạt động tương tự trong nhật ký truy cập của Wordfence từ ngày 12 tháng 7.

Do CVE-2023-28121 có thể bị khai thác dễ dàng, chúng tôi đặc biệt khuyên rằng tất cả các trang web sử dụng plugin Thanh toán WooC Commerce đều đảm bảo rằng các bản cài đặt của họ được cập nhật.

Nếu gần đây bạn chưa cập nhật cài đặt của mình, quản trị viên trang web cũng nên quét các trang web của họ để tìm các tệp PHP bất thường và tài khoản quản trị viên đáng ngờ, đồng thời xóa mọi tệp được tìm thấy.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.