Tin tặc đánh cắp tài khoản WhatsApp bằng thủ thuật chuyển tiếp cuộc gọi

Phương pháp này dựa vào dịch vụ tự động của nhà cung cấp dịch vụ di động để chuyển tiếp cuộc gọi đến một số điện thoại khác và tùy chọn của WhatsApp để gửi mã xác minh mật khẩu một lần (OTP) qua cuộc gọi thoại.

Thủ thuật mã MMI

Rahul Sasi, người sáng lập và CEO của công ty bảo vệ rủi ro kỹ thuật số CloudSEK, đã đăng một số chi tiết về phương pháp được sử dụng để hack tài khoản WhatsApp. BleepingComputer đã thử nghiệm và nhận thấy rằng phương pháp này hoạt động, mặc dù có một số cảnh báo mà kẻ tấn công đủ kỹ năng có thể vượt qua.

Chỉ mất vài phút để kẻ tấn công chiếm đoạt tài khoản WhatsApp của nạn nhân, nhưng chúng cần biết số điện thoại của mục tiêu và chuẩn bị thực hiện một số kỹ thuật xã hội.

Sasi nói rằng kẻ tấn công trước tiên cần thuyết phục nạn nhân thực hiện cuộc gọi đến một số bắt đầu bằng mã Man Machine Interface (MMI) mà nhà cung cấp dịch vụ di động thiết lập để cho phép chuyển tiếp cuộc gọi.

Tùy thuộc vào nhà cung cấp dịch vụ, một mã MMI khác nhau có thể chuyển tiếp tất cả các cuộc gọi đến một thiết bị đầu cuối đến một số khác hoặc chỉ khi đường dây bận hoặc không có tiếp nhận.

Các mã này bắt đầu bằng dấu sao (*) hoặc ký hiệu băm (#). Chúng dễ dàng tìm thấy và từ nghiên cứu mà chúng tôi đã thực hiện, tất cả các nhà khai thác mạng di động lớn đều hỗ trợ chúng.

“Đầu tiên, bạn nhận được cuộc gọi từ kẻ tấn công, kẻ sẽ thuyết phục bạn thực hiện cuộc gọi đến số sau ** 67 * hoặc * 405 *. Trong vòng vài phút, WhatsApp của bạn sẽ bị đăng xuất và những kẻ tấn công sẽ kiểm soát hoàn toàn tài khoản của bạn ”- Rahul Sasi

Nhà nghiên cứu giải thích rằng số 10 chữ số thuộc về kẻ tấn công và mã MMI phía trước nó cho nhà cung cấp dịch vụ di động biết chuyển tiếp tất cả các cuộc gọi đến số điện thoại được chỉ định sau nó khi đường dây của nạn nhân bận.

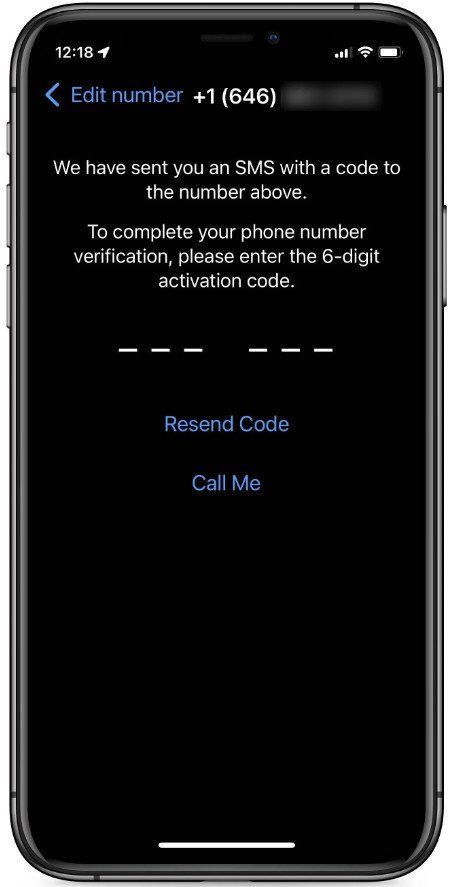

Sau khi lừa nạn nhân chuyển tiếp cuộc gọi đến số của họ, kẻ tấn công sẽ bắt đầu quy trình đăng ký WhatsApp trên thiết bị của họ, chọn tùy chọn nhận OTP qua cuộc gọi thoại.

Tùy chọn WhatsApp để nhận mật khẩu một lần, nguồn: BleepingComputer

Sau khi lấy được mã OTP, kẻ tấn công có thể đăng ký tài khoản WhatsApp của nạn nhân trên thiết bị của họ và kích hoạt xác thực hai yếu tố (2FA), ngăn chủ sở hữu hợp pháp lấy lại quyền truy cập.

Một số lưu ý

Mặc dù phương pháp này có vẻ đơn giản nhưng để nó hoạt động đòi hỏi bạn phải nỗ lực nhiều hơn một chút.

Trước hết, kẻ tấn công cần đảm bảo rằng chúng sử dụng mã MMI để chuyển tiếp tất cả các cuộc gọi, bất kể trạng thái của thiết bị nạn nhân là gì (vô điều kiện). Ví dụ: nếu MMI chỉ chuyển tiếp cuộc gọi khi một đường dây bận, thì việc chờ cuộc gọi có thể khiến việc xâm nhập không thành công.

Trong quá trình thử nghiệm, BleepingComputer nhận thấy rằng thiết bị mục tiêu cũng nhận được tin nhắn văn bản thông báo rằng WhatsApp đang được đăng ký trên một thiết bị khác.

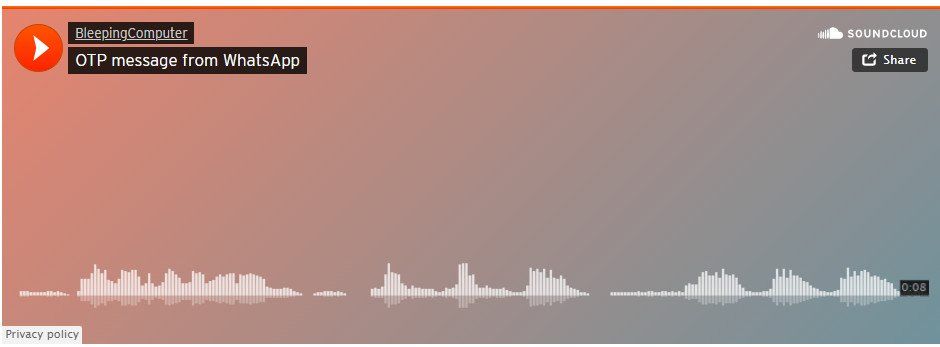

Người dùng có thể bỏ lỡ cảnh báo này nếu kẻ tấn công cũng chuyển sang kỹ thuật xã hội và thu hút mục tiêu trong một cuộc gọi điện thoại chỉ đủ lâu để nhận mã WhatsApp OTP qua giọng nói.

BleepingComputer · Tin nhắn OTP từ WhatsApp

Nếu tính năng chuyển tiếp cuộc gọi đã được kích hoạt trên thiết bị nạn nhân, kẻ tấn công phải sử dụng số điện thoại khác với số được sử dụng để chuyển hướng - một sự bất tiện nhỏ có thể yêu cầu kỹ thuật xã hội nhiều hơn.

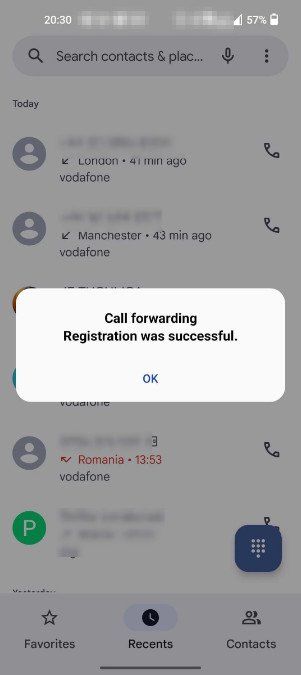

Manh mối rõ ràng nhất về hoạt động đáng ngờ đối với người dùng mục tiêu xảy ra sau khi các nhà khai thác di động bật chuyển tiếp cuộc gọi cho thiết bị của họ, vì khi kích hoạt đi kèm với một cảnh báo phủ trên màn hình sẽ không biến mất cho đến khi người dùng xác nhận.

Các nhà cung cấp dịch vụ di động cảnh báo người dùng khi chuyển tiếp cuộc gọi hoạt động, nguồn: BleepingComputer

Ngay cả với cảnh báo rất dễ nhìn thấy này, các tác nhân đe dọa vẫn có cơ hội thành công vì hầu hết người dùng không quen thuộc với mã MMI hoặc cài đặt điện thoại di động vô hiệu hóa chuyển tiếp cuộc gọi.

Bất chấp những trở ngại này, những kẻ xấu có kỹ năng kỹ thuật xã hội tốt có thể nghĩ ra một kịch bản cho phép họ giữ nạn nhân bận trên điện thoại cho đến khi họ nhận được mã OTP để đăng ký tài khoản WhatsApp nạn nhân trên thiết bị của họ.

BleepingComputer đã thử nghiệm phương pháp này bằng cách sử dụng các dịch vụ di động của Verizon và Vodafone và kết luận rằng kẻ tấn công với một kịch bản hợp lý có khả năng chiếm đoạt tài khoản WhatsApp.

Bài đăng của Sasi đề cập đến các nhà cung cấp dịch vụ di động Airtel và Jio, mỗi hãng có hơn 400 triệu khách hàng tính đến tháng 12 năm 2020, theo dữ liệu công khai.

Bảo vệ chống lại cuộc tấn công kiểu này dễ dàng như bật bảo vệ xác thực hai yếu tố trong WhatsApp. Tính năng này ngăn chặn những kẻ độc hại kiểm soát tài khoản bằng cách yêu cầu mã PIN bất cứ khi nào bạn đăng ký điện thoại bằng thẻ nhớ.

Nguồn: BleepingComputer.com