Tin tặc đánh cắp dữ liệu người dùng Signal, WhatsApp bằng ứng dụng trò chuyện Android giả mạo

Tin tặc đang sử dụng một ứng dụng Android giả mạo có tên 'SafeChat' để lây nhiễm phần mềm gián điệp độc hại sang thiết bị nhằm đánh cắp nhật ký cuộc gọi, tin nhắn và vị trí GPS từ điện thoại.

Phần mềm gián điệp Android bị nghi ngờ là một biến thể của "Coverlm", đánh cắp dữ liệu từ các ứng dụng liên lạc như Telegram, Signal, WhatsApp, Viber và Facebook Messenger.

Các nhà nghiên cứu của CYFIRMA cho biết nhóm hack APT Ấn Độ 'Bahamut' đứng đằng sau chiến dịch này, với các cuộc tấn công mới nhất của chúng được thực hiện trực tiếp thông qua các tin nhắn lừa đảo trực tuyến trên WhatsApp gửi tải trọng độc hại cho nạn nhân.

Ngoài ra, các nhà phân tích của CYFIRMA nêu bật một số điểm tương đồng của TTP với một nhóm đe dọa khác do nhà nước Ấn Độ bảo trợ, 'DoNot APT' (APT-C-35), trước đây đã lây nhiễm Google Play bằng các ứng dụng trò chuyện giả mạo hoạt động như phần mềm gián điệp.

Cuối năm ngoái, ESET đã báo cáo rằng nhóm Bahamut đang sử dụng các ứng dụng VPN giả mạo cho nền tảng Android bao gồm các chức năng phần mềm gián điệp mở rộng.

Trong chiến dịch mới nhất do CYFIRMA quan sát, Bahamut nhắm mục tiêu vào các cá nhân ở Nam Á.

Chi tiết "Safe Chat"

Mặc dù CYFIRMA không đi sâu vào các chi tiết cụ thể của khía cạnh kỹ thuật xã hội của cuộc tấn công, nhưng nạn nhân thường bị thuyết phục cài đặt ứng dụng trò chuyện với lý do chuyển cuộc trò chuyện sang một nền tảng an toàn hơn.

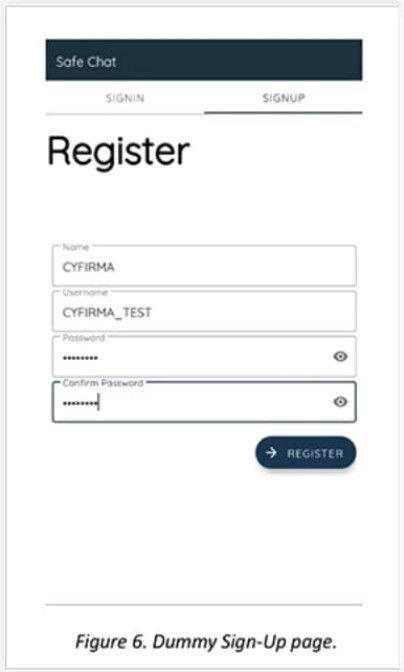

Các nhà phân tích báo cáo rằng ứng dụng Safe Chat có giao diện đánh lừa khiến nó trông giống như một ứng dụng trò chuyện thực sự và tiếp cận đến các nạn nhân thông qua quy trình đăng ký người dùng hợp pháp để tăng độ tin cậy và đóng vai trò là vỏ bọc tuyệt vời cho phần mềm gián điệp.

Màn hình đăng ký Safe Chat (CYFIRMA)

Một bước quan trọng trong quá trình lây nhiễm là giành được quyền sử dụng Dịch vụ trợ năng, sau đó bị lạm dụng để tự động cấp thêm quyền cho phần mềm gián điệp.

Các quyền bổ sung này cho phép phần mềm gián điệp truy cập vào danh sách liên hệ, SMS, nhật ký cuộc gọi, bộ nhớ thiết bị bên ngoài và lấy dữ liệu vị trí GPS từ thiết bị bị nhiễm chính xác của nạn nhân.

Tất cả các quyền có trong tệp kê khai của phần mềm gián điệp (CYFIRMA)

Ứng dụng cũng yêu cầu người dùng phê duyệt loại trừ khỏi hệ thống phụ tối ưu hóa pin của Android, hệ thống này sẽ chấm dứt các quy trình background khi người dùng không tương tác với ứng dụng thường xuyên.

CYFIRMA giải thích: “Một đoạn mã khác từ tệp Bản kê khai Android cho thấy tác nhân đe dọa đã thiết kế ứng dụng để tương tác với các ứng dụng trò chuyện đã được cài đặt khác”.

"Tương tác sẽ diễn ra thông qua Intent, quyền OPEN_DOCUMENT_TREE sẽ chọn các thư mục cụ thể và truy cập ứng dụng được đề cập trong Intent."

Mô-đun giám sát các ứng dụng trò chuyện khác trên thiết bị (CYFIRMA)

Mô-đun lọc dữ liệu chuyên dụng chuyển thông tin từ thiết bị đến máy chủ C2 của kẻ tấn công thông qua cổng 2053.

Dữ liệu bị đánh cắp được mã hóa bằng một mô-đun khác hỗ trợ RSA, ECB và OAEPPadding. Đồng thời, những kẻ tấn công cũng sử dụng chứng chỉ "letsencrypt" để né tránh việc chặn dữ liệu mạng chống lại chúng.

CYFIRMA kết luận báo cáo rằng họ có đủ bằng chứng để chứng minh sự liên kết Bahamut thay mặt cho một chính quyền bang cụ thể ở Ấn Độ.

Ngoài ra, việc sử dụng cùng một cơ quan cấp chứng chỉ như nhóm DoNot APT, các phương pháp đánh cắp dữ liệu tương tự, phạm vi nhắm mục tiêu chung và việc sử dụng các ứng dụng Android để lây nhiễm các mục tiêu đều cho thấy sự chồng chéo hoặc cộng tác chặt chẽ giữa hai nhóm.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.