Tin tặc có thể hack tài khoản trực tuyến của bạn trước cả khi bạn đăng ký chúng

Các nhà nghiên cứu bảo mật đã tiết lộ rằng tin tặc có thể chiếm đoạt tài khoản trực tuyến của bạn trước cả khi bạn đăng ký chúng bằng cách khai thác các lỗ hổng đã được sửa trên các trang web phổ biến, bao gồm Instagram, LinkedIn, Zoom, WordPress và Dropbox.

Andrew Paverd, một nhà nghiên cứu tại Trung tâm Ứng phó Bảo mật của Microsoft và Avinash Sudhodanan, một nhà nghiên cứu bảo mật độc lập, đã phân tích 75 dịch vụ trực tuyến phổ biến và phát hiện ra rằng ít nhất 35 dịch vụ có tài khoản dễ bị chiếm đoạt trước.

Các cuộc tấn công này khác nhau về loại và mức độ nghiêm trọng, nhưng tất cả đều xuất phát từ các hoạt động bảo mật kém ở phía chính các trang web.

Khi một số trang web dễ bị tấn công chạy các chương trình tiền thưởng lỗi, thật đáng ngạc nhiên và đáng lo ngại khi thấy rằng các cuộc tấn công cơ bản như vậy vẫn có thể xảy ra đối với người dùng của họ.

"Tác động của các cuộc tấn công chiếm đoạt trước tài khoản cũng giống như tấn công chiếm đoạt tài khoản. Tùy thuộc vào bản chất của dịch vụ mục tiêu, một cuộc tấn công thành công có thể cho phép kẻ tấn công đọc / sửa đổi thông tin nhạy cảm được liên kết với tài khoản (ví dụ: tin nhắn, thanh toán sao kê, lịch sử sử dụng, v.v.) hoặc thực hiện các hành động sử dụng danh tính của nạn nhân (ví dụ: gửi tin nhắn giả mạo, mua hàng bằng các phương thức thanh toán đã lưu, v.v.). " - A. Paverd, A. Sudhodanan.

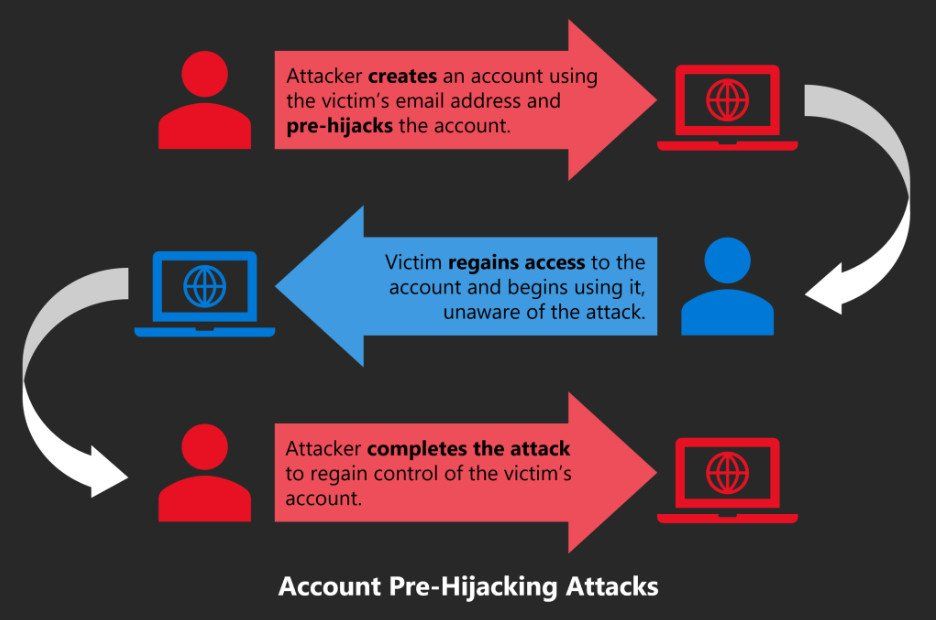

Cách hoạt động của tính năng chiếm đoạt trước

Để một cuộc tấn công chiếm đoạt trước hoạt động, tin tặc cần biết địa chỉ email của mục tiêu, điều này tương đối dễ dàng thông qua thư từ email hoặc thông qua nhiều vụ vi phạm dữ liệu mà các công ty mắc phải hàng ngày.

Tiếp theo, kẻ tấn công tạo một tài khoản trên một trang web dễ bị tấn công bằng cách sử dụng địa chỉ email của mục tiêu và hy vọng rằng nạn nhân loại bỏ thông báo đến trong hộp thư đến của họ, coi đó là thư rác. Cuối cùng, kẻ tấn công đợi nạn nhân tạo tài khoản trên trang web hoặc gián tiếp lừa họ thực hiện.

Quy trình tấn công chiếm quyền trước điều khiển chung (Microsoft)

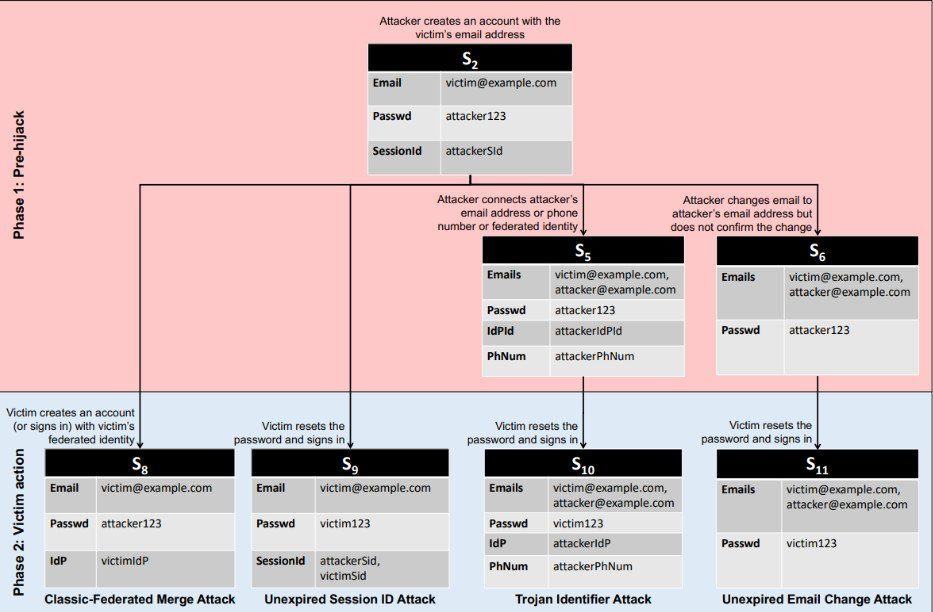

Trong quá trình này, có năm cuộc tấn công khác nhau mà các tác nhân đe dọa có thể tiến hành, đó là hợp nhất liên kết cổ điển (CFM), ID phiên chưa hết hạn (Hoa Kỳ), mã nhận dạng trojan (TID), thay đổi email chưa hết hạn (UEC) và không xác minh nhà cung cấp danh tính (IdP) tấn công (NV).

Trong trường hợp đầu tiên,

CFM, nền tảng dễ bị tấn công sử dụng hợp nhất tài khoản khi mục tiêu tạo tài khoản với địa chỉ email hiện có và trong một số trường hợp, thậm chí không thông báo cho họ về thực tế. Cuộc tấn công này dựa vào việc cung cấp cho nạn nhân tùy chọn đăng nhập một lần (SSO), vì vậy họ không bao giờ thay đổi mật khẩu do kẻ tấn công đặt.

Trong

cuộc tấn công phiên chưa hết hạn, tin tặc giữ phiên hoạt động sau khi tạo tài khoản bằng tập lệnh tự động. Khi nạn nhân tạo tài khoản và đặt lại mật khẩu, phiên hoạt động có thể không bị vô hiệu, vì vậy kẻ tấn công có thể tiếp tục truy cập vào tài khoản.

Phương pháp

nhận dạng trojan kết hợp các cuộc tấn công Hợp nhất liên kết cổ điển và Phiên chưa hết hạn.

"Kẻ tấn công tạo tài khoản bị chiếm đoạt trước bằng địa chỉ email của nạn nhân, nhưng sau đó liên kết tài khoản với tài khoản IdP của kẻ tấn công để xác thực liên kết. Khi nạn nhân đặt lại mật khẩu (như trong Cuộc tấn công phiên chưa hết hạn), kẻ tấn công vẫn có thể truy cập vào , bài viết giải thích.

Trong

cuộc tấn công UEC, kẻ tấn công tạo một tài khoản bằng địa chỉ email của nạn nhân và sau đó gửi yêu cầu thay đổi cho email đó nhưng không xác nhận. Sau đó, sau khi nạn nhân thực hiện thiết lập lại mật khẩu, kẻ tấn công xác nhận sự thay đổi và nắm quyền kiểm soát tài khoản.

Cuối cùng, trong

cuộc tấn công NV, tác nhân đe dọa khai thác việc thiếu xác minh quyền sở hữu IdP khi tạo tài khoản, mở ra con đường lạm dụng các dịch vụ đăng nhập dựa trên đám mây như Okta và Onelogin.

Các phương pháp tấn công chiếm quyền điều khiển trước (arxiv.org)

Bỏ qua bước xác minh email

Nhiều dịch vụ ngày nay yêu cầu người dùng mới xác thực quyền sở hữu địa chỉ email, do đó, việc tạo tài khoản mới với địa chỉ email của người khác sẽ không hoạt động nếu không có quyền truy cập vào tài khoản email.

Để vượt qua điều này, kẻ tấn công có thể tạo tài khoản bằng địa chỉ email của họ và sau đó chuyển sang địa chỉ email của nạn nhân, lạm dụng chức năng tiêu chuẩn có sẵn trong hầu hết các dịch vụ trực tuyến.

Trong một số trường hợp, dịch vụ sẽ không yêu cầu xác minh lần thứ hai cho địa chỉ email mới, cho phép các tác nhân đe dọa thực hiện các cuộc tấn công được mô tả ở trên.

Kết quả và bảo vệ

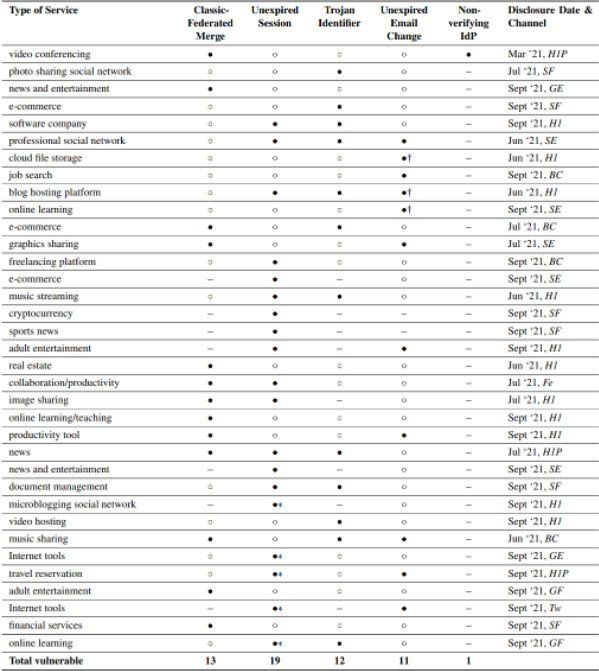

Nghiên cứu cho thấy tính khả dụng của các cuộc tấn công khác nhau là tương tự nhau, với vấn đề phiên chưa hết hạn là phổ biến nhất trong tập dữ liệu hạn chế.

Một số ví dụ đáng chú ý về các nền tảng dễ bị tấn công là Dropbox (UEC), Instagram (TID), LinkedIn (US), Wordpress.com (US và UEC) và Zoom (CFM và NV).

Các trang web dễ bị tấn công chiếm trước tài khoản (arxiv.org)

Các nhà nghiên cứu đã báo cáo các vấn đề này một cách có trách nhiệm với các nền tảng, nhiều tổ chức trong số đó đã khắc phục chúng sau khi phân loại chúng là mức độ nghiêm trọng cao.

Tuy nhiên, điều quan trọng cần nhấn mạnh là những phát hiện này chỉ liên quan đến một số ít các trang web và cần phải có nhiều hơn nữa theo các phương pháp bảo mật tệ hại tương tự.

Vấn đề chính của danh mục phụ này về các vấn đề bảo mật và nguyên nhân gốc rễ của các lỗ hổng được xác định là thiếu xác minh nghiêm ngặt.

Như các nhà phân tích giải thích, lý do đằng sau những hệ thống sai sót này là do tất cả các nền tảng trực tuyến đều muốn giảm thiểu tối đa sự va chạm trong quá trình đăng ký, điều này có ảnh hưởng xấu đến bảo mật tài khoản.

Để đối phó với nguy cơ tài khoản bị chiếm đoạt trước, người dùng có thể thiết lập ngay MFA (xác thực đa yếu tố) trên tài khoản của mình, điều này cũng sẽ buộc tất cả các phiên trước đó bị vô hiệu.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.