Steam thực thi xác minh SMS để hạn chế các bản cập nhật chứa phần mềm độc hại

Valve đã công bố triển khai các biện pháp bảo mật bổ sung dành cho các lập trình viên nhà phát hành trò chơi trên Steam, bao gồm cả mã xác nhận dựa trên SMS. Điều này nhằm đối phó với sự bùng phát gần đây của các bản cập nhật độc hại đẩy phần mềm độc hại từ các tài khoản nhà phát hành bị xâm nhập.

Steamworks là một bộ công cụ và dịch vụ mà các lập trình viên cũng như nhà phát hành trò chơi/phần mềm sử dụng để phân phối sản phẩm của họ trên nền tảng Steam.

Steamworks hỗ trợ DRM (quản lý quyền kỹ thuật số), trò chơi nhiều người chơi (multiplayer), phát trực tuyến video (video streaming), matchmaking, hệ thống thành tích, trò chuyện và thoại trong trò chơi, microtransactions (MTX), số liệu thống kê (statistics), lưu trữ đám mây và chia sẻ nội dung do cộng đồng tạo ra (Steam Workshop).

Bắt đầu từ cuối tháng 8 và đến tháng 9 năm 2023, ngày càng có nhiều báo cáo về các tài khoản Steamworks bị xâm nhập và những kẻ tấn công tải lên các bản dựng độc hại nhằm lây nhiễm phần mềm độc hại cho người chơi.

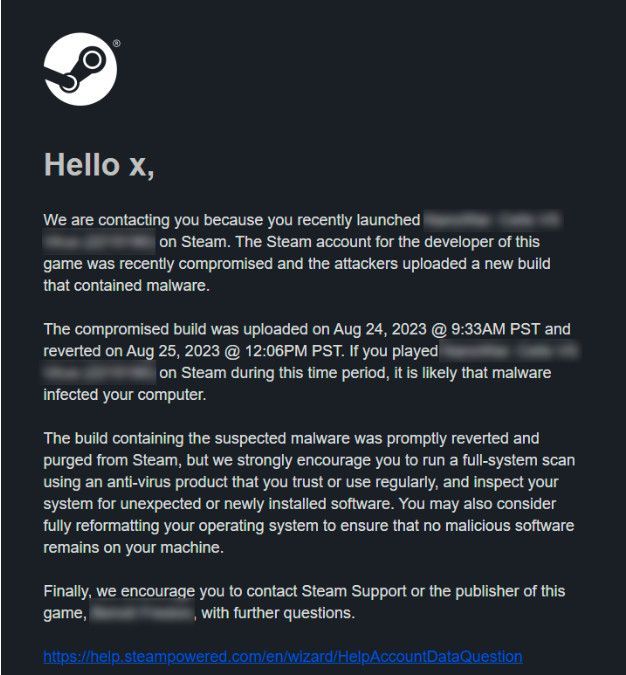

Valve đảm bảo với cộng đồng game thủ rằng tác động của những cuộc tấn công này chỉ giới hạn ở vài trăm người dùng, những người này đã được thông báo riêng về khả năng vi phạm thông qua các thông báo do công ty gửi.

Thông báo được gửi tới những người chơi bị ảnh hưởng (@SteamDB)

Để hạn chế vấn đề này, Valve sẽ thực thi một quy trình kiểm tra bảo mật dựa trên SMS mới bắt đầu từ ngày 24 tháng 10 năm 2023. Các nhà phát triển trò chơi phải vượt qua quy trình kiểm tra này trước khi đưa ra bản cập nhật trên nhánh phát hành mặc định (không phải bản phát hành beta).

Yêu cầu tương tự sẽ được thực thi khi ai đó cố gắng thêm người dùng mới vào nhóm đối tác Steamworks, nhóm đã được bảo vệ bằng xác nhận qua email. Bắt đầu từ ngày 24 tháng 10, quản trị viên nhóm phải xác minh hành động bằng mã SMS.

"Là một phần của bản cập nhật bảo mật, mọi cài đặt tài khoản Steamworks được xây dựng trực tiếp trên nhánh mặc định/công khai của ứng dụng đã phát hành sẽ cần phải có số điện thoại được liên kết với tài khoản của người dùng để Steam có thể nhắn tin mã xác nhận trước khi tiếp tục", Valve viết. thông báo từ đầu tuần này.

"Điều này cũng đúng với bất kỳ tài khoản Steamworks nào cần thêm người dùng mới. Thay đổi này sẽ có hiệu lực vào ngày 24 tháng 10 năm 2023, vì vậy hãy nhớ thêm số điện thoại vào tài khoản của bạn ngay bây giờ."

"Chúng tôi cũng có kế hoạch bổ sung yêu cầu này cho các hoạt động khác của Steamworks trong tương lai."

Đối với những người sử dụng API SetAppBuildLive, Steam đã cập nhật API này để yêu cầu steamID xác nhận, đặc biệt đối với các thay đổi đối với nhánh mặc định của ứng dụng đã phát hành.

Việc sử dụng 'steamcmd' để thiết lập các bản dựng trực tuyến không còn được áp dụng để quản lý nhánh mặc định của các ứng dụng đã phát hành.

Ngoài ra, Valve cho biết sẽ không có cách giải quyết nào đối với các nhà phát hành không có số điện thoại, vì vậy họ phải tìm cách nhận tin nhắn văn bản để tiếp tục phát hành trên nền tảng này.

Không phải là một giải pháp hoàn hảo

Mặc dù việc giới thiệu xác minh dựa trên SMS là một bước tốt để đạt được bảo mật chuỗi cung ứng tốt hơn trên Steam, nhưng hệ thống này vẫn chưa hoàn hảo.

Một trong những nhà phát hành trò chơi, Benoît Freslon, giải thích anh ta đã bị nhiễm một phần mềm độc hại đánh cắp thông tin được sử dụng để đánh cắp thông tin đăng nhập của anh ta.

Bằng cách sử dụng những thông tin đăng nhập bị đánh cắp này, kẻ đe dọa đã nhanh chóng đưa ra một bản cập nhật độc hại cho NanoWar: Cells VS Virus khiến người chơi bị nhiễm phần mềm độc hại.

Freslon giải thích trên Twitter rằng biện pháp bảo mật MFA dựa trên SMS mới của Valve sẽ không giúp ngăn chặn cuộc tấn công vì phần mềm độc hại đánh cắp thông tin đã lấy mã thông báo phiên vào tất cả các tài khoản của anh ấy.

Trong một bài đăng riêng trên trang web của mình, nhà phát hành trò chơi giải thích cuộc tấn công xảy ra trên Discord, với việc các kẻ đe dọa đã lừa anh ta tải xuống và đánh giá một trò chơi Unity có tên "Extreme Invaders".

Trình cài đặt trò chơi đã thả phần mềm độc hại đánh cắp mật khẩu vào máy tính của anh ấy, nhắm mục tiêu vào Discord, Steam, Twitch, Twitter và các tài khoản khác của anh ấy.

Cho đến khi các mã thông báo bị thu hồi hoặc hết hạn, những kẻ tấn công vẫn tiếp tục truy cập vào tài khoản của nhà phát hành, vẫn có thể tự do đưa các bản cập nhật trò chơi có chứa phần mềm độc hại đến người chơi.

Ngoài ra, SMS 2FA vốn dễ bị tấn công hoán đổi SIM, trong đó các tác nhân đe dọa có thể chuyển số của nhà phát hành trò chơi sang SIM mới và bỏ qua biện pháp bảo mật.

Một giải pháp tốt hơn và hiện đại hơn sẽ là thực thi các ứng dụng xác thực hoặc khóa bảo mật vật lý, đặc biệt đối với các dự án mang tính cộng đồng lớn.

Nguồn: bleepingcomputer.com