Rhysida ransomware rò rỉ tài liệu bị đánh cắp từ Quân đội Chile

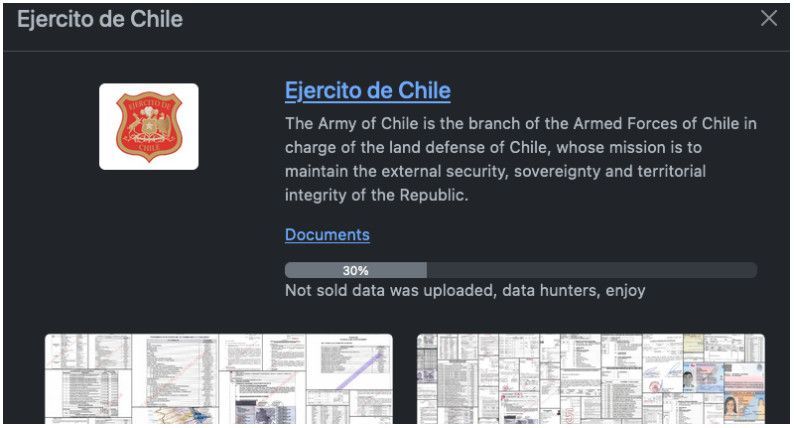

Các tác nhân đe dọa của hoạt động ransomware nổi lên gần đây có tên là Rhysida đã làm rò rỉ trực tuyến những gì chúng cho là tài liệu bị đánh cắp từ mạng của Quân đội Chile (Ejército de Chile).

Vụ rò rỉ xảy ra sau khi Quân đội Chile xác nhận vào ngày 29 tháng 5 rằng các hệ thống của họ đã bị ảnh hưởng trong một sự cố bảo mật được phát hiện vào cuối tuần vào ngày 27 tháng 5, theo một thông báo được chia sẻ bởi công ty an ninh mạng Chile CronUp.

Mạng đã bị cô lập sau vụ tấn công, các chuyên gia an ninh quân sự bắt đầu quá trình khôi phục các hệ thống bị ảnh hưởng.

Quân đội đã báo cáo vụ việc với Đội ứng phó sự cố bảo mật máy tính (CSIRT) của Bộ tham mưu trưởng liên quân và Bộ Quốc phòng Chile.

Vài ngày sau khi vụ tấn công được tiết lộ, phương tiện truyền thông địa phương đưa tin rằng một hạ sĩ quân đội đã bị bắt và bị buộc tội vì liên quan đến vụ tấn công ransomware.

Nhóm ransomware Rhysida hiện đã công bố 30% tất cả dữ liệu mà chúng cho là đã đánh cắp từ mạng của Quân đội Chile sau khi thêm dữ liệu đó vào trang web rò rỉ dữ liệu của chúng và tuyên bố cuộc tấn công.

“Rhysida ransomware đã công bố khoảng 360.000 tài liệu của Quân đội Chile (và theo chúng, con số này chỉ là 30%)”, nhà nghiên cứu bảo mật CronUp Germán Fernández cho biết.

Quân đội Chile vào trang web rò rỉ của Rhysida (BleepingComputer)

Nhóm ransomware Rhysida tự mô tả mình là một "nhóm an ninh mạng" nhằm giúp nạn nhân bảo mật mạng của họ và nhóm này lần đầu tiên bị MalwareHunterTeam phát hiện vào ngày 17 tháng 5 năm 2023.

Kể từ đó, nhóm ransomware đã thêm tám nạn nhân vào trang web rò rỉ dữ liệu dark web của mình và đã công bố tất cả các tệp bị đánh cắp của năm người trong số họ.

Theo SentinelOne, các tác nhân đe dọa Rhysida đang xâm phạm mạng của các mục tiêu thông qua các cuộc tấn công lừa đảo và thả mã độc (payload) vào các hệ thống bị xâm nhập sau lần đầu tiên triển khai Cobalt Strike hoặc các khung lệnh và kiểm soát (C2) tương tự.

Các mẫu được phân tích cho đến nay cho thấy phần mềm độc hại của nhóm này sử dụng thuật toán ChaCha20 và thuật toán này vẫn đang được phát triển, vì thiếu các tính năng mà hầu hết các chủng ransomware khác đi kèm theo mặc định.

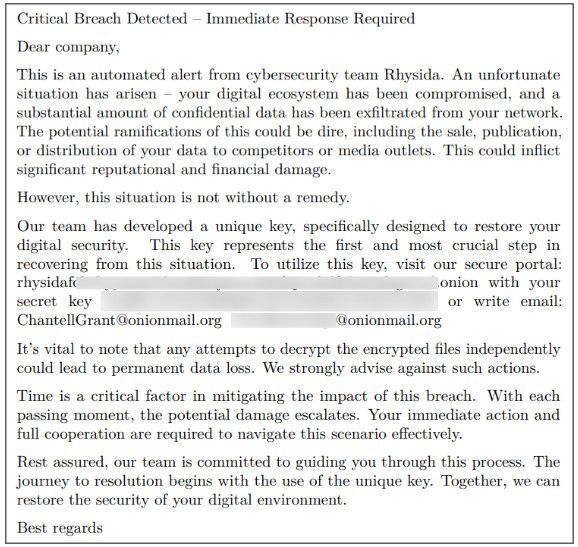

Sau khi thực thi, nó khởi chạy cửa sổ cmd.exe, bắt đầu quét các ổ đĩa cục bộ và xóa các ghi chú đòi tiền chuộc PDF có tên là CriticalBreachDetected.pdf sau khi mã hóa các tệp của nạn nhân.

Ghi chú tiền chuộc Rhysida (BleepingComputer)

Các nạn nhân được chuyển hướng đến cổng rò rỉ Tor của băng đảng, nơi họ được yêu cầu nhập số nhận dạng duy nhất vào ghi chú tiền chuộc để truy cập hướng dẫn thanh toán.

SentinelOne cho biết: “Các mã độc (payload) thiếu nhiều tính năng như loại bỏ VSS đồng nghĩa với phần mềm tống tiền ngày nay”.

"Điều này cho thấy rằng, nhóm đe dọa các nạn nhân bằng cách lan truyền công khai dữ liệu bị rò rỉ, làm cho chúng phù hợp với các nhóm tống tiền đa dạng hiện đại."

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.