Ransomware REvil quay trở lại: Mẫu phần mềm độc hại mới xác nhận nhóm hacker đã trở lại

Hoạt động ransomware REvil khét tiếng đã trở lại trong bối cảnh căng thẳng gia tăng giữa Nga và Mỹ, với cơ sở hạ tầng mới và một bộ mã hóa được sửa đổi cho phép tấn công nhắm vào các mục tiêu hơn.

Vào tháng 10, băng đảng ransomware REvil đã đóng cửa sau khi một hoạt động thực thi pháp luật chiếm đoạt các máy chủ Tor của họ, tiếp theo sau là các vụ bắt giữ các thành viên của cơ quan thực thi pháp luật Nga.

Tuy nhiên, sau cuộc xâm lược Ukraine, Nga tuyên bố Mỹ đã rút khỏi quá trình đàm phán liên quan đến nhóm REvil và đóng các kênh liên lạc.

Các trang Tor của REvil hồi sinh

Ngay sau đó, cơ sở hạ tầng REvil Tor cũ bắt đầu hoạt động trở lại, nhưng thay vì hiển thị các trang web cũ, chúng chuyển hướng khách truy cập đến các URL cho một hoạt động ransomware không tên mới.

Mặc dù các trang web này trông không giống với các trang web trước đây của REvil, nhưng thực tế là cơ sở hạ tầng cũ đang chuyển hướng đến các trang web mới cho thấy rằng REvil có khả năng hoạt động trở lại. Hơn nữa, các trang web mới này chứa thông tin các nạn nhân mới và dữ liệu bị đánh cắp trong các cuộc tấn công REvil trước đó.

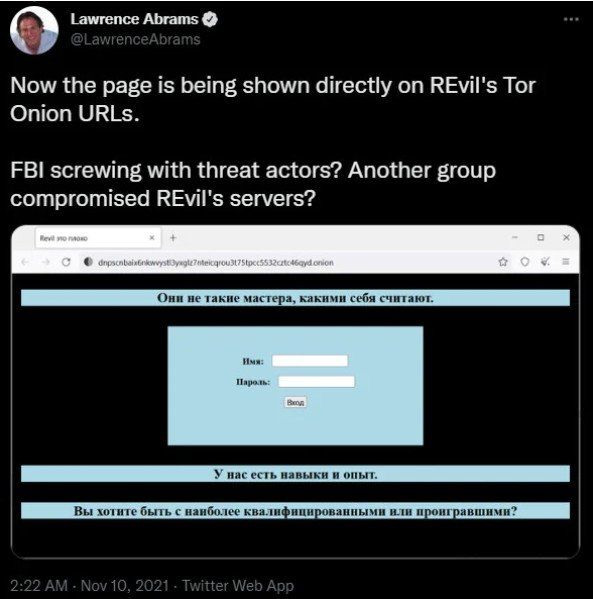

Trong khi những sự kiện này chỉ ra rằng REvil đã đổi tên thành hoạt động mới chưa được đặt tên, các trang Tor trước đó cũng đã hiển thị một thông báo vào tháng 11 nói rằng "REvil tệ hại."

Việc truy cập vào các trang Tor này có nghĩa là các tác nhân đe dọa khác hoặc cơ quan thực thi pháp luật có quyền truy cập vào các trang TOR của REvil, vì vậy bản thân các trang web không đủ mạnh để chứng minh về sự trở lại của băng đảng.

Các trang tor của REvil bị đánh bại bằng thông báo chống REvil

Nguồn: BleepingComputer

Cách duy nhất để biết chắc chắn liệu REvil có trở lại hay không là tìm một mẫu mã hóa ransomware và phân tích nó để xác định xem nó đã được vá hoặc sửa đổi từ mã nguồn hay chưa.

Một mẫu mã hóa của hoạt động ransomware mới cuối cùng đã được phát hiện trong tuần này bởi nhà nghiên cứu AVAST Jakub Kroustek và đã xác nhận mối quan hệ của hoạt động mới với REvil.

Mẫu ransomware xác nhận sự trở lại

Trong khi một số hoạt động ransomware đang sử dụng trình mã hóa của REvil, chúng đều sử dụng các tệp thực thi được vá thay vì có quyền truy cập trực tiếp vào mã nguồn của nhóm.

Tuy nhiên, nhiều nhà nghiên cứu bảo mật và phân tích phần mềm độc hại cho biết rằng mẫu REvil được phát hiện được sử dụng bởi hoạt động mới được sửa đổi từ mã nguồn và bao gồm các thay đổi mới.

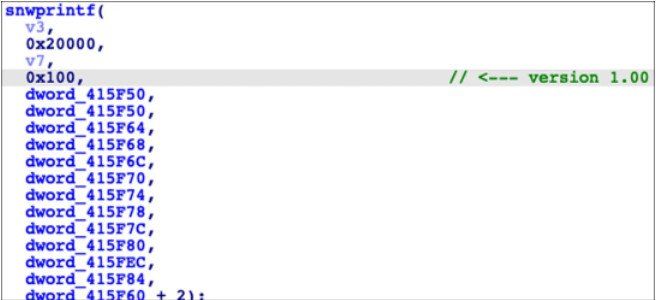

Nhà nghiên cứu bảo mật R3MRUM đã tweet rằng mẫu REvil đã có số phiên bản thay đổi thành 1.0 nhưng là sự tiếp nối của phiên bản cuối cùng, 2.08, được phát hành bởi REvil trước khi chúng ngừng hoạt động.

Thay đổi phiên bản trong trình mã hóa REvil mới

Nhà nghiên cứu cho biết ông không thể giải thích tại sao trình mã hóa không mã hóa các tệp nhưng tin rằng nó được biên dịch từ mã nguồn.

"Đúng vậy, đánh giá của tôi là tác nhân đe dọa có mã nguồn. Không được vá như" LV Ransomware "đã từng", R3MRUM nói với BleepingComputer.

Giám đốc điều hành Advanced Intel Vitali Kremez cũng đã thiết kế đảo ngược mẫu REvil vào cuối tuần này và đã xác nhận rằng nó được sửa đổi từ mã nguồn vào ngày 26 tháng 4 và không được vá. Mẫu REvil mới bao gồm một trường cấu hình mới, 'accs', chứa thông tin đăng nhập cho nạn nhân cụ thể mà cuộc tấn công đang nhắm mục tiêu.

Kremez tin rằng tùy chọn cấu hình 'tài khoản' được sử dụng để ngăn chặn mã hóa trên các thiết bị khác không chứa các tài khoản và miền Windows được chỉ định, cho phép các cuộc tấn công có chủ đích.

Ngoài tùy chọn 'tài khoản', cấu hình của mẫu REvil mới đã sửa đổi các tùy chọn SUB và PID, được sử dụng làm số nhận dạng chiến dịch và đơn vị liên kết, để sử dụng các giá trị kiểu GUID dài hơn, chẳng hạn như '3c852cc8-b7f1-436e-ba3b-c53b7fc6c0e4.'

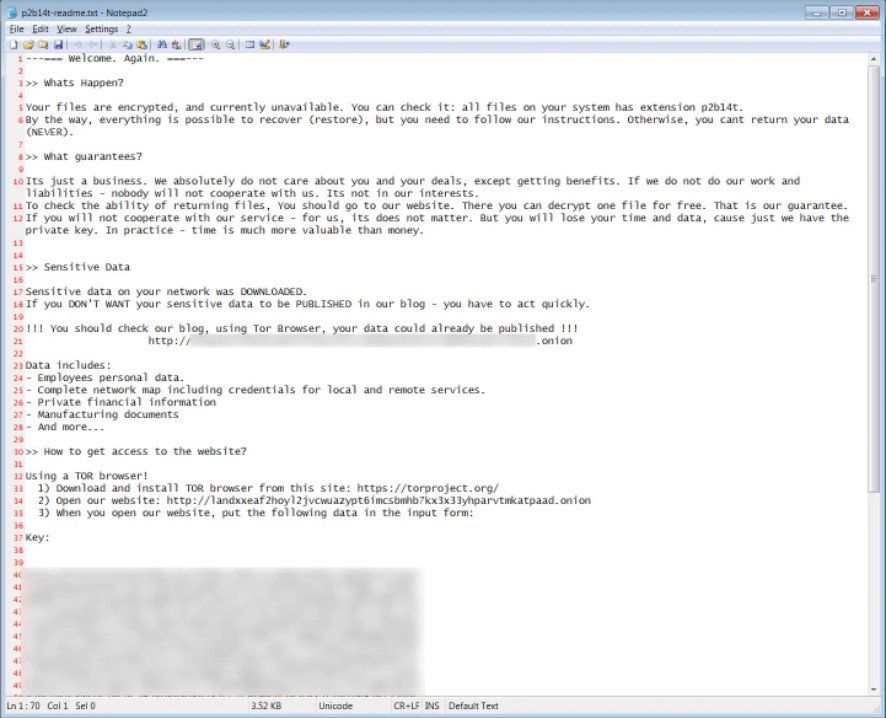

BleepingComputer cũng đã thử nghiệm mẫu ransomware và mặc dù không mã hóa nhưng nó đã tạo ra ghi chú đòi tiền chuộc, giống với ghi chú đòi tiền chuộc cũ của REvil.

Lưu ý đòi tiền chuộc REvil

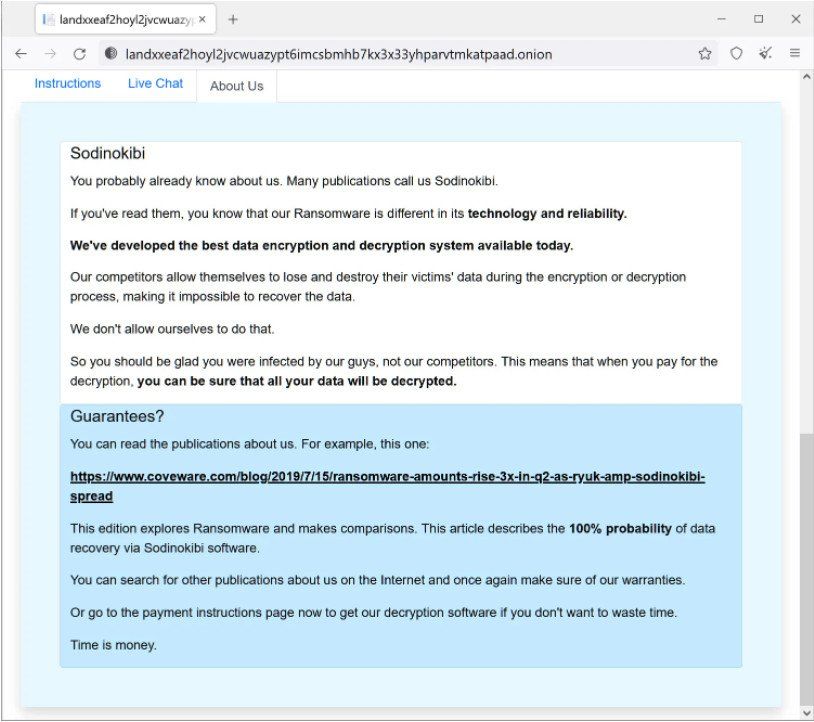

Hơn nữa, mặc dù có một số khác biệt giữa các trang web REvil cũ và hoạt động được đổi thương hiệu, nhưng khi nạn nhân đăng nhập vào trang web, nó gần như giống với trang gốc và các tác nhân đe dọa tự xưng là 'Sodinokibi,' như hình bên dưới.

Hoạt động ransomware mới tự xưng là Sodinokibi

Nguồn: BleepingComputer

Trong khi đại diện REvil công khai ban đầu được gọi là 'Vô danh' vẫn mất tích, nhà nghiên cứu tình báo về mối đe dọa FellowSecurity nói rằng một trong những nhà phát triển cốt lõi ban đầu của REvil, người thuộc nhóm cũ, đã khởi chạy lại hoạt động ransomware.

Vì đây là một nhà phát triển chính, nên điều hợp lý là họ cũng có quyền truy cập vào mã nguồn REvil hoàn chỉnh và có khả năng là các khóa riêng Tor cho các trang web cũ.

Không có gì ngạc nhiên khi REvil đã đổi tên thương hiệu theo hoạt động mới, đặc biệt là với mối quan hệ đang suy giảm giữa Mỹ và Nga.

Tuy nhiên, khi các hoạt động của ransomware đổi thương hiệu, chúng thường làm điều đó để trốn tránh việc thực thi pháp luật hoặc các biện pháp trừng phạt ngăn cản việc thanh toán tiền chuộc.

Do đó, thật bất thường khi REvil công khai về sự trở lại của họ, thay vì cố gắng trốn tránh sự phát hiện như chúng ta đã thấy trong rất nhiều thương hiệu ransomware khác.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.