Quảng cáo của Google thúc đẩy phần mềm độc hại BumbleBee được sử dụng bởi các băng nhóm ransomware

Phần mềm độc hại Bumblebee nhắm mục tiêu đến doanh nghiệp thông qua đầu độc Quảng cáo Google và SEO nhằm quảng bá phần mềm phổ biến như Zoom, Cisco AnyConnect, ChatGPT và Citrix Workspace.

Bumblebee là một trình tải phần mềm độc hại được phát hiện vào tháng 4 năm 2022, được cho là do nhóm Conti phát triển để thay thế cho cửa hậu BazarLoader, được sử dụng để giành quyền truy cập ban đầu vào mạng và tiến hành các cuộc tấn công bằng mã độc tống tiền.

Vào tháng 9 năm 2022, một phiên bản mới của trình tải phần mềm độc hại được quan sát thấy ngoài thực tế, có chuỗi tấn công lén lút hơn sử dụng khung PowerSploit để đưa DLL phản chiếu vào bộ nhớ.

Các nhà nghiên cứu tại Secureworks gần đây đã phát hiện ra một chiến dịch mới sử dụng các quảng cáo của Google để quảng bá các phiên bản bị nhiễm trojan của các ứng dụng phổ biến nhằm cung cấp trình tải phần mềm độc hại cho các nạn nhân nhẹ dạ.

Tiềm ẩn trong các ứng dụng phổ biến

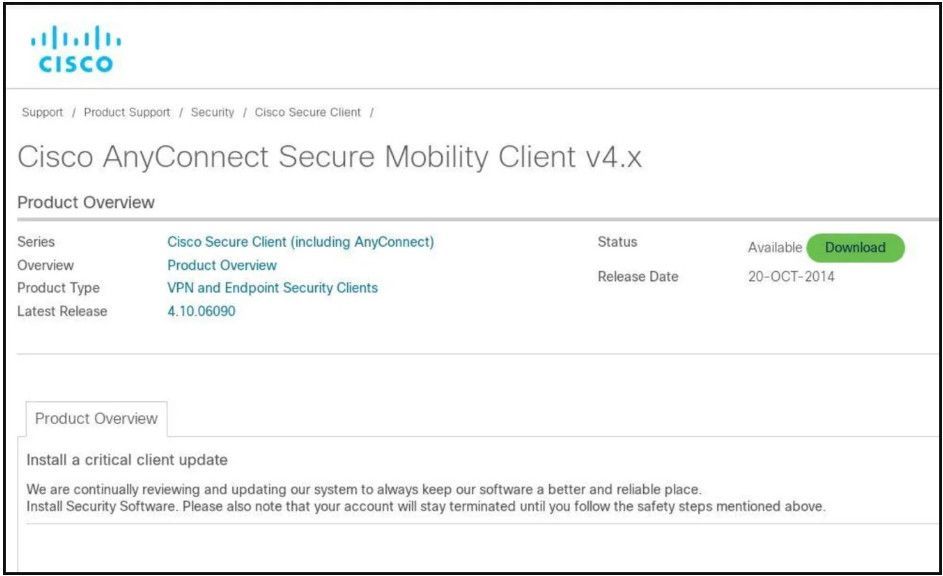

Một trong những chiến dịch mà SecureWorks quan sát thấy đã bắt đầu với một quảng cáo của Google bằng cách quảng bá trang tải xuống ứng dụng Cisco AnyConnect Secure Mobility Client giả mạo được tạo vào ngày 16 tháng 2 năm 2023 và được lưu trữ trên "appcisco[.]com".

Báo cáo của SecureWorks giải thích: "Chuỗi lây nhiễm bắt đầu bằng Quảng cáo Google độc hại đã gửi người dùng đến trang tải xuống giả mạo này thông qua một trang web WordPress bị xâm nhập".

Cổng tải xuống phần mềm Cisco giả mạo (Secureworks)

Trang đích giả mạo này đã quảng cáo trình cài đặt MSI bị trojan hóa có tên "cisco-anyconnect-4_9_0195.msi" cài đặt phần mềm độc hại BumbleBee.

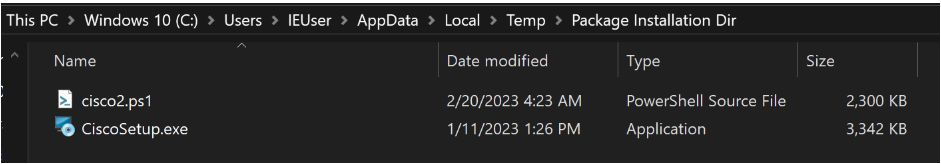

Sau khi thực thi, một bản sao của trình cài đặt chương trình hợp pháp và tập lệnh PowerShell có tên gây nhầm lẫn (cisco2.ps1) sẽ được sao chép vào máy tính của người dùng.

Các tệp do MSI độc hại tạo ra (Secureworks)

CiscoSetup.exe là trình cài đặt hợp pháp cho AnyConnect, cài đặt ứng dụng trên thiết bị để tránh bị nghi ngờ.

Tuy nhiên, tập lệnh PowerScrip sẽ cài đặt phần mềm độc hại BumbleBee và tiến hành hoạt động độc hại trên thiết bị bị xâm nhập.

Secureworks giải thích: "Tập lệnh PowerShell chứa một lựa chọn các chức năng đổi tên được sao chép từ tập lệnh PowerSploit ReflectivePEInjection.ps1".

"Nó cũng chứa một phần mềm độc hại Bumblebee được mã hóa mà nó tải vào bộ nhớ một cách phản xạ."

Điều này có nghĩa là Bumblebee vẫn sử dụng cùng một khung mô-đun sau khi khai thác để tải phần mềm độc hại vào bộ nhớ mà không đưa ra bất kỳ cảnh báo nào từ các sản phẩm chống vi-rút hiện có.

Secureworks đã tìm thấy các gói phần mềm khác có các cặp tệp được đặt tên tương tự như ZoomInstaller.exe và zoom.ps1, ChatGPT.msi và chch.ps1 và CitrixWorkspaceApp.exe và citrix.ps1.

Đường dẫn đến ransomware

Nếu cho rằng phần mềm bị trojan hóa đang nhắm mục tiêu đến người dùng doanh nghiệp, các thiết bị bị nhiễm mã độc đang trở thành ứng cử viên cho sự khởi đầu của các cuộc tấn công ransomware.

Secureworks đã kiểm tra chặt chẽ một trong những cuộc tấn công Bumblebee gần đây. Họ phát hiện ra rằng tác nhân đe dọa đã tận dụng quyền truy cập để vào hệ thống bị xâm nhập để di chuyển ngang trong mạng khoảng ba giờ sau lần lây nhiễm ban đầu.

Các công cụ mà kẻ tấn công đã triển khai trên môi trường bị xâm phạm bao gồm bộ kiểm thử thâm nhập Cobalt Strike, công cụ truy cập từ xa AnyDesk và DameWare, tiện ích quét mạng, trình kết xuất cơ sở dữ liệu AD và trình đánh cắp thông tin đăng nhập Kerberos.

Kho vũ khí này tạo ra một hồ sơ tấn công khiến rất có thể những kẻ quản lý phần mềm độc hại quan tâm đến việc xác định các điểm mạng có thể truy cập, xoay vòng sang các máy khác, lấy cắp dữ liệu và cuối cùng là triển khai phần mềm tống tiền.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.