Phần mềm độc hại proxy mới nhắm mục tiêu người dùng Mac thông qua phần mềm lậu

Tội phạm mạng đang nhắm mục tiêu vào người dùng Mac bằng phần mềm độc hại trojan proxy mới đi kèm với phần mềm macOS có bản quyền và phổ biến đang được cung cấp trên các trang web warez.

Phần mềm độc hại trojan proxy lây nhiễm vào máy tính và biến chúng thành thiết bị đầu cuối chuyển tiếp lưu lượng truy cập được sử dụng để ẩn danh các hoạt động độc hại hoặc bất hợp pháp như hack, lừa đảo và giao dịch hàng hóa bất hợp pháp.

Bán quyền truy cập vào proxy là một hoạt động kinh doanh béo bở đã tạo ra nhiều botnet khổng lồ, trong đó các thiết bị Mac cũng không tránh khỏi hoạt động phổ biến này.

Chiến dịch đẩy phần mềm độc hại proxy mới nhất đã bị Kaspersky phát hiện, báo cáo lần gửi payload sớm nhất trên VirusTotal là vào ngày 28 tháng 4 năm 2023.

Chiến dịch đi kèm với warez phổ biến

Chiến dịch này lợi dụng việc người dùng sẵn sàng mạo hiểm bảo mật máy tính của họ để tránh phải trả tiền cho các ứng dụng cao cấp.

Kaspersky đã tìm thấy 35 công cụ chỉnh sửa hình ảnh, nén và chỉnh sửa video, phục hồi dữ liệu và quét mạng được cài trojan proxy để dụ người dùng tìm kiếm phiên bản phần mềm thương mại miễn phí.

Phần mềm bị nhiễm trojan phổ biến nhất trong chiến dịch này là:

- 4K Video Donwloader Pro

- Aissessoft Mac Data Recovery

- Aiseesoft Mac Video Converter Ultimate

- AnyMP4 Android Data Recovery for Mac

- Downie 4

- FonePaw Data Recovery

- Sketch

- Wondershare UniConverter 13

- SQLPro Studio

- Artstudio Pro

Kaspersky cho biết, không giống như phần mềm hợp pháp được phân bổ dưới dạng ảnh đĩa, các phiên bản chứa trojan được tải xuống dưới dạng tệp PKG.

So với các tệp ảnh đĩa, là phương tiện cài đặt tiêu chuẩn cho các chương trình này, các tệp PKG rủi ro hơn nhiều vì chúng có thể thực thi các tập lệnh trong quá trình cài đặt ứng dụng.

Vì các tệp trình cài đặt được thực thi với quyền quản trị viên nên mọi tập lệnh mà chúng thực thi đều có được các quyền tương tự khi thực hiện các hành động nguy hiểm, bao gồm sửa đổi tệp, tự động chạy tệp và thực thi lệnh.

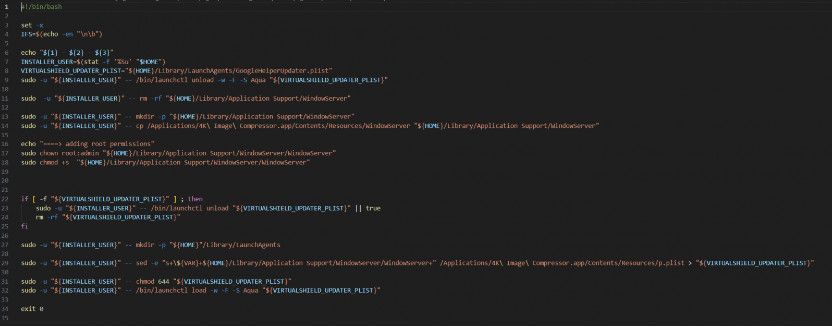

Trong trường hợp này, các tập lệnh nhúng được kích hoạt sau khi cài đặt chương trình để thực thi trojan, tệp WindowServer và làm xuất hiện dưới dạng một quy trình hệ thống.

Tập lệnh độc hại được thực thi sau khi cài đặt chương trình (Kaspersky)

WindowServer là một quy trình hệ thống hợp pháp trong macOS chịu trách nhiệm quản lý giao diện người dùng đồ họa, vì vậy trojan nhằm mục đích trộn lẫn với các hoạt động thông thường của hệ thống và trốn tránh sự giám sát của người dùng.

Tệp được giao nhiệm vụ khởi chạy WindowServer khi khởi động hệ điều hành có tên là "GoogleHelperUpdater.plist", một lần nữa bắt chước tệp cấu hình của Google nhằm mục đích để người dùng bỏ qua.

Khi khởi chạy, trojan kết nối với máy chủ C2 (ra lệnh và kiểm soát) thông qua DNS-over-HTTPS (DoH) để nhận các lệnh liên quan đến hoạt động của nó.

Kaspersky không thể quan sát thấy các lệnh này đang hoạt động nhưng qua phân tích, họ suy luận rằng máy khách hỗ trợ tạo kết nối TCP hoặc UDP để hỗ trợ việc ủy quyền.

Ngoài chiến dịch macOS sử dụng PKG, cơ sở hạ tầng C2 tương tự còn lưu trữ tải trọng trojan proxy cho kiến trúc Android và Windows, do đó, các nhà khai thác giống nhau có thể nhắm mục tiêu vào nhiều hệ thống.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.