Phần mềm độc hại Gafgyt khai thác lỗ hổng 5 năm tuổi trong bộ định tuyến EoL Zyxel

Fortinet đã đưa ra cảnh báo rằng phần mềm độc hại botnet Gafgyt đang ra sức khai thác lỗ hổng trong bộ định tuyến Zyxel P660HN-T1A đã hết tuổi thọ trong hàng nghìn cuộc tấn công mỗi ngày.

Phần mềm độc hại nhắm mục tiêu CVE-2017-18368, một lỗ hổng nghiêm trọng nghiêm trọng (CVSS v3: 9.8) chèn lệnh chưa được xác thực trong chức năng chuyển tiếp Nhật ký hệ thống từ xa của thiết bị, đã được Zyxel vá vào năm 2017.

Zyxel trước đây đã nhấn mạnh mối đe dọa từ biến thể Gafgyt mới vào năm 2019, kêu gọi người dùng vẫn đang sử dụng phiên bản phần sụn lỗi thời nâng cấp lên bản phát hành mới nhất để bảo vệ thiết bị của họ khỏi bị tiếp quản.

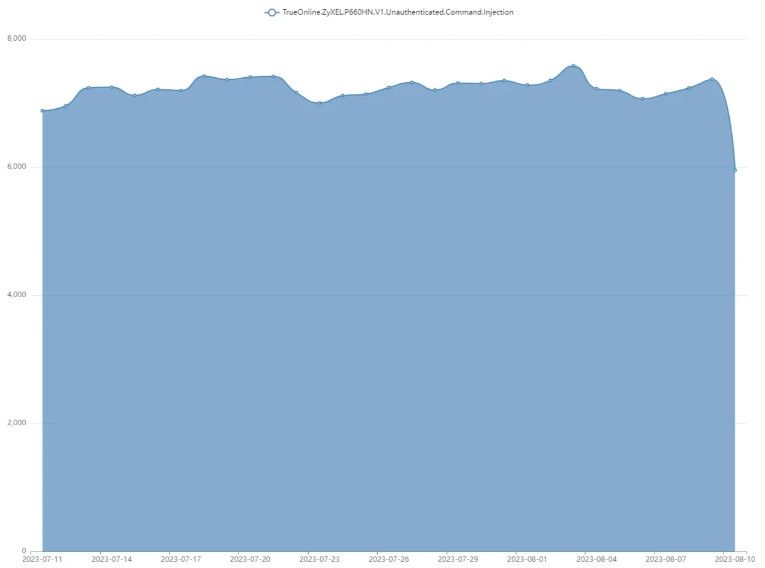

Tuy nhiên, Fortinet tiếp tục chứng kiến trung bình 7.100 cuộc tấn công mỗi ngày kể từ đầu tháng 7 năm 2023, với số lượng cuộc tấn công vẫn tiếp tục cho đến ngày nay.

"[Kể từ] ngày 7 tháng 8 năm 2023, FortiGuard Labs tiếp tục nhận thấy các cuộc tấn công nhắm vào lỗ hổng năm 2017 và đã chặn các nỗ lực tấn công của hơn hàng nghìn thiết bị IPS trong tháng trước", được nêu trong một cảnh báo bùng phát mới của Fortinet ngày 10 tháng 8.

Việc khai thác CVE-2017-18368 trong bộ định tuyến Zyxel

Nguồn: Fortinet

Không rõ phần nào của các tấn công được quan sát đã dẫn đến việc lây nhiễm thành công. Tuy nhiên, hoạt động vẫn duy trì ở mức ổn định kể từ tháng Bảy.

CISA cũng đã cảnh báo trong tuần trước về việc khai thác chủ động CVE-2017-18368 trong thực tế, thêm lỗ hổng vào danh mục các lỗ hổng bị khai thác đã biết.

Cơ quan an ninh mạng hiện yêu cầu các cơ quan liên bang vá lỗ hổng Zyxel trước ngày 28 tháng 8 năm 2023.

Để đối phó với sự bùng phát khai thác, Zyxel đã cập nhật tư vấn bảo mật của mình, nhắc nhở khách hàng rằng CVE-2017-18363 chỉ ảnh hưởng đến các thiết bị chạy phiên bản firmware 7.3.15.0 v001/3.40(ULM.0)b31 trở lên.

Bộ định tuyến P660HN-T1A chạy phiên bản chương trình cơ sở mới nhất được cung cấp vào năm 2017 để khắc phục lỗ hổng, phiên bản 3.40(BYF.11), không bị ảnh hưởng bởi các cuộc tấn công này.

Tuy nhiên, nhà cung cấp nhấn mạnh rằng thiết bị đã hết tuổi thọ và không còn được hỗ trợ, vì vậy việc chuyển sang model mới hơn sẽ là lựa chọn tốt nhất.

Zyxel cảnh báo: "Lưu ý rằng P660HN-T1A đã hết tuổi thọ từ vài năm trước; do đó, chúng tôi thực sự khuyên người dùng nên thay thế bằng một sản phẩm thế hệ mới hơn để được bảo vệ tối ưu".

Các dấu hiệu phổ biến của việc lây nhiễm botnet trên bộ định tuyến bao gồm kết nối không ổn định, thiết bị quá nóng, thay đổi cấu hình đột ngột, không phản hồi, lưu lượng mạng không bình thường, mở nhiều cổng mới và khởi động lại bất ngờ.

Nếu bạn nghi ngờ có sự xâm nhập từ phần mềm độc hại botnet, hãy thực hiện khôi phục cài đặt gốc, cập nhật chương trình cơ sở của thiết bị lên phiên bản mới nhất và thay đổi thông tin xác thực người dùng quản trị viên mặc định.

Ngoài ra, bạn nên tắt bảng quản trị từ xa và chỉ quản lý các thiết bị từ mạng nội bộ của mình.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.