Phần mềm độc hại đánh cắp thông tin Atomic macOS mới nhắm đến mục tiêu 50 ví tiền điện tử

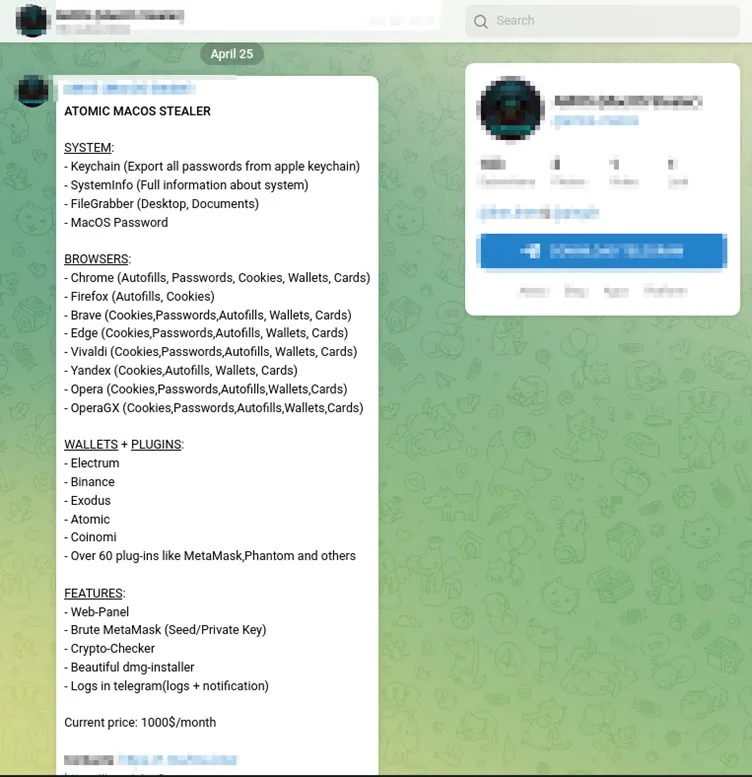

Một phần mềm độc hại đánh cắp thông tin macOS mới có tên 'Atomic' (còn gọi là 'AMOS') đang được bán cho tội phạm mạng thông qua các kênh Telegram riêng với mức đăng ký 1.000 đô la mỗi tháng.

Với mức giá quá đắt này, người mua nhận được tệp DMG chứa phần mềm độc hại dựa trên Go 64 bit được thiết kế nhắm mục tiêu vào hệ thống macOS và đánh cắp mật khẩu chuỗi khóa (keychain), tệp từ hệ thống tệp cục bộ, mật khẩu, cookie và thẻ tín dụng được lưu trữ trong trình duyệt.

Phần mềm độc hại này cũng đánh cắp dữ liệu từ hơn 50 tiện ích mở rộng tiền điện tử, vốn đã trở thành mục tiêu phổ biến của phần mềm độc hại đánh cắp thông tin.

Đối với giá, tội phạm mạng cũng có bảng điều khiển web sẵn sàng sử dụng để quản lý nạn nhân dễ dàng, công cụ MetaMask brute-forcer, trình kiểm tra tiền điện tử, trình cài đặt dmg và khả năng nhận nhật ký bị đánh cắp trên Telegram.

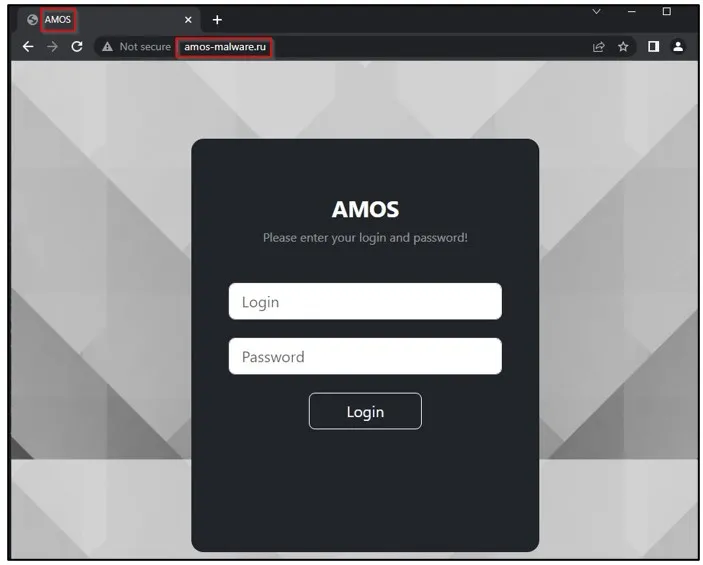

Bảng điều khiển web của Atomic (Cyble)

Phần mềm độc hại gần đây đã được phát hiện bởi một nhà nghiên cứu của Trellix và các nhà nghiên cứu tại phòng thí nghiệm Cyble, người đã phân tích một mẫu 'Atomic' và báo cáo rằng tác giả đã phát hành phiên bản mới ngày 25 tháng 4 năm 2023, vì vậy đây là một dự án hiệu quả được phát triển.

Phiên bản mới nhất của phần mềm độc hại được quảng bá trên Telegram (Cyble)

Tại thời điểm viết bài này, tệp dmg độc hại hầu như không bị phát hiện trên VirusTotal, nơi chỉ có một trong số 59 công cụ AV đánh dấu nó là độc hại.

Trong quá trình sử dụng, người mua chịu trách nhiệm thiết lập các kênh của riêng họ, có thể bao gồm email lừa đảo, quảng cáo độc hại, bài đăng trên mạng xã hội, tin nhắn tức thời, SEO đen, laced torrent, v.v.

Tính năng Atomic

Atomic Stealer tự hào có một loạt các tính năng đánh cắp dữ liệu toàn diện, cung cấp cho những người vận hành nó những cơ hội nâng cao để thâm nhập sâu hơn vào hệ thống mục tiêu.

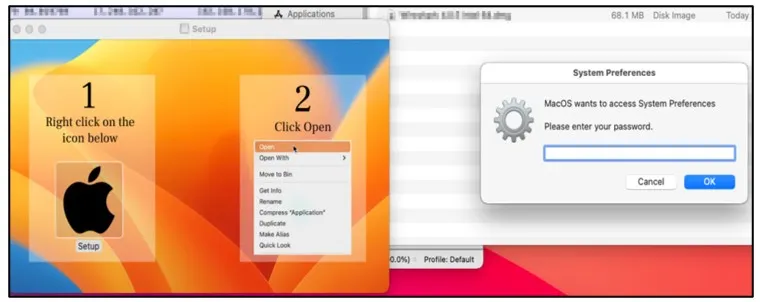

Khi thực thi tệp dmg độc hại, phần mềm độc hại sẽ hiển thị lời nhắc mật khẩu giả để lấy

mật khẩu hệ thống, cho phép kẻ tấn công có được các đặc quyền nâng cao trên máy của nạn nhân.

Đánh cắp mật khẩu hệ thống (Cyble)

Đây là một yêu cầu để truy cập thông tin nhạy cảm, nhưng bản cập nhật trong tương lai cũng có thể tận dụng nó để thay đổi cài đặt hệ thống hoặc cài đặt tải trọng bổ sung.

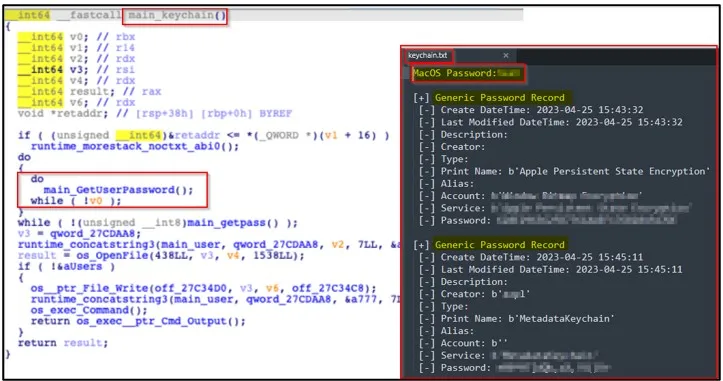

Sau lần truy cập đầu tiên này, phần mềm độc hại trích xuất

mật khẩu chuỗi khóa (Keychain password), trình quản lý mật khẩu tích hợp của macOS chứa mật khẩu WiFi, thông tin đăng nhập trang web, dữ liệu thẻ tín dụng và thông tin được mã hóa khác.

Giải mật khẩu chuỗi khóa - Keychain password (Cyble)

Sau khi thực hiện các thao tác trên, Atomic tiến hành trích xuất thông tin từ phần mềm chạy trên máy macOS bị tấn công, bao gồm:

- Ví tiền điện tử trên máy tính để bàn: Electrum, Binance, Exodus, Atomic

- Tiện ích mở rộng ví tiền điện tử: Tổng cộng có 50 tiện ích mở rộng bị nhắm đến bao gồm Trust Wallet, Exodus Web3 Wallet, Jaxx Liberty, Coinbase, Guarda, TronLink, Trezor Password Manager, Metamask, Yoroi và BinanceChain.

- Dữ liệu trình duyệt web: tự động điền thông tin (auto-fills), mật khẩu, cookie và thẻ tín dụng từ Google Chrome, Mozilla Firefox, Microsoft Edge, Yandex, Opera và Vivaldi.

- Thông tin hệ thống: Tên kiểu máy, UUID phần cứng, kích thước RAM, số lõi (core) , số sê-ri, v.v.

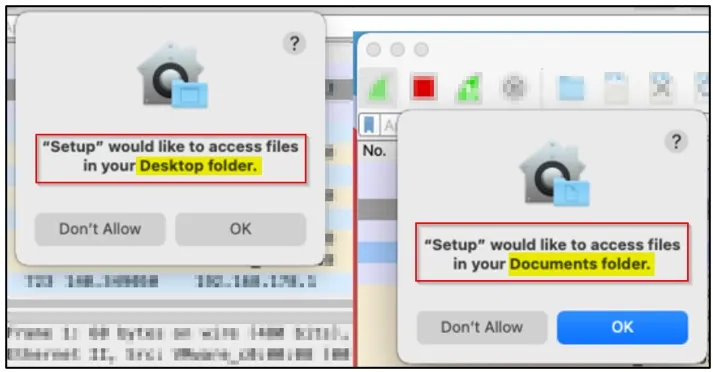

Atomic cũng cung cấp cho người vận hành khả năng đánh cắp tệp trực tiếp từ thư mục 'Desktop' và 'Documents' của nạn nhân.

Tuy nhiên, phần mềm độc hại phải yêu cầu quyền truy cập vào các tệp này, điều này tạo cơ hội cho nạn nhân nhận ra hoạt động tấn công.

Atomic yêu cầu quyền truy cập tệp (Cyble)

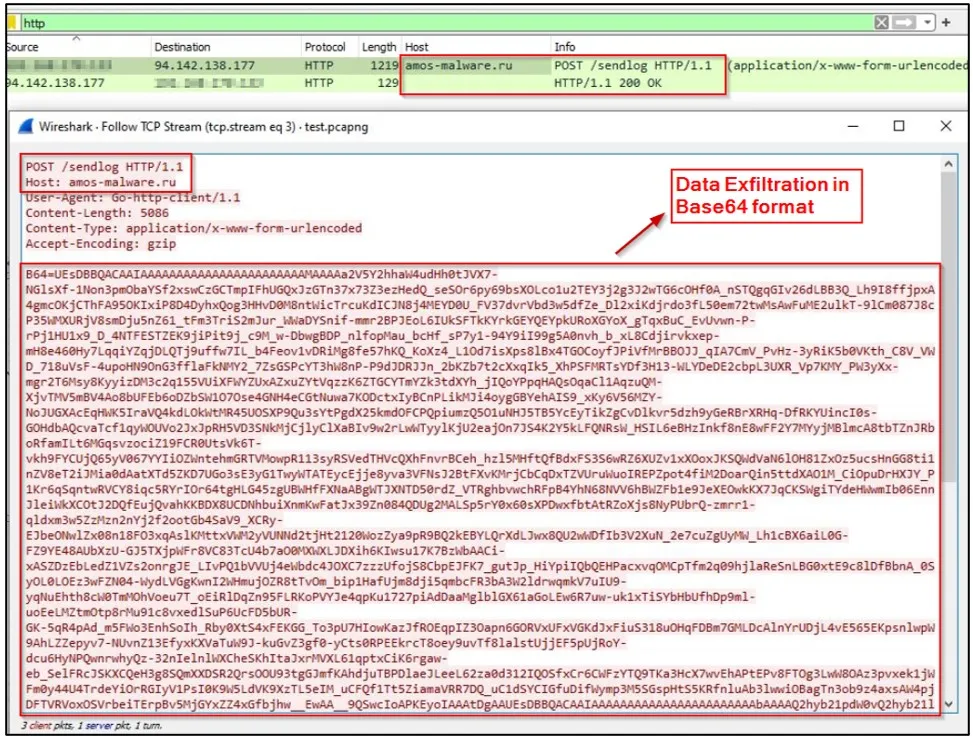

Khi đánh cắp dữ liệu, phần mềm độc hại sẽ lưu tất cả vào một tệp ZIP và sau đó gửi đến máy chủ và kiểm soát của tác nhân đe dọa, mà Cyble cho biết nằm ở "amos-malware[.]ru/sendlog."

Đặc biệt cần quan tâm, nhà nghiên cứu bảo mật Trellix lưu ý rằng địa chỉ IP được liên kết với máy chủ và kiểm soát Atmos và build name của nó cũng được Raccoon Stealer sử dụng, có khả năng liên kết hai hoạt động.

Lọc dữ liệu bị đánh cắp (Cyble)

Từ đó, thông tin được chọn và kho lưu trữ ZIP cũng được gửi đến kênh Telegram riêng của nhà vận hành.

Mặc dù macOS không phải là tâm điểm của hoạt động đánh cắp thông tin độc hại, giống như Windows, nhưng nó đang trở thành mục tiêu của các tác nhân đe dọa ở mọi cấp độ kỹ năng.

Một nhóm APT của Bắc Triều Tiên gần đây đã triển khai một công cụ đánh cắp thông tin macOS mới trong cuộc tấn công chuỗi cung ứng 3CX, minh họa rằng máy Mac hiện là mục tiêu của các nhóm hack do nhà nước tài trợ.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.