Năm cách tin tặc có thể chiếm đoạt tài khoản trực tuyến của bạn trước khi bạn thậm chí tạo ra chúng

Các chuyên gia an ninh mạng không ngừng cố gắng cải thiện bảo mật tài khoản người dùng. Nhiệm vụ này có thể khó khăn khi người dùng không thực hiện các bước cơ bản để bảo mật tài khoản của chính họ. Một báo cáo gần đây cho thấy mật khẩu được sử dụng phổ biến nhất trong số các nhà điều hành doanh nghiệp là “123456” và “password”. Tuy nhiên, ngay cả những tài khoản được bảo mật bằng mật khẩu mạnh, duy nhất và xác thực đa yếu tố cũng không phải là bất khả xâm phạm. Các tác nhân đe dọa vẫn có thể sử dụng các kỹ thuật lừa đảo, phần mềm độc hại và vi phạm hệ thống để có quyền truy cập vào tài khoản người dùng.

Trong những năm gần đây, đăng nhập một lần (SSO Single sign-on) đã trở nên khá phổ biến, với những người ủng hộ lập luận rằng nó tăng cường bảo mật. SSO cho phép người dùng đăng nhập vào nhiều dịch vụ bằng cách sử dụng cùng một nhà cung cấp danh tính (IdP), chẳng hạn như Google, Facebook hoặc Microsoft. Người dùng đăng nhập vào các dịch vụ bằng SSO vẫn có tài khoản riêng cho các dịch vụ đó, nhưng họ đăng nhập vào tất cả các tài khoản đó bằng thông tin đăng nhập người dùng cho IdP mà họ chọn, thay vì sử dụng thông tin đăng nhập duy nhất cho từng tài khoản. SSO có khả năng tăng cường bảo mật tài khoản người dùng bằng cách giảm bớt sự mệt mỏi của mật khẩu; với ý tưởng là tốt hơn nên bảo vệ tài khoản người dùng bằng một thông tin đăng nhập được bảo mật tốt hơn là bảo vệ họ bằng cả đống mật khẩu yếu. Tuy nhiên, SSO đưa ra một điểm lỗi duy nhất cho tất cả các tài khoản, điều này có thể làm suy yếu tính bảo mật của tài khoản.

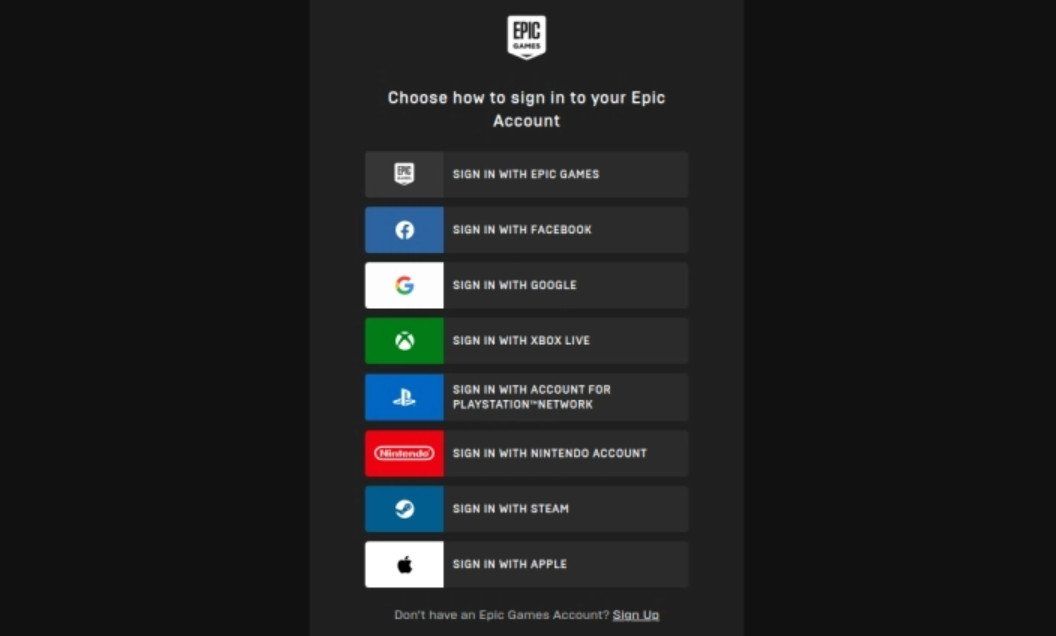

Cả tùy chọn đăng nhập và SSO cổ điển cho Epic Game Store

Ngoài việc đưa ra một điểm thất bại duy nhất, nghiên cứu mới cho thấy SSO còn có những điểm yếu tiềm ẩn hơn nữa. Nghiên cứu được hỗ trợ bởi Trung tâm phản hồi bảo mật của Microsoft (MSRC) đã tiết lộ 5 kỹ thuật khác nhau mà những kẻ tấn công có thể sử dụng để chiếm đoạt trước tài khoản người dùng bằng cách tận dụng SSO.

Không giống như các cuộc tấn công truyền thống khác, trong đó tác nhân đe dọa cố gắng giành quyền truy cập vào tài khoản người dùng đã có sẵn, các cuộc tấn công chiếm đoạt trước yêu cầu tác nhân đe dọa thực hiện một hành động trước khi tạo tài khoản để cho phép tác nhân đe dọa có quyền truy cập vào tài khoản người dùng một lần người dùng tạo tài khoản. Sau đây là năm phương pháp tấn công chiếm đoạt trước tài khoản.

1 - Tấn công hợp nhất liên kết cổ điển

Kẻ tấn công tạo một tài khoản cổ điển với một dịch vụ bằng địa chỉ email của nạn nhân. Nạn nhân sau đó tạo một tài khoản có cùng dịch vụ đó bằng SSO. Địa chỉ email của nạn nhân được liên kết với IdP được sử dụng cho SSO, do đó, dịch vụ tự động hợp nhất tài khoản do kẻ tấn công và nạn nhân tạo, cấp cho kẻ tấn công quyền truy cập vào tài khoản của nạn nhân.

2 - Tấn công mã nhận dạng phiên chưa hết hạn

Kẻ tấn công tạo tài khoản với một dịch vụ bằng địa chỉ email của nạn nhân, sau đó duy trì một phiên hoạt động được đăng nhập vào tài khoản. Nạn nhân sau đó đã tạo một tài khoản với dịch vụ này, nhưng phát hiện ra một tài khoản đã tồn tại, vì vậy nạn nhân đã đặt lại mật khẩu để có quyền truy cập. Tuy nhiên, phiên hoạt động của kẻ tấn công vẫn hợp lệ sau khi đặt lại mật khẩu, cấp cho kẻ tấn công quyền truy cập vào tài khoản của nạn nhân.

3 - Tấn công mã định danh Trojan

Kẻ tấn công tạo tài khoản cổ điển với dịch vụ sử dụng địa chỉ email của nạn nhân, sau đó thêm số nhận dạng bổ sung vào tài khoản, chẳng hạn như địa chỉ email hoặc số điện thoại do kẻ tấn công kiểm soát. Nạn nhân sau đó đã tạo một tài khoản với dịch vụ này, nhưng phát hiện ra một tài khoản đã tồn tại, vì vậy nạn nhân đã đặt lại mật khẩu để có quyền truy cập. Tuy nhiên, kẻ tấn công có thể sử dụng số nhận dạng bổ sung được liên kết với tài khoản của nạn nhân để có quyền truy cập bằng cách yêu cầu liên kết đăng nhập một lần.

4 - Tấn công thay đổi email chưa hết hạn

Kẻ tấn công tạo tài khoản với dịch vụ bằng địa chỉ email của nạn nhân, sau đó thay đổi địa chỉ email được liên kết với tài khoản thành địa chỉ email do kẻ tấn công kiểm soát, nhưng không xác nhận thay đổi. Nạn nhân sau đó đã tạo một tài khoản với dịch vụ này, nhưng phát hiện ra một tài khoản đã tồn tại, vì vậy nạn nhân đã đặt lại mật khẩu để có quyền truy cập. Sau đó, kẻ tấn công xác nhận việc thay đổi địa chỉ email và giành quyền truy cập vào tài khoản của nạn nhân bằng cách yêu cầu liên kết đăng nhập một lần.

5 - Tấn công IdP không xác minh

Kẻ tấn công tạo tài khoản với dịch vụ bằng SSO. Kẻ tấn công tạo tài khoản có IdP được liên kết với địa chỉ email của nạn nhân. Nạn nhân sau đó tạo một tài khoản truyền thống với dịch vụ, nhưng vì địa chỉ email của nạn nhân đã được liên kết với tài khoản do kẻ tấn công tạo, nên dịch vụ sẽ hợp nhất tài khoản của kẻ tấn công và nạn nhân, cấp cho kẻ tấn công quyền truy cập vào tài khoản của nạn nhân.

Các nhà nghiên cứu an ninh mạng đã phân tích 75 trang web và dịch vụ trực tuyến phổ biến nhất và phát hiện ra rằng 35 trong số 75 trang này dễ bị tấn công bởi ít nhất một trong các phương thức tấn công chiếm đoạt quyền điều khiển trước. Các dịch vụ dễ bị tấn công bao gồm Dropbox, Instagram, LinkedIn, Wordpress và Zoom. Các nhà nghiên cứu đã tiết lộ những lỗ hổng này cho các trang web và dịch vụ bị ảnh hưởng vài tháng trước khi xuất bản nghiên cứu, vì vậy các công ty và dịch vụ này có thể vá các lỗ hổng. Tuy nhiên, các nhà nghiên cứu cảnh báo rằng nhiều trang web và dịch vụ khác vẫn có thể dễ bị tấn công trước các cuộc tấn công chiếm quyền điều khiển này.

Một bài đăng trên blog MSRC về nghiên cứu nói rằng tất cả các phương pháp tấn công này “có thể được giảm thiểu nếu dịch vụ gửi email xác minh đến địa chỉ email do người dùng cung cấp và yêu cầu hoàn thành xác minh trước khi cho phép bất kỳ hành động nào khác đối với tài khoản.”

Nguồn: hothardware.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.