Một trong những sàn giao dịch tiền điện tử lớn nhất Việt Nam, ONUS, gần đây đã bị tấn công mạng vào hệ thống thanh toán chạy phiên bản Log4j dễ bị tấn công.

Không lâu sau, những kẻ đe dọa đã tiếp cận ONUS để tống tiền 5 triệu đô la và đe dọa sẽ tung dữ liệu khách hàng nếu ONUS từ chối làm theo yêu cầu.

Sau khi công ty từ chối trả tiền chuộc, những kẻ đe dọa đã đưa dữ liệu của gần 2 triệu khách hàng ONUS lên các diễn đàn để bán.

Vào ngày 9 tháng 12, việc khai thác PoC cho lỗ hổng Log4Shell khét tiếng (CVE-2021-44228) đã bị rò rỉ trên GitHub. Và, điều đó đã thu hút sự chú ý của những kẻ tấn công bắt đầu quét hàng loạt trên internet để tìm các máy chủ dễ bị tấn công. Trong khoảng thời gian từ ngày 11 đến ngày 13 tháng 12, các tác nhân đe dọa đã khai thác thành công lỗ hổng Log4Shell trên máy chủ Cyclos của ONUS và thiết lập các cửa hậu để truy cập lâu dài.

Cyclos cung cấp một loạt các giải pháp phần mềm thanh toán và điểm bán hàng (POS) và giống như hầu hết các nhà cung cấp khác, đã sử dụng phiên bản log4j dễ bị tấn công trong phần mềm của họ. Mặc dù Cyclos đã đưa ra lời khuyên vào ngày 13 và đã thông báo cho ONUS để vá hệ thống của họ, nhưng đã quá muộn. Mặc dù ONUS đã vá phiên bản Cyclos của họ, cửa sổ tiếp xúc cho phép đủ thời gian để các kẻ tấn công thu thập cơ sở dữ liệu nhạy cảm. Các cơ sở dữ liệu này chứa gần 2 triệu hồ sơ khách hàng bao gồm dữ liệu E-KYC (Hiểu biết khách hàng của bạn), thông tin cá nhân và mật khẩu.

Các nhóm Amazon S3 bị định cấu hình sai

Bản thân vụ hack không chỉ là vấn đề Log4j đơn thuần. Khai thác Log4j có thể là điểm xâm nhập của những kẻ tấn công, nhưng việc kiểm soát truy cập không đúng cách trên các thùng Amazon S3 của ONUS đã cho phép những kẻ tấn công truy cập quá mức. ONUS giải thích: “Tin tặc đã lợi dụng một lỗ hổng trong một tập hợp các thư viện trên hệ thống ONUS để xâm nhập vào máy chủ sandbox (chỉ dành cho mục đích lập trình).

"Tuy nhiên, do sự cố cấu hình, máy chủ này chứa thông tin đã cho kẻ xấu truy cập vào hệ thống lưu trữ dữ liệu của chúng tôi (Amazon S3) và lấy cắp một số dữ liệu thiết yếu. Điều này dẫn đến nguy cơ rò rỉ thông tin cá nhân của một lượng lớn người dùng. " Thông tin khách hàng được các tác nhân đe dọa truy xuất bao gồm:

- Tên

- Email và số điện thoại

- Địa chỉ nhà

- Thông tin KYC

- Mật khẩu được mã hóa

- Lịch sử giao dịch

- Và một số thông tin mã hóa khác

Công ty bảo mật mạng CyStack, công ty cung cấp dịch vụ cho ONUS, đã tiến hành một cuộc điều tra kỹ lưỡng và công bố những phát hiện của họ về cơ chế tấn công và cửa hậu do những kẻ tấn công cài đặt.

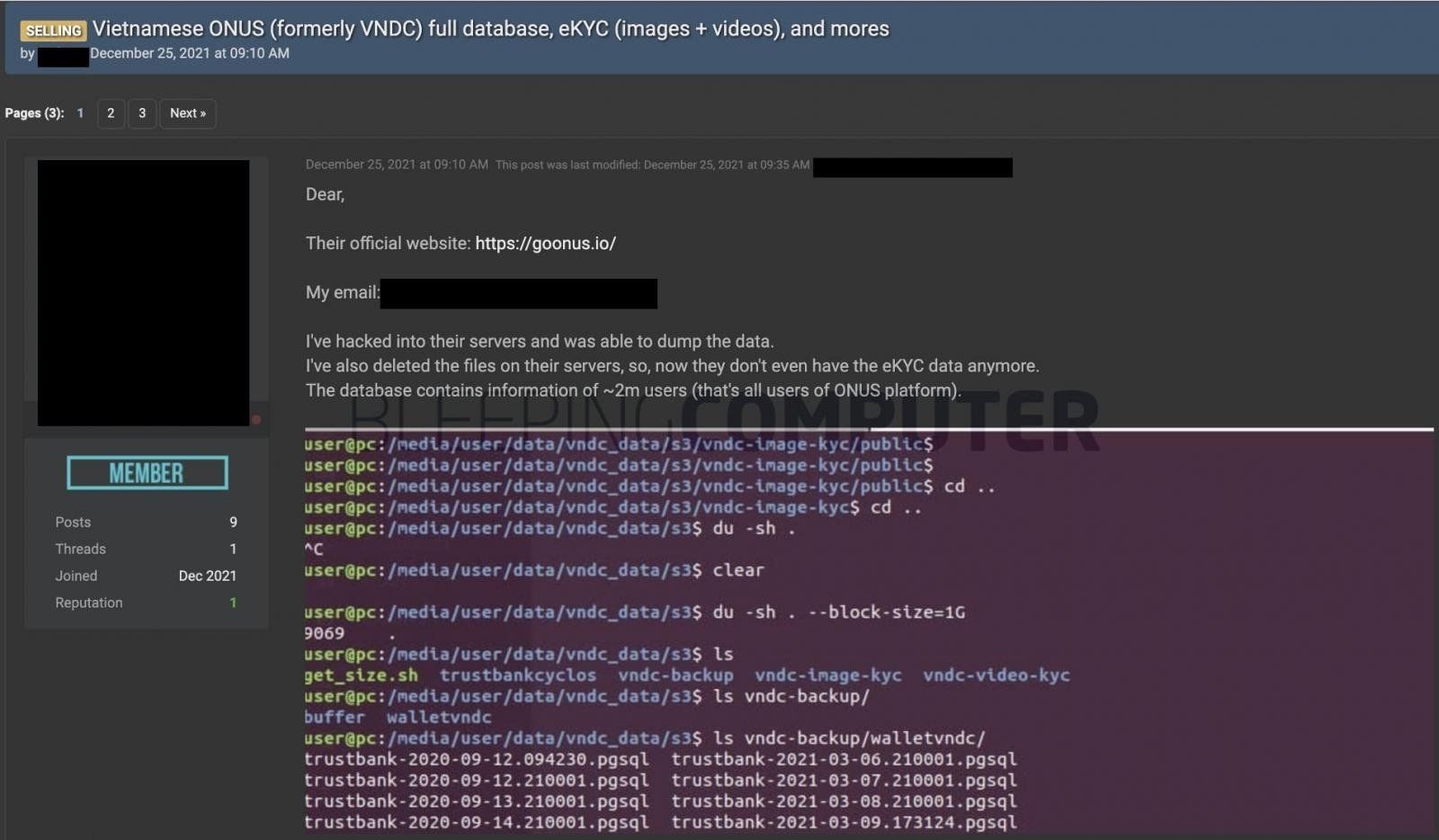

Gần 2 triệu hồ sơ khách hàng được rao bán

Đến ngày 25 tháng 12, sau khi chắc chắn không nhận được số tiền tống tiền từ ONUS, những kẻ đe dọa đã rao bán dữ liệu khách hàng trên một thị trường vi phạm dữ liệu

Dữ liệu của gần 2 triệu khách hàng ONUS được rao bán trên một diễn đàn (BleepingComputer)

Những kẻ đe dọa tuyên bố có bản sao của 395 bảng cơ sở dữ liệu ONUS với thông tin cá nhân của khách hàng và mật khẩu thuộc quyền sở hữu của họ. Các mẫu cũng bao gồm hình ảnh chưa chỉnh sửa của thẻ căn cước, hộ chiếu của khách hàng và video clip tự sướng do khách hàng gửi được thu lại trong quá trình KYC.

"Chúng tôi thành thật xin lỗi và mong bạn thông cảm", ONUS nói. "Đây cũng là cơ hội để chúng tôi tự xem xét lại bản thân, nâng cấp và hoàn thiện hơn nữa hệ thống nhằm đảm bảo an toàn cho người dùng, đặc biệt trong quá trình chuyển đổi từ VNDC sang ONUS."

Các khuyến nghị của CyStack đối với ONUS bao gồm việc vá lỗ hổng Log4Shell trong Cyclos – theo hướng dẫn của nhà cung cấp, hủy kích hoạt thông tin đăng nhập AWS bị rò rỉ, định cấu hình đúng quyền truy cập AWS, chặn truy cập công khai vào tất cả các nhóm S3 nhạy cảm và áp đặt các hạn chế bổ sung.

Cho đến nay, các lỗ hổng log4j đã bị khai thác bởi tất cả các loại tác nhân đe dọa từ tin tặc được nhà nước hậu thuẫn đến các băng nhóm ransomware và một số kẻ khác để đưa các công cụ khai thác tiền điện tử vào các hệ thống dễ bị tấn công. Băng nhóm ransomware Conti cũng đã được chứng kiến là để mắt đến các máy chủ VMWare vCenter dễ bị tấn công để khai thác.

Người dùng Log4j nên ngay lập tức nâng cấp lên phiên bản mới nhất 2.17.1 (dành cho Java 8) được phát hành ngày hôm qua. Phiên bản backported 2.12.4 (Java 7) và 2.3.2 (Java 6) có chứa bản sửa lỗi dự kiến sẽ được phát hành trong thời gian ngắn.

Nguồn:BleepingComputer