Microsoft Teams lưu trữ mã thông báo xác thực dưới dạng văn bản rõ ràng trong Windows, Linux, Mac

Các nhà phân tích bảo mật đã tìm thấy một lỗ hổng bảo mật nghiêm trọng trong ứng dụng máy tính để bàn dành cho Microsoft Teams, nơi cung cấp cho các tác nhân đe dọa quyền truy cập vào mã thông báo xác thực và tài khoản đã bật xác thực đa yếu tố (MFA).

Microsoft Teams là một nền tảng giao tiếp, nằm trong nhóm sản phẩm 365, được hơn 270 triệu người sử dụng để trao đổi tin nhắn văn bản, hội nghị truyền hình và lưu trữ tệp.

Vấn đề bảo mật mới được phát hiện ảnh hưởng đến các phiên bản của ứng dụng dành cho Windows, Linux và Mac và đề cập đến việc Microsoft Teams lưu trữ mã thông báo xác thực người dùng dưới dạng văn bản rõ ràng mà không bảo vệ quyền truy cập vào chúng.

Kẻ tấn công có quyền truy cập cục bộ vào hệ thống mà Microsoft Teams được cài đặt có thể đánh cắp mã thông báo và sử dụng chúng để đăng nhập vào tài khoản của nạn nhân.

"Cuộc tấn công này không yêu cầu quyền đặc biệt hoặc phần mềm độc hại nâng cao để tránh được thiệt hại lớn bên trong", Connor Pe People tại công ty an ninh mạng Vectra giải thích trong một báo cáo tuần này.

Nhà nghiên cứu cho biết thêm rằng bằng cách chiếm "quyền kiểm soát các vị trí quan trọng - như Trưởng phòng Kỹ thuật, Giám đốc điều hành hoặc Giám đốc tài chính của công ty - những kẻ tấn công có thể thuyết phục người dùng thực hiện các nhiệm vụ gây tổn hại cho tổ chức."

Các nhà nghiên cứu của Vectra đã phát hiện ra vấn đề vào tháng 8 năm 2022 và báo cáo nó cho Microsoft. Tuy nhiên, Microsoft không đồng ý về mức độ nghiêm trọng của vấn đề và nói rằng nó không đáp ứng các tiêu chí để vá lỗi.

Chi tiết vấn đề

Microsoft Teams là một ứng dụng Electron, có nghĩa là nó chạy trong cửa sổ trình duyệt, hoàn chỉnh với tất cả các yếu tố được yêu cầu bởi một trang web thông thường (cookie, chuỗi phiên, nhật ký, v.v.).

Electron không hỗ trợ mã hóa hoặc các vị trí tệp được bảo vệ theo mặc định, vì vậy trong khi khung phần mềm rất linh hoạt và dễ sử dụng, nó không được coi là đủ an toàn để phát triển các sản phẩm quan trọng trừ khi áp dụng tùy chỉnh rộng rãi và công việc bổ sung.

Vectra đã phân tích Microsoft Teams trong khi cố gắng tìm cách xóa các tài khoản đã hủy kích hoạt khỏi ứng dụng khách và tìm thấy một tệp ldb có mã thông báo truy cập ở dạng văn bản rõ ràng.

"Sau khi xem xét, chúng tôi xác định rằng các mã thông báo truy cập này đang hoạt động và không phải là kết xuất ngẫu nhiên của lỗi trước đó. Các mã thông báo truy cập này đã cho chúng tôi quyền truy cập vào các API của Outlook và Skype." - Vectra

Ngoài ra, các nhà phân tích phát hiện ra rằng thư mục "Cookie" cũng chứa mã thông báo xác thực hợp lệ, cùng với thông tin tài khoản, dữ liệu phiên và thẻ tiếp thị.

Mã thông báo xác thực trên thư mục Cookie (Vectra)

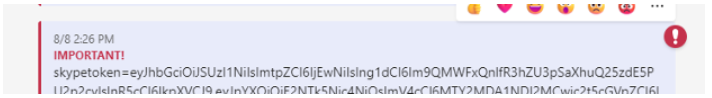

Cuối cùng, Vectra đã phát triển một cách khai thác bằng cách tận dụng lệnh gọi API cho phép gửi tin nhắn cho chính mình. Sử dụng công cụ SQLite để đọc cơ sở dữ liệu Cookie, các nhà nghiên cứu đã nhận được mã xác thực dưới dạng tin nhắn trong cửa sổ trò chuyện của họ.

Mã thông báo nhận được dưới dạng văn bản trong cuộc trò chuyện cá nhân của kẻ tấn công (Vectra)

Mối lo ngại lớn nhất là lỗ hổng này sẽ bị lạm dụng bởi phần mềm độc hại đánh cắp thông tin đã trở thành một trong những paylod được phân phối phổ biến nhất trong các chiến dịch lừa đảo.

Sử dụng loại phần mềm độc hại này, các tác nhân đe dọa sẽ có thể đánh cắp mã thông báo xác thực Microsoft Teams và đăng nhập từ xa với tư cách người dùng, bỏ qua MFA và có toàn quyền truy cập vào tài khoản.

Những kẻ đánh cắp thông tin đã và đang làm điều này cho các ứng dụng khác, chẳng hạn như Google Chrome, Microsoft Edge, Mozilla Firefox, Discord và nhiều ứng dụng khác.

Giảm thiểu rủi ro

Với khả năng một bản vá sẽ được phát hành, khuyến nghị của Vectra là người dùng nên chuyển sang phiên bản trình duyệt của máy khách Microsoft Teams. Bằng cách sử dụng Microsoft Edge để tải ứng dụng, người dùng được hưởng lợi từ các biện pháp bảo vệ bổ sung chống lại sự cố rò rỉ mã thông báo.

Các nhà nghiên cứu khuyên người dùng Linux nên chuyển sang một bộ cộng tác khác, đặc biệt là kể từ khi Microsoft công bố kế hoạch ngừng hỗ trợ ứng dụng cho nền tảng này vào tháng 12.

Đối với những người không thể chuyển sang giải pháp khác ngay lập tức, họ có thể tạo quy tắc giám sát để khám phá các quy trình truy cập vào các thư mục sau:

- [Windows]% AppData% \ Microsoft \ Teams \ Cookies

- [Windows]% AppData% \ Microsoft \ Teams \ Local Storage \ leveldb

- [macOS] ~ / Thư viện / Hỗ trợ ứng dụng / Microsoft / Nhóm / Cookie

- [macOS] ~ / Thư viện / Hỗ trợ ứng dụng / Microsoft / Nhóm / Bộ nhớ cục bộ / leveldb

- [Linux] ~ / .config / Microsoft / Microsoft Teams / Cookie

- [Linux] ~ / .config / Microsoft / Microsoft Teams / Bộ nhớ cục bộ / leveldb

Nguồn: bleepingcomputer.com