Microsoft: Phần mềm độc hại mới sử dụng lỗi Windows để ẩn các tác vụ đã lên lịch

Microsoft đã tìm thấy một phần mềm độc hại mới được tổ chức hack Hafnium do Trung Quốc hậu thuẫn sử dụng để tạo và ẩn các tác vụ đã lên lịch trên Hệ thống Windows bị xâm nhập.

Hoạt động gián điệp mạng của nhóm đe dọa Hafnium trước đây đã nhắm vào các doanh nghiệp quốc phòng, các tổ chức tư vấn và các nhà nghiên cứu của Hoa Kỳ. Đây cũng là một trong những tổ chức được nhà nước tài trợ mà Microsoft đã liên kết với việc khai thác toàn cầu lỗ hổng ProxyLogon zero-day, lỗ hổng này đã ảnh hưởng đến tất cả các phiên bản Microsoft Exchange được hỗ trợ vào năm ngoái.

Hiện diện bền bỉ thông qua loại bỏ giá trị sổ đăng ký Windows

Nhóm Phát hiện và Phản hồi của Microsoft (DART) cho biết: “Khi Microsoft tiếp tục theo dõi tác nhân đe dọa được nhà nước bảo trợ ở mức độ ưu tiên cao HAFNIUM, hoạt động mới đã được phát hiện có tác dụng tận dụng các lỗ hổng zero-day chưa được vá làm vectơ ban đầu”.

"Điều tra sâu hơn cho thấy các hiện vật pháp y về việc sử dụng công cụ Impacket để di chuyển và thực hiện theo chiều ngang cũng như phát hiện ra phần mềm độc hại né tránh phòng thủ có tên là Tarrask tạo ra các nhiệm vụ được lên lịch 'ẩn' và các hành động tiếp theo để xóa các thuộc tính nhiệm vụ, để che giấu các nhiệm vụ đã lên lịch nhằm tránh bị phát hiện bởi các phương tiện nhận dạng truyền thống. "

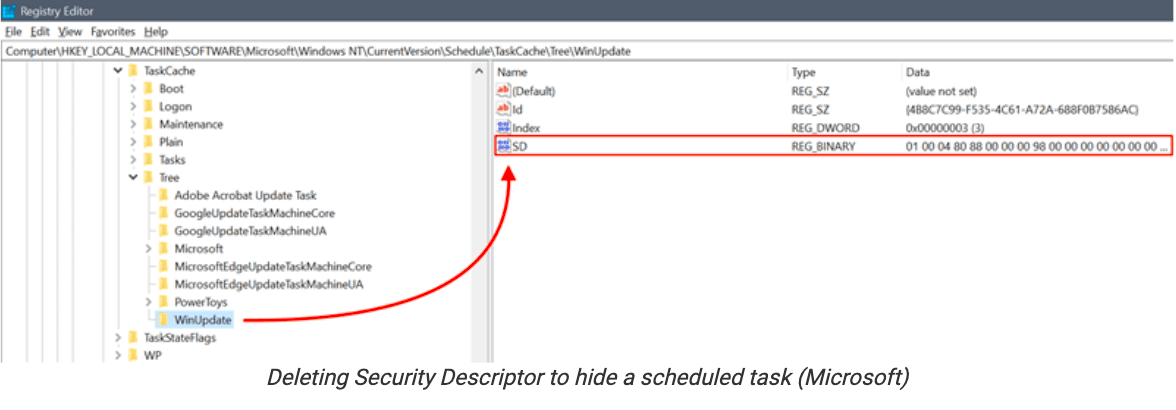

Công cụ hack này, có tên là Tarrask, sử dụng một lỗi Windows chưa biết trước đây để ẩn chúng khỏi "schtasks / query" và Task Scheduler bằng cách xóa giá trị đăng ký Security Descriptor được liên kết. Nhóm đe dọa đã sử dụng các nhiệm vụ được lên lịch "ẩn" này để duy trì quyền truy cập vào các thiết bị bị tấn công ngay cả sau khi khởi động lại bằng cách thiết lập lại các kết nối bị ngắt với cơ sở hạ tầng chỉ huy và kiểm soát (C2).

Mặc dù các nhà khai thác Hafnium có thể đã xóa tất cả các tạo tác trên đĩa, bao gồm tất cả các khóa đăng ký và tệp XML được thêm vào thư mục hệ thống để xóa tất cả các dấu vết về hoạt động độc hại của họ, nhưng nó sẽ xóa sự tồn tại trong các lần khởi động lại.

Cách phòng thủ trước các cuộc tấn công của Tarrask

Các tác vụ "ẩn" chỉ có thể được tìm thấy khi kiểm tra thủ công kỹ hơn Windows Registry nếu bạn tìm kiếm các tác vụ đã lên lịch mà không có Giá trị SD (bộ mô tả bảo mật) trong Khóa tác vụ của chúng. Quản trị viên cũng có thể bật Security.evtx và nhật ký Microsoft-Windows-TaskScheduler / Operational.evtx để kiểm tra các sự kiện chính được liên kết với các tác vụ "ẩn" bằng cách sử dụng phần mềm độc hại Tarrask.

Microsoft cũng khuyến nghị bật ghi nhật ký cho 'TaskOperational' trong Microsoft-Windows-TaskScheduler / Operational Task Scheduler và theo dõi các kết nối đi từ các tài sản Cấp 0 và Cấp 1 quan trọng.

"Các tác nhân đe dọa trong chiến dịch này đã sử dụng các nhiệm vụ được lên lịch ẩn để duy trì quyền truy cập vào các tài sản quan trọng tiếp xúc với internet bằng cách thường xuyên thiết lập lại liên lạc ra bên ngoài với cơ sở hạ tầng C&C", DART nói thêm. "Chúng tôi nhận ra rằng các nhiệm vụ được lên lịch là một công cụ hiệu quả để đối thủ tự động hóa các nhiệm vụ nhất định trong khi vẫn đạt được sự bền bỉ, giúp chúng tôi nâng cao nhận thức về kỹ thuật ít được chú ý này."

Nguồn: BleepingComputer

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.