Lỗ hổng CPU Reptar mới ảnh hưởng đến hệ thống máy tính để bàn và máy chủ Intel

Intel đã khắc phục lỗ hổng CPU có mức độ nghiêm trọng cao trong các CPU máy tính để bàn, máy chủ, thiết bị di động và CPU nhúng hiện đại, bao gồm các vi kiến trúc (microarchitectures) Alder Lake, Raptor Lake và Sapphire Rapids mới nhất.

Những kẻ tấn công có thể khai thác lỗ hổng, được theo dõi là CVE-2023-23583 và được mô tả là 'Redundant Prefix Issue'—để nâng cấp đặc quyền, giành quyền truy cập vào thông tin nhạy cảm hoặc kích hoạt trạng thái từ chối dịch vụ (điều này có thể gây tốn kém cho các nhà cung cấp dịch vụ đám mây).

"Trong một số điều kiện vi kiến trúc (microarchitectures) nhất định, Intel đã xác định được các trường hợp trong đó việc thực thi lệnh (REP MOVSB) được mã hóa bằng Redundant REX prefix có thể dẫn đến việc hệ thống không thể đoán trước dẫn đến sự cố/treo hệ thống hoặc, trong một số trường hợp hạn chế, có thể cho phép leo thang lỗi đặc quyền (EoP) từ CPL3 đến CPL0", Intel cho biết.

"Intel không mong đợi bất kỳ phần mềm thực tế không độc hại nào gặp phải vấn đề này. Redundant REX prefix dự kiến sẽ không xuất hiện trong mã cũng như không được tạo ra bởi các trình biên dịch. Việc khai thác độc hại vấn đề này đòi hỏi phải thực thi mã tùy ý. Intel đã xác định khả năng leo thang đặc quyền trong các tình huống hạn chế như một phần của quá trình xác thực bảo mật nội bộ của chúng tôi trong môi trường phòng thí nghiệm được Intel kiểm soát."

Các hệ thống cụ thể có bộ xử lý bị ảnh hưởng, bao gồm cả những hệ thống có Alder Lake, Raptor Lake và Sapphire Rapids, đã nhận được các microcode cập nhật trước tháng 11 năm 2023 mà không thấy có vấn đề dự kiến hoặc ảnh hưởng đến hiệu suất nào.

Công ty cũng phát hành các bản cập nhật microcode để giải quyết vấn đề cho các CPU khác, trong đó người dùng nên cập nhật BIOS, hệ điều hành hệ thống và trình điều khiển để nhận microcode mới nhất từ nhà sản xuất thiết bị gốc (OEM), nhà cung cấp hệ điều hành (OSV) và nhà cung cấp hypervisor.

Danh sách đầy đủ các CPU Intel bị ảnh hưởng bởi lỗ hổng CVE-2023-23583 và hướng dẫn giảm thiểu có sẵn tại đây.

"Intel khuyến nghị cập nhật các bộ xử lý bị ảnh hưởng lên phiên bản microcode được liệt kê trong bảng bộ xử lý bị ảnh hưởng bên dưới càng sớm càng tốt để giảm thiểu redundant prefix issue này. OSV cũng có thể cung cấp các bản cập nhật có microcode mới này càng sớm càng tốt", Intel cho biết thêm.

Reptar là lỗ hổng “rất lạ”

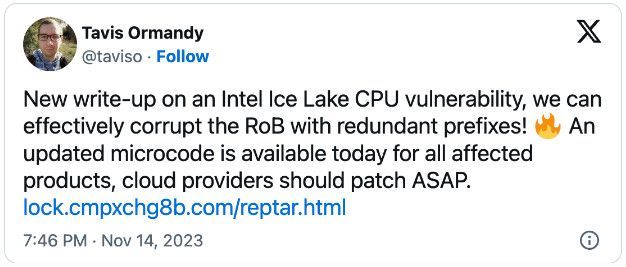

Nhà nghiên cứu lỗ hổng của Google, Tavis Ormandy đã tiết lộ rằng lỗi bảo mật này cũng được phát hiện độc lập bởi các đội ngũ nghiên cứu trong Google, bao gồm Google Information Security Engineering và nhóm silifuzz, họ đã đặt tên cho nó là Reptar.

Google Cloud VP và CISO Phil Venables đã giải thích ngày 14 tháng 11, lỗ hổng này có liên quan đến “cách CPU giải thích các redundant prefixes, dẫn đến việc vượt qua ranh giới bảo mật của CPU nếu khai thác thành công”.

Mặc dù thông thường các redundant prefixes nên bị bỏ qua nhưng chúng đang gây ra "hành vi rất lạ" do lỗ hổng này, như Ormandy đã phát hiện trong quá trình thử nghiệm.

Ormandy cho biết: “Chúng tôi đã quan sát thấy một số hành vi rất lạ trong khi thử nghiệm. Ví dụ: các nhánh đến các vị trí không mong muốn, các nhánh vô điều kiện bị bỏ qua và bộ xử lý không còn ghi chính xác con trỏ lệnh trong lệnh xsave hoặc lệnh gọi”.

"Điều này có thể là dấu hiệu của một sự cố nghiêm trọng, nhưng trong vài ngày thử nghiệm, chúng tôi phát hiện ra rằng khi nhiều lõi gây ra cùng một lỗi, bộ xử lý sẽ bắt đầu báo cáo các ngoại lệ kiểm tra máy và tạm dừng."

Đầu năm nay, các nhà nghiên cứu bảo mật của Google đã phát hiện ra lỗ hổng Downfall ảnh hưởng đến các CPU Intel hiện đại và lỗ hổng Zenbleed, cho phép kẻ tấn công đánh cắp dữ liệu nhạy cảm như mật khẩu và khóa mã hóa từ các hệ thống có CPU AMD Zen2.

Ngày 14 tháng 11, AMD cũng đã vá một lỗ hổng có tên CacheWarp cho phép các tác nhân độc hại hack các máy ảo được AMD SEV bảo vệ để nâng cấp đặc quyền và giành quyền thực thi mã từ xa.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.