Ivanti tiết lộ lỗi bỏ qua xác thực quan trọng mới trong MobileIron Core

Ngày 2 tháng 8, công ty phần mềm CNTT Ivanti đã tiết lộ một lỗ hổng bảo mật nghiêm trọng mới trong phần mềm quản lý thiết bị di động MobileIron Core của mình.

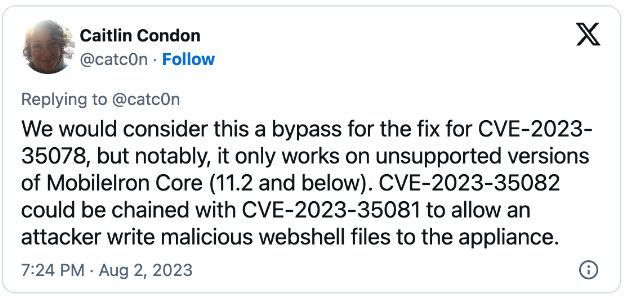

Lỗ hổng được đặt tên là CVE-2023-35082, là một lỗ hổng truy cập API không được xác thực từ xa ảnh hưởng đến MobileIron Core phiên bản 11.2 trở lên.

Việc khai thác thành công cho phép kẻ tấn công truy cập thông tin nhận dạng cá nhân (PII) của người dùng thiết bị di động và máy chủ bị xâm nhập backdoor bằng cách triển khai web shells khi xâu chuỗi lỗi với các lỗ hổng khác.

Ivanti cho biết sẽ không phát hành các bản vá bảo mật để khắc phục lỗ hổng này vì nó đã được xử lý trong các phiên bản mới hơn của sản phẩm, được đổi tên thành Endpoint Manager Mobile (EPMM).

"MobileIron Core 11.2 đã không còn được hỗ trợ kể từ ngày 15 tháng 3 năm 2022. Do đó, Ivanti sẽ không phát hành bản vá hoặc bất kỳ biện pháp khắc phục nào khác để giải quyết lỗ hổng này trong 11.2 hoặc các phiên bản cũ hơn. Nâng cấp lên phiên bản Ivanti Endpoint Manager Mobile (EPMM) mới nhất ) là cách tốt nhất để bảo vệ môi trường của bạn khỏi các mối đe dọa," Ivanti cho biết.

"Lỗ hổng này không ảnh hưởng đến bất kỳ phiên bản nào của Ivanti Endpoint Manager hoặc MobileIron Core 11.3 trở lên hoặc Ivanti Neurons cho MDM. Đội ngũ hỗ trợ của Ivanti luôn sẵn sàng trợ giúp khách hàng nâng cấp", Ivanti cho biết trong một buổi tư vấn bảo mật riêng.

Theo Shodan, hơn 2.200 cổng người dùng MobileIron hiện đang hiển thị trực tuyến, bao gồm hơn một chục cổng được kết nối với các cơ quan chính quyền địa phương và tiểu bang của Hoa Kỳ.

Công ty an ninh mạng Rapid7 đã phát hiện và báo cáo lỗi này, cung cấp các chỉ báo về sự xâm phạm (IOC) để giúp những người bảo vệ phát hiện các dấu hiệu của một cuộc tấn công CVE-2023-35082 và kêu gọi khách hàng của Ivanti cập nhật phần mềm MobileIron Core lên phiên bản mới nhất ngay lập tức.

Các lỗi Ivanti tương tự bị khai thác trong các cuộc tấn công kể từ tháng 4

Hai lỗ hổng bảo mật khác trong Ivanti's Endpoint Manager Mobile (EPMM) (trước đây là MobileIron Core) đã bị tin tặc nhà nước khai thác kể từ tháng 4, theo một lời khuyên của CISA được công bố ngày 1 tháng 8.

Một trong những lỗ hổng (CVE-2023-35078), một lỗi bỏ qua xác thực quan trọng, đã bị khai thác dưới dạng lỗ hổng zero-day để xâm phạm mạng của nhiều cơ quan chính phủ Na Uy.

Lỗ hổng này có thể được xâu chuỗi bằng một lỗ hổng truyền tải thư mục (CVE-2023-35081), cho phép các tác nhân đe dọa có đặc quyền quản trị triển khai web shell trên các hệ thống bị xâm nhập.

"Các tác nhân đe dọa dai dẳng nâng cao (APT) đã khai thác CVE-2023-35078 dưới dạng số không ngày từ ít nhất là tháng 4 năm 2023 đến tháng 7 năm 2023 để thu thập thông tin từ một số tổ chức Na Uy, cũng như để có quyền truy cập và xâm phạm mạng của cơ quan chính phủ Na Uy," CISA cho biết.

"Các hệ thống quản lý thiết bị di động (MDM) là mục tiêu hấp dẫn đối với các tác nhân đe dọa vì chúng cung cấp quyền truy cập cao vào hàng nghìn thiết bị di động và các tác nhân APT đã khai thác lỗ hổng MobileIron trước đó. Do đó, CISA và NCSC-NO lo ngại về khả năng khai thác rộng rãi trong các mạng của chính phủ và khu vực tư nhân."

Cố vấn chung của CISA với Trung tâm An ninh mạng Quốc gia của Na Uy (NCSC-NO) đã tuân thủ theo lệnh yêu cầu các cơ quan liên bang của Hoa Kỳ vá hai lỗ hổng bị khai thác chủ động trước ngày 15 và 21 tháng 8.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.