Intel xác nhận Mã nguồn BIOS Alder Lake bị rò rỉ là xác thực

Intel đã xác nhận rằng thông tin rò rỉ mã nguồn cho BIOS UEFI của CPU Alder Lake là xác thực, làm dấy lên lo ngại về an ninh mạng với các nhà nghiên cứu.

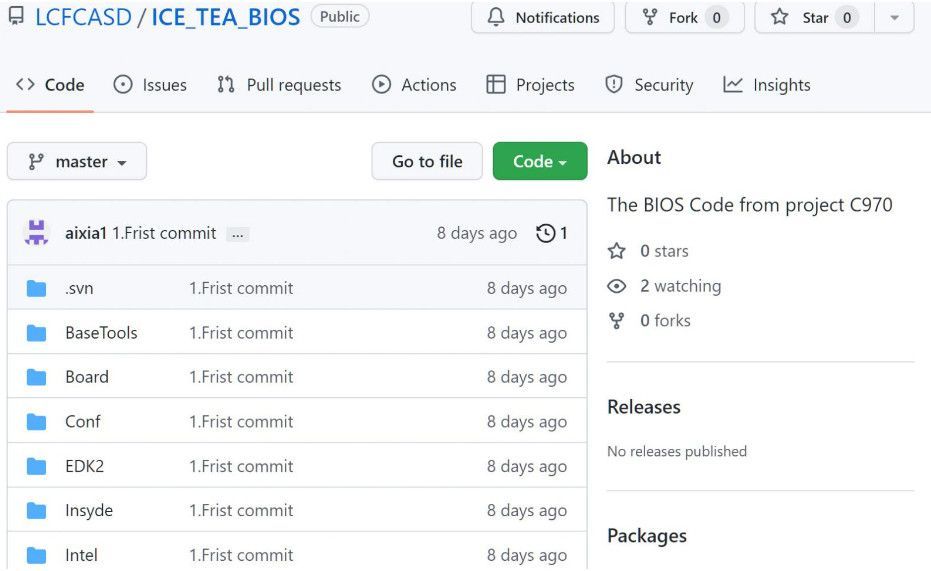

Vào ngày 9/10/2022, một người dùng Twitter có tên là 'freak' đã đăng các liên kết liên quan đến những gì được cho là mã nguồn cho phần mềm UEFI của Intel Alder Lake, mà họ cho rằng đã được phát hành bởi 4chan.

Liên kết dẫn đến kho lưu trữ GitHub có tên 'ICE_TEA_BIOS' được tải lên bởi người dùng có tên 'LCFCASD.' Kho lưu trữ này chứa thông tin được mô tả là 'Mã BIOS từ dự án C970.'

Mã nguồn BIOS của Alder Lake bị rò rỉ

Nguồn: BleepingComputer

Dữ liệu rò rỉ bao gồm 5,97 GB tệp, mã nguồn, mã khóa riêng tư, nhật ký thay đổi và công cụ biên dịch, với dấu thời gian mới nhất trên tệp là 30/9/22, có thể là khi một tin tặc hoặc người trong cuộc đã sao chép dữ liệu.

Tất cả mã nguồn được phát triển bởi Insyde Software Corp, một công ty phát triển phần mềm hệ thống UEFI. Mã nguồn bị rò rỉ cũng chứa nhiều tham chiếu đến Lenovo, bao gồm mã tích hợp với 'Lenovo String Service', 'Lenovo Secure Suite' và 'Lenovo Cloud Service.' Tại thời điểm này, vẫn chưa rõ mã nguồn đã bị đánh cắp trong một cuộc tấn công mạng hay bị rò rỉ bởi một người trong cuộc.

Tuy nhiên, Intel đã xác nhận với Tom's Hardware rằng mã nguồn này là xác thực và là "mã UEFI độc quyền của hãng."

"Mã UEFI độc quyền của chúng tôi dường như đã bị bên thứ ba làm rò rỉ. Chúng tôi không tin rằng điều này làm lộ ra bất kỳ lỗ hổng bảo mật mới nào vì chúng tôi không dựa vào việc xáo trộn thông tin như một biện pháp bảo mật. Mã này được đề cập trong chương trình tiền thưởng lỗi của chúng tôi trong Chiến dịch Project Circuit Breaker và chúng tôi khuyến khích bất kỳ nhà nghiên cứu nào có thể xác định các lỗ hổng tiềm ẩn để thông báo với chúng tôi thông qua chương trình này. Chúng tôi đang liên hệ với cả khách hàng và cộng đồng nghiên cứu bảo mật để thông báo cho họ về tình huống này. " - Người phát ngôn của Intel.

Các mối lo ngại của các nhà nghiên cứu bảo mật

Trong khi Intel đã giảm thiểu rủi ro bảo mật của việc rò rỉ mã nguồn, các nhà nghiên cứu bảo mật cảnh báo rằng nội dung này có thể khiến việc tìm ra các lỗ hổng trong mã dễ dàng hơn.

Công ty bảo mật phần cứng Hardened Vault giải thích: “Kẻ tấn công / kẻ săn lùng lỗi (bug) có thể hưởng lợi rất nhiều từ các rò rỉ ngay cả khi việc triển khai OEM bị rò rỉ chỉ được sử dụng một phần trong quá trình sản xuất,”

"Giải pháp của Insyde có thể giúp các nhà nghiên cứu bảo mật, kẻ săn lùng lỗi (bug) (và những kẻ tấn công) tìm ra lỗ hổng và dễ dàng hiểu được kết quả của thiết kế đảo ngược, điều này làm tăng rủi ro cao về lâu dài cho người dùng."

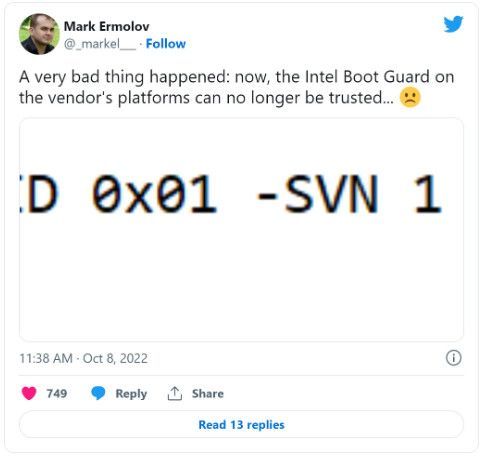

Nhà nghiên cứu phần cứng Mark Ermolov của Positive Technologies cũng cảnh báo rằng vụ rò rỉ này bao gồm một khóa mã hóa riêng KeyManifest, một khóa cá nhân được sử dụng để bảo mật nền tảng Boot Guard của Intel.

Mặc dù không rõ liệu khóa cá nhân bị rò rỉ có được sử dụng trong quá trình sản xuất hay không, nhưng nếu có, tin tặc có thể sử dụng nó để sửa đổi chính sách khởi động trong chương trình cơ sở của Intel và bỏ qua bảo mật phần cứng.

Nguồn: Bleepingcomputer.com