Hơn 3,6 triệu máy chủ MySQL được tìm thấy trên Internet

Hơn 3,6 triệu máy chủ MySQL được hiển thị công khai trên Internet và phản hồi các lệnh tìm kiếm, khiến chúng trở thành mục tiêu hấp dẫn đối với tin tặc và những kẻ tống tiền.

Trong số các máy chủ MySQL có thể truy cập này, 2,3 triệu thiết bị được kết nối qua IPv4, với 1,3 triệu thiết bị qua IPv6.

Mặc dù các dịch vụ web và ứng dụng thường kết nối với cơ sở dữ liệu từ xa, nhưng các phiên bản này phải được khóa lại để chỉ các thiết bị được ủy quyền mới có thể kết nối với chúng.

Hơn nữa, việc hiển thị máy chủ công cộng phải luôn đi kèm với các chính sách người dùng nghiêm ngặt, thay đổi cổng truy cập mặc định (3306), cho phép ghi nhật ký nhị phân, giám sát chặt chẽ tất cả các truy vấn và thực thi mã hóa.

3,6 triệu máy chủ MySQL bị lộ

Trong quá trình quét tuần trước do nhóm nghiên cứu an ninh mạng The Shadowserver Foundation thực hiện, các nhà phân tích đã tìm thấy 3,6 triệu máy chủ MySQL bị lộ sử dụng cổng mặc định, cổng TCP 3306.

Báo cáo từ Shadow Server giải thích: “Mặc dù chúng tôi không kiểm tra mức độ truy cập có thể có hoặc mức độ hiển thị của các cơ sở dữ liệu cụ thể, nhưng kiểu phơi bày này là một bề mặt tấn công tiềm ẩn cần được đóng lại,” báo cáo từ Shadow Server giải thích.

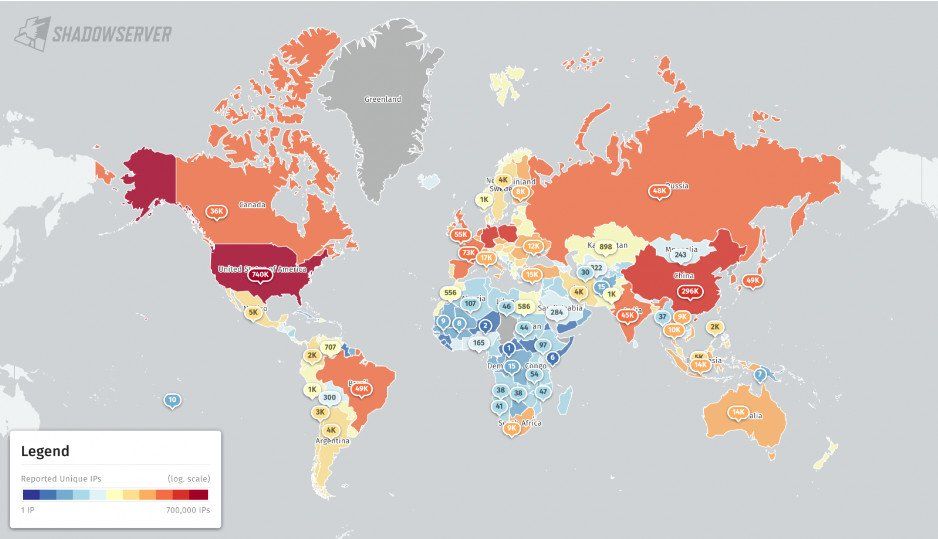

Quốc gia có máy chủ MySQL dễ tiếp cận nhất là Hoa Kỳ, vượt qua 1,2 triệu. Các quốc gia khác có số lượng đáng kể là Trung Quốc, Đức, Singapore, Hà Lan và Ba Lan.

Bản đồ nhiệt của các máy chủ MySQL được tiếp xúc trong IPv4 (Shadow Server)

Kết quả quét chi tiết như sau:

- Tổng dân số tiếp xúc trên IPv4: 3.957.457

- Tổng dân số tiếp xúc trên IPv6: 1.421.010

- Tổng số phản hồi "Server Greeting" "Lời chào máy chủ" trên IPv4: 2.279.908

- Tổng số phản hồi "Server Greeting" "Lời chào máy chủ" trên IPv6: 1.343.993

67% tất cả các dịch vụ MySQL được tìm thấy đều có thể truy cập được từ internet

Để tìm hiểu cách triển khai máy chủ MySQL một cách an toàn và thu hẹp các lỗ hổng bảo mật có thể ẩn náu trong hệ thống của bạn, Shadow Server khuyên quản trị viên nên đọc hướng dẫn này cho phiên bản 5.7 hoặc hướng dẫn này cho phiên bản 8.0.

Các nhà môi giới dữ liệu bán cơ sở dữ liệu bị đánh cắp đã nói với BleepingComputer rằng một trong những vectơ phổ biến nhất để đánh cắp dữ liệu là cơ sở dữ liệu được bảo mật không đúng cách, mà quản trị viên phải luôn khóa để ngăn truy cập trái phép từ xa.

Không bảo mật máy chủ cơ sở dữ liệu MySQL có thể dẫn đến vi phạm dữ liệu nghiêm trọng, tấn công phá hoại, đòi tiền chuộc, nhiễm trojan truy cập từ xa (RAT) hoặc thậm chí là thỏa hiệp Cobalt Strike.

Tất cả các tình huống này đều gây ra hậu quả nghiêm trọng cho các tổ chức bị ảnh hưởng, vì vậy điều quan trọng là phải áp dụng các phương pháp bảo mật thích hợp và xóa thiết bị của bạn khỏi khả năng truy cập bằng cách quét mạng đơn giản.

Nguồn: bleepingcomputer.com