Hacker khai thác hệ thống lưu trữ MinIO để xâm nhập mạng doanh nghiệp

Tin tặc đang khai thác hai lỗ hổng MinIO gần đây để xâm nhập hệ thống lưu trữ đối tượng và truy cập thông tin cá nhân, thực thi mã tùy ý và có khả năng chiếm quyền kiểm soát máy chủ.

MinIO là dịch vụ lưu trữ đối tượng nguồn mở cung cấp khả năng tương thích với Amazon S3 và khả năng lưu trữ dữ liệu phi cấu trúc, nhật ký, bản sao lưu và hình ảnh container có kích thước lên tới 50TB.

MinIO có hiệu suất cao và tính linh hoạt, đặc biệt đối với các ứng dụng AI/ML và lưu dữ liệu quy mô lớn đã làm cho MinIO trở thành một lựa chọn phổ biến, tiết kiệm chi phí.

Hai lỗ hổng được tìm thấy trong các cuộc tấn công của lực lượng ứng phó sự cố của Security Joes là CVE-2023-28432 và CVE-2023-28434 là hai vấn đề có mức độ nghiêm trọng cao ảnh hưởng đến tất cả các phiên bản MinIO trước RELEASE.2023-03-20T20-16-18Z.

Hai lỗ hổng này đã được nhà cung cấp tiết lộ và sửa chữa vào ngày 3 tháng 3 năm 2023.

Các cuộc tấn công Evil MinIO

Trong quá trình tham gia ứng phó sự cố, các nhà phân tích của Security Joes đã phát hiện ra rằng những kẻ tấn công đã cố gắng cài đặt một phiên bản sửa đổi của ứng dụng MinIO, có tên là Evil MinIO, hiện có trên GitHub.

Là một phần của cuộc tấn công, Evil MinIO xâu chuỗi cả lỗ hổng CVE-2023-28432 và lỗ hổng CVE-2023-28434 để thay thế phần mềm MinIO bằng mã sửa đổi có thêm backdoor có thể truy cập từ xa.

Cuộc tấn công được bắt đầu bằng việc những kẻ tấn công thực hiện một số cuộc tấn công phi kỹ thuật (social engineering) để thuyết phục kỹ sư DevOPS hạ phần mềm MinIO bị ảnh hưởng bởi hai lỗ hổng xuống phiên bản cũ hơn.

Sau khi cài đặt, tin tặc khai thác CVE-2023-28432 để truy cập từ xa vào các biến môi trường của máy chủ, bao gồm các biến

MINIO_SECRET_KEY

và

MINIO_ROOT_PASSWORD.

Những thông tin xác thực quản trị này cho phép tin tặc truy cập vào bảng điều khiển dành cho quản trị viên MinIO bằng ứng dụng khách MinIO. Bằng cách sử dụng ứng dụng khách này, kẻ tấn công sẽ sửa đổi URL cập nhật phần mềm thành URL mà chúng kiểm soát để đẩy một bản cập nhật độc hại.

Chuỗi khai thác sử dụng lỗ hổng CVE-2023-28434 là một phần của quy trình này để thay thế tệp mã nguồn .go hợp pháp bằng tệp bị giả mạo.

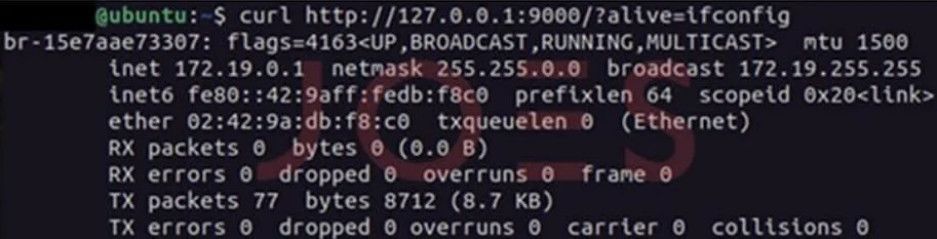

Bản cập nhật độc hại này giống hệt với ứng dụng MinIO hợp pháp nhưng có thêm mã cho phép thực thi lệnh từ xa tới máy chủ bị xâm nhập thông qua các URL sau:

http://vulnerable.minio.server/?alive=[CMD_TO_EXECUTE]

http://vulnerable.minio.server/anything?alive=[CMD_TO_EXECUTE]

Chức năng nhận và thực thi lệnh (Security Joes)

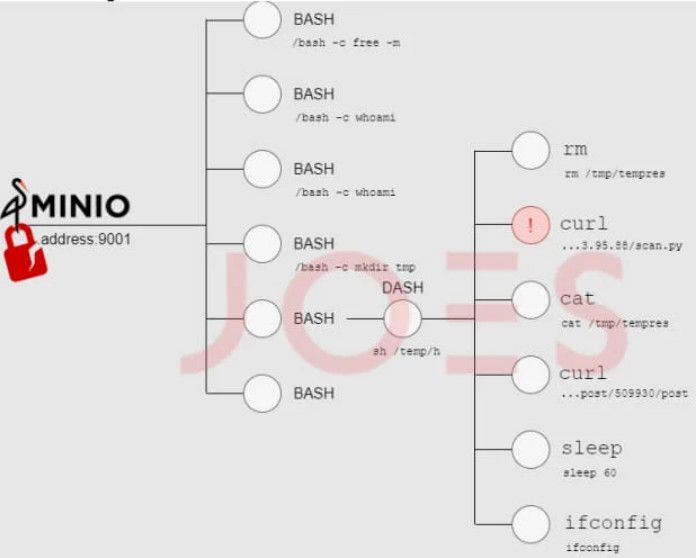

Trong vụ việc mà Security Joes quan sát, các nhà phân tích đã thấy các tác nhân đe dọa sử dụng backdoor này để chạy các lệnh Bash và tải xuống các tập lệnh Python.

Hoạt động được thấy ở điểm cuối bị tấn công (Security Joes)

Các nhà nghiên cứu giải thích: “Điểm cuối này hoạt động như một backdoor tích hợp, cung cấp cho các cá nhân trái phép khả năng thực thi các lệnh trên máy chủ đang chạy ứng dụng”.

Các nhà phân tích cho biết thêm: "Đáng chú ý là các lệnh được thực thi kế thừa quyền hệ thống của người dùng đã khởi chạy ứng dụng. Trong trường hợp này, do thực hành bảo mật không đầy đủ, kỹ sư DevOps khởi chạy ứng dụng đã giữ các quyền cấp gốc".

Security Joes báo cáo rằng backdoor trong Evil MinIO không được các công cụ trên nền tảng quét Virus Total phát hiện, mặc dù công cụ này đã được xuất bản cách đây một tháng.

Chức năng backdoor(Security Joes)

Hoạt động sau tấn công

Sau khi xâm nhập vào hệ thống lưu trữ đối tượng, những kẻ tấn công sẽ thiết lập một kênh liên lạc với máy chủ chỉ huy và kiểm soát (C2) từ đó nó tìm nạp các payload bổ sung hỗ trợ hoạt động sau xâm phạm.

Payload được tải xuống trên Linux thông qua 'curl' hoặc 'wget' và trên Windows thông qua 'winhttpjs.bat' hoặc 'bitsadmin' và bao gồm những nội dung sau:

- Tập lệnh lược tả hệ thống - thu thập thông tin hệ thống như chi tiết người dùng, bộ nhớ, cronjob và mức sử dụng đĩa.

- Tập lệnh thăm dò mạng – xác định các giao diện mạng, máy chủ và cổng có thể truy cập.

- Tập lệnh tạo tài khoản Windows – tạo tài khoản người dùng trên hệ thống bị xâm nhập có tên là "support" hoặc "servicemanager".

- Tập lệnh quét PING – xác định các thiết bị có thể truy cập được trong mạng bị xâm nhập bằng mô-đun Python asyncio.

- Webshell giống China Chopper – one-line webshell có tính năng tương tự như China Chopper.

Security Joes cảnh báo rằng có 52.125 phiên bản MinIO bị lộ trên internet công cộng và khoảng 38% trong số đó được xác nhận chạy phiên bản phần mềm không có lỗ hổng.

Điều đó có nghĩa là quản trị viên hệ thống đám mây nên nhanh chóng áp dụng bản cập nhật bảo mật có sẵn để bảo vệ thiết bị của họ khỏi các nhà khai thác Evil MinIO.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.