Gần 2.000 máy chủ Citrix NetScaler được mở backdoor trong chiến dịch hack

Một tác nhân đe dọa đã xâm phạm gần 2.000 nghìn máy chủ Citrix NetScaler trong một chiến dịch lớn khai thác việc thực thi mã từ xa nghiêm trọng được theo dõi là CVE-2023-3519.

Các nhà nghiên cứu cho biết hơn 1.200 máy chủ đã được mở backdoor trước khi quản trị viên cài đặt bản vá cho lỗ hổng và tiếp tục bị xâm phạm vì chúng chưa được kiểm tra các dấu hiệu khai thác thành công.

RCE bị khai thác để hack 6% tất cả các máy chủ dễ bị tấn công

Các nhà nghiên cứu bảo mật tại công ty an ninh mạng Fox-IT (thuộc Tập đoàn NCC) và Viện tiết lộ lỗ hổng bảo mật (DIVD) của Hà Lan đã phát hiện ra một chiến dịch quy mô lớn cài đặt web shell trên các máy chủ Citrix Netscaler dễ bị tấn công CVE-2023-3519.

Mặc dù lỗ hổng đã nhận được bản vá vào ngày 18 tháng 7, nhưng tin tặc đã bắt đầu khai thác một cách dễ dàng dưới dạng zero-day để thực thi mã mà không cần xác thực.

Vào ngày 21 tháng 7, Cơ quan an ninh cơ sở hạ tầng và an ninh mạng (CISA) đã cảnh báo rằng lỗ hổng bảo mật đã được tận dụng để tấn công một tổ chức cơ sở hạ tầng quan trọng ở Hoa Kỳ.

Đầu tháng này, tổ chức phi lợi nhuận The Shadowserver Foundation đã phát hiện ra rằng tin tặc đã lây nhiễm hơn 640 máy chủ Citrix NetScaler và cài đặt web shell để truy cập từ xa và duy trì.

Trong hai tháng qua, Fox-IT đã ứng phó với nhiều sự cố liên quan đến việc khai thác CVE-2023-3519 và phát hiện ra các máy chủ bị xâm nhập bởi một số web shell.

Sử dụng thông tin chi tiết về các backdoor, Fox-IT và DIVD có thể quét internet để tìm các thiết bị đã cài đặt web shell. Quản trị viên có thể nhận ra các lần quét của họ bằng cách kiểm tra nhật ký Truy cập HTTP Citrix cho tác nhân người dùng: DIVD-2023-00033.

Ban đầu, quá trình quét chỉ xem xét các hệ thống dễ bị tổn thương nhưng sau đó được mở rộng sang các phiên bản Citrix đã nhận được bản cập nhật để xử lý CVE-2023-3519.

Điều này đã tiết lộ 1.952 máy chủ NetScaler được cài đặt backdoor với cùng một web shell mà Fox-IT đã tìm thấy trong quá trình tham gia ứng phó sự cố, cho thấy kẻ thù đã sử dụng một phương pháp tự động để khai thác lỗ hổng trên quy mô lớn.

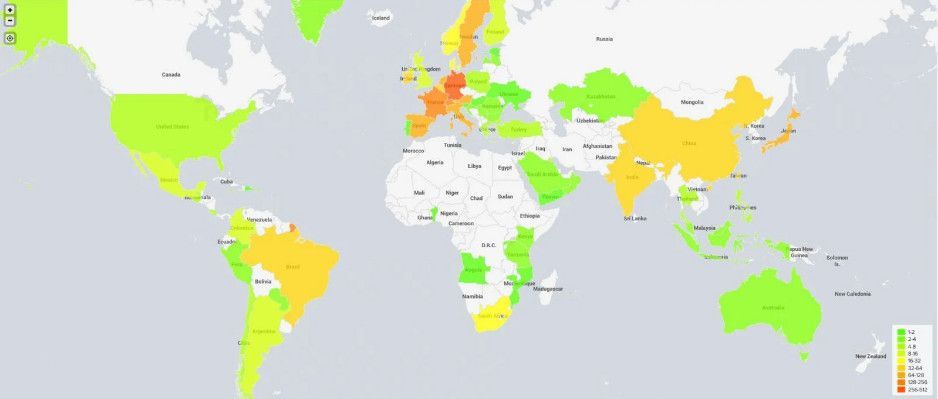

Phát tán các máy chủ Citrix NetScaler có backdoor vào ngày 14 tháng 8

Nguồn: Fox IT

Trong bối cảnh rộng hơn, 1.952 máy chủ có backdoor chiếm hơn 6% trong số 31.127 phiên bản Citrix NetScaler dễ bị tấn công CVE-2023-3519 ở cấp độ toàn cầu khi chiến dịch đang hoạt động.

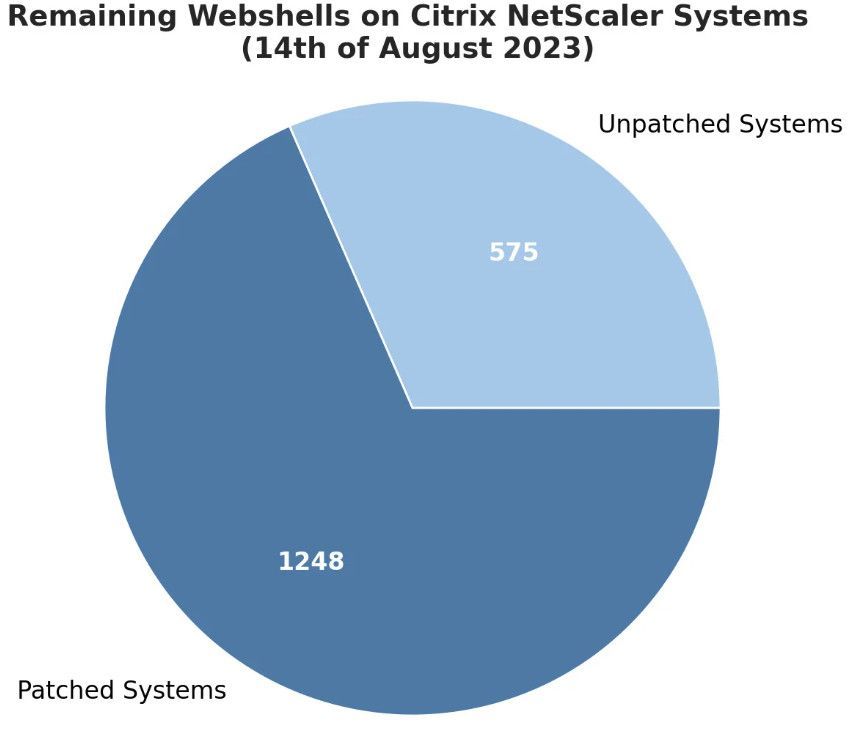

Trong số các máy chủ bị xâm nhập được phát hiện, Fox-IT cho biết 1.828 máy chủ vẫn hoạt động ở backdoor vào ngày 14 tháng 8 và 1.247 máy chủ đã được vá sau khi tin tặc cài đặt web shell.

Tỷ lệ web shell trên Citrix NetScaler đã vá lỗi và dễ bị tấn công [CVE-2023-3519]

nguồn: Fox IT

Vào ngày 10 tháng 8, Fox-IT và DIVD bắt đầu liên hệ với các tổ chức, trực tiếp hoặc thông qua CERT quốc gia, về các phiên bản NetScaler bị xâm phạm trên mạng của họ.

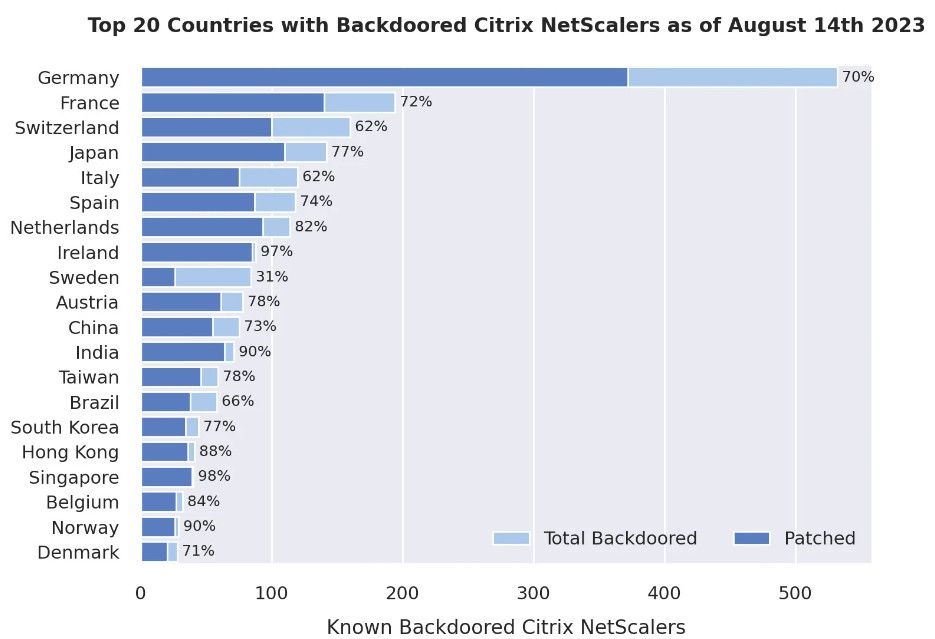

Ngày 14 tháng 8, số lượng lớn nhất các máy chủ Citrix NetScaler bị xâm nhập, cả đã được vá lỗi và chưa được vá lỗi, là ở Đức, tiếp theo là Pháp và Thụy Sĩ.

20 quốc gia hàng đầu sử dụng máy chủ Citrix NetScaler có backdoor

nguồn: Fox IT

Fox-IT n cho biết Châu Âu bị ảnh hưởng nhiều nhất, nhấn mạnh rằng trong số 10 quốc gia bị ảnh hưởng hàng đầu, chỉ có hai quốc gia đến từ một khu vực khác trên thế giới.

Một chi tiết khác mà các nhà nghiên cứu đã quan sát được là trong khi Canada, Nga và Hoa Kỳ có hàng nghìn máy chủ NetScaler dễ bị tấn công vào ngày 21 tháng 7, thì hầu như không có web shell nào bị xâm phạm.

Fox-IT cho biết số lượng máy chủ Citrix NetScaler bị ảnh hưởng đang giảm nhưng vẫn còn nhiều trường hợp bị xâm phạm.

Các nhà nghiên cứu cảnh báo rằng một máy chủ NetScaler đã được vá lỗi vẫn có thể có một backdoor và khuyến nghị các quản trị viên thực hiện phân loại cơ bản trên hệ thống của họ.

Fox-IT cung cấp một tập lệnh Python sử dụng bộ công cụ phản hồi sự cố và pháp y Dissect.

Mandiant cũng đã phát hành một máy quét tìm kiếm các chỉ số tấn công liên quan đến các cuộc tấn công khai thác CVE-2023-3519. Tuy nhiên, các nhà nghiên cứu cảnh báo rằng việc chạy tập lệnh bash này hai lần sẽ dẫn đến kết quả dương tính giả vì "một số tìm kiếm nhất định được ghi vào nhật ký NetScaler bất cứ khi nào tập lệnh được chạy."

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.