CISA cảnh báo về lỗ hổng Citrix ShareFile nghiêm trọng bị khai thác trong thực tế

CISA đang cảnh báo về lỗ hổng truyền tệp bảo mật Citrix ShareFile nghiêm trọng được theo dõi là CVE-2023-24489 đang bị các tác nhân không xác định nhắm mục tiêu và đã thêm lỗ hổng này vào danh mục các lỗ hổng bảo mật đã biết được khai thác trong thực tế.

Citrix ShareFile (còn được gọi là Citrix Content Collaboration) là một giải pháp lưu trữ đám mây SaaS truyền tệp được quản lý cho phép khách hàng và nhân viên tải lên và tải xuống các tệp một cách an toàn.

Dịch vụ này cũng cung cấp giải pháp 'Bộ điều khiển vùng lưu trữ' cho phép khách hàng doanh nghiệp định cấu hình bộ lưu trữ dữ liệu riêng tư của họ để lưu trữ tệp, cho dù tại chỗ hay tại các nền tảng đám mây được hỗ trợ, chẳng hạn như Amazon S3 và Windows Azure.

Vào ngày 13 tháng 6 năm 2023, Citrix đã tư vấn bảo mật về lỗ hổng vùng lưu trữ ShareFile mới được theo dõi là CVE-2023-24489 với điểm nghiêm trọng nghiêm trọng là 9,8/10. Lỗ hổng này có thể cho phép những kẻ tấn công không được xác thực xâm phạm vùng lưu trữ do khách hàng quản lý.

"Một lỗ hổng đã được phát hiện trong bộ điều khiển vùng lưu trữ ShareFile do khách hàng quản lý, nếu bị khai thác sẽ không cho phép kẻ tấn công được xác thực xâm phạm từ xa bộ điều khiển vùng lưu trữ ShareFile do khách hàng quản lý," Citrix giải thích.

Công ty an ninh mạng AssetNote đã tiết lộ lỗ hổng cho Citrix, cảnh báo trong một bài viết kỹ thuật rằng lỗ hổng này là do một số lỗi nhỏ trong quá trình triển khai mã hóa AES của ShareFile.

Các nhà nghiên cứu của AssetNote giải thích: “Thông qua nghiên cứu của mình, chúng tôi đã có thể tải lên tệp tùy ý không được xác thực và thực thi mã từ xa đầy đủ bằng cách khai thác một lỗi mật mã có vẻ vô hại”.

Sử dụng lỗ hổng này, kẻ đe dọa có thể tải web shell lên thiết bị để có toàn quyền truy cập vào bộ lưu trữ và tất cả các tệp của nó.

CISA cảnh báo rằng các tác nhân đe dọa thường khai thác các loại lỗ hổng này và gây rủi ro đáng kể cho các doanh nghiệp liên bang.

Mặc dù CISA chia sẻ cảnh báo tương tự này trong các bài tư vấn, nhưng các lỗ hổng ảnh hưởng đến các giải pháp truyền tệp được quản lý (MFT) là mối quan tâm đặc biệt, vì các tác nhân đe dọa đã khai thác triệt để chúng để đánh cắp dữ liệu từ các công ty trong các cuộc tấn công tống tiền.

Một hoạt động ransomware, được gọi là Clop, đã đặc biệt quan tâm đến việc nhắm mục tiêu các loại lỗ hổng này, sử dụng chúng trong các cuộc tấn công đánh cắp dữ liệu trên diện rộng kể từ năm 2021, khi chúng khai thác lỗ hổng zero-day trong giải pháp Accellion FTA.

Kể từ đó, Clop đã tiến hành nhiều chiến dịch đánh cắp dữ liệu bằng cách sử dụng các lỗ hổng zero-day trong SolarWinds Serv-U, GoAnywhere MFT và gần đây nhất là các cuộc tấn công lớn vào các máy chủ MOVEit Transfer.

Khai thác chủ động

Là một phần trong bài viết kỹ thuật của AssetNote, các nhà nghiên cứu đã chia sẻ đủ thông tin để các tác nhân đe dọa phát triển khai thác lỗ hổng Citrix ShareFile CVE-2023-24489. Ngay sau đó, các nhà nghiên cứu khác đã phát hành khai thác của riêng họ trên GitHub.

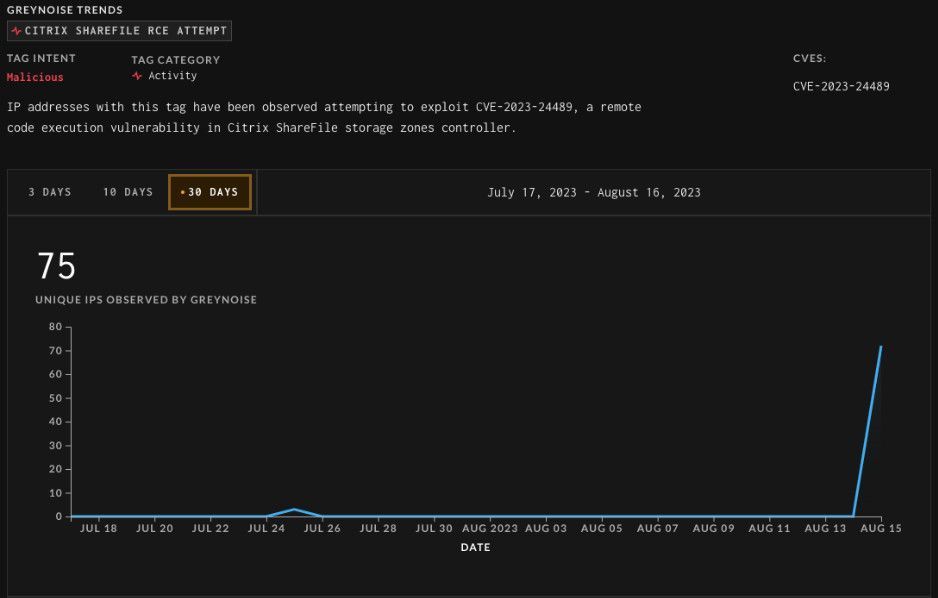

Vào ngày 26 tháng 7, GreyNoise bắt đầu theo dõi quá trình khai thác lỗ hổng. Sau khi CISA cảnh báo về lỗ hổng ngày 16 tháng 8, GreyNoise đã cập nhật báo cáo của mình để cho thấy sự nỗ lực quan sát gia tăng đáng kể các địa chỉ IP khác nhau.

GreyNoise đã quan sát thấy hoạt động của kẻ tấn công tăng đột biến vào ngày CISA thêm CVE-2023-24489 vào Danh mục các lỗ hổng bị khai thác đã biết của họ,” GreyNoise cảnh báo.

Tại thời điểm này, GreyNoise đã chứng kiến các nỗ lực khai thác hoặc kiểm tra xem máy chủ ShareFile có dễ bị tấn công hay không từ 72 địa chỉ IP, phần lớn đến từ Hàn Quốc và các địa chỉ khác ở Phần Lan, Vương quốc Anh và Hoa Kỳ.

Khai thác CVE-2023-24489

Nguồn: GreyNoise

Mặc dù không có hoạt động khai thác hoặc đánh cắp dữ liệu nào được biết đến công khai có liên quan đến lỗ hổng này, CISA hiện yêu cầu các cơ quan Chi nhánh Hành pháp Dân sự Liên bang (FCEB) áp dụng các bản vá cho lỗi này trước ngày 6 tháng 9 năm 2023.

Tuy nhiên, do tính chất nhắm mục tiêu cao của những lỗi này, chúng tôi đặc biệt khuyên rằng tất cả các tổ chức nên áp dụng các bản cập nhật càng sớm càng tốt.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.