Chính phủ Hoa Kỳ: Tin tặc đã đánh cắp dữ liệu từ tổ chức quốc phòng Hoa Kỳ bằng cách sử dụng phần mềm độc hại mới

Chính phủ Hoa Kỳ hôm nay đã đưa ra cảnh báo về việc tin tặc được nhà nước hậu thuẫn sử dụng phần mềm độc hại CovalentStealer tùy chỉnh và khuôn khổ Impacket để đánh cắp dữ liệu nhạy cảm từ một tổ chức Hoa Kỳ trong lĩnh vực Cơ sở Công nghiệp Quốc phòng (DIB).

Cuộc tấn công đã kéo dài khoảng mười tháng và có khả năng nhiều nhóm tấn công nâng cao (APT) đã xâm nhập tổ chức, một số trong số họ có được quyền truy cập ban đầu thông qua Máy chủ Microsoft Exchange của nạn nhân vào tháng 1 năm ngoái.

Các tổ chức thuộc khu vực Cơ sở Công nghiệp Quốc phòng cung cấp các sản phẩm và dịch vụ cho phép hỗ trợ và triển khai các hoạt động quân sự.

Họ tham gia vào việc nghiên cứu, phát triển, thiết kế, sản xuất, phân phối và bảo trì các hệ thống vũ khí quân sự, bao gồm tất cả các thành phần và bộ phận cần thiết.

ProxyLogon, RAT và phần mềm độc hại tùy chỉnh

Một báo cáo chung từ Cơ quan An ninh mạng và Cơ sở hạ tầng (CISA), Cục Điều tra Liên bang (FBI) và Cơ quan An ninh Quốc gia (NSA) cung cấp các chi tiết kỹ thuật được thu thập trong hoạt động ứng phó sự cố kéo dài từ tháng 11 năm 2021 đến tháng 1 năm 2022.

Các tin tặc đã kết hợp phần mềm độc hại tùy chỉnh có tên là CovalentStealer, bộ sưu tập mã nguồn mở Impacket của các lớp Python, trojan truy cập từ xa HyperBro (RAT) và hơn một chục mẫu webshell của ChinaChopper.

Họ cũng khai thác bộ sưu tập ProxyLogon gồm bốn lỗ hổng cho Exchange Server vào khoảng thời gian Microsoft phát hành bản cập nhật bảo mật khẩn cấp để sửa chúng.

Vào thời điểm đó, Microsoft đã phát hiện ra chuỗi khai thác ProxyLogon khi các lỗ hổng này chưa được biết đến, trong các cuộc tấn công do một nhóm hacker do nhà nước Trung Quốc tài trợ mà họ gọi là Hafnium.

- CVE-2021-26855 là lỗ hổng bảo mật giả mạo yêu cầu phía máy chủ (SSRF) trong Exchange cho phép gửi các yêu cầu HTTP tùy ý và xác thực dưới dạng máy chủ Exchange

- CVE-2021-26857 là một lỗ hổng giải mã không an toàn trong dịch vụ Nhắn tin Hợp nhất. Hafnium đã sử dụng nó để chạy mã dưới dạng HỆ THỐNG trên máy chủ Exchange

- CVE-2021-26858 là lỗ hổng ghi tệp tùy ý sau xác thực trong Exchange. Nó có thể bị khai thác sau khi xâm phạm thông tin đăng nhập của quản trị viên hợp pháp.

- CVE-2021-27065 là lỗ hổng ghi tệp tùy ý sau xác thực trong Exchange

Mặc dù vectơ truy cập ban đầu không xác định, nhưng lời khuyên hiện tại lưu ý rằng tin tặc đã giành được quyền truy cập vào Máy chủ Exchange của tổ chức vào giữa tháng 1 năm 2021.

Trong vòng bốn giờ, kẻ đe dọa bắt đầu tìm kiếm hộp thư và sử dụng tài khoản quản trị viên bị xâm phạm thuộc về một nhân viên cũ để truy cập API Exchange Web Services (EWS), được sử dụng để gửi và nhận tin nhắn dịch vụ web từ các ứng dụng khách.

Chưa đầy một tháng sau, vào đầu tháng 2 năm 2021, những kẻ tấn công đã truy cập lại vào mạng bằng cách sử dụng cùng thông tin đăng nhập quản trị viên thông qua kết nối mạng riêng ảo (VPN).

Sau bốn ngày, các tin tặc đã tham gia vào hoạt động do thám bằng lệnh shell. Họ đã tìm hiểu về môi trường của nạn nhân và dữ liệu nhạy cảm được lưu trữ (WinRAR) theo cách thủ công, ví dụ: thông tin liên quan đến hợp đồng được lưu trữ trên bộ nhớ dùng chung, chuẩn bị cho quá trình lọc.

“Các tệp này được chia thành các phần khoảng 3MB nằm trên máy chủ Microsoft Exchange trong thư mục CU2 \ he \ debug” - báo cáo chung từ CISA, FBI và NSA

Vào đầu tháng 3, các tin tặc đã khai thác lỗ hổng ProxyLogon để cài đặt không dưới 17 trang web China Chopper trên Exchange Server.

China Chopper có những khả năng mạnh mẽ trong một gói rất nhỏ (chỉ 4 kilobyte). Ban đầu nó được sử dụng bởi những kẻ đe dọa Trung Quốc nhưng nó đã trở nên phổ biến đến mức các nhóm khác đã sử dụng nó.

Hoạt động thiết lập tính bền vững trên mạng và chuyển động ngang bắt đầu vào tháng 4 năm 2021 và có thể là Impacket, cho phép làm việc với các giao thức mạng.

CISA nói rằng kẻ tấn công đã sử dụng Impacket với thông tin đăng nhập bị xâm phạm để có được tài khoản dịch vụ với các đặc quyền cao hơn, cho phép truy cập từ xa từ nhiều địa chỉ IP bên ngoài vào máy chủ Exchange của tổ chức thông qua Outlook Web Access (OWA).

Việc truy cập Máy chủ Exchange từ xa được thực hiện thông qua các dịch vụ từ hai nhà cung cấp VPN và máy chủ riêng ảo, M247 và SurfShark, một chiến thuật phổ biến để che giấu sự tương tác với mạng nạn nhân.

Bám sâu vào mạng nạn nhân, các tin tặc dựa vào CovalentStealer được xây dựng tùy chỉnh để tải các tệp nhạy cảm bổ sung lên vị trí Microsoft OneDrive từ cuối tháng 7 đến giữa tháng 10 năm 2022.

Trong một báo cáo riêng biệt, CISA cung cấp phân tích kỹ thuật cho CovalentStealer lưu ý rằng phần mềm độc hại dựa vào mã từ hai tiện ích có sẵn công khai, ClientUploader và PowerShell script Export-MFT, để tải lên các tệp nén và trích xuất Bảng Tệp Chính (MFT) của một cục bộ khối lượng lưu trữ.

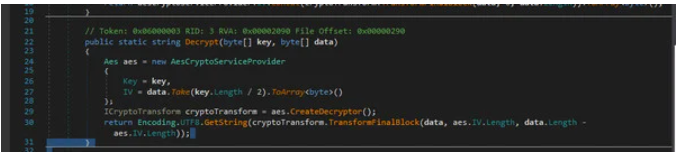

CovalentStealer cũng chứa các tài nguyên để mã hóa và giải mã dữ liệu đã tải lên và các tệp cấu hình cũng như để bảo mật thông tin liên lạc.

Quy trình mã hóa CovalentStealer AES

CISA chia sẻ chi tiết kỹ thuật cho HyperBro RAT trong một báo cáo riêng biệt, nói rằng các khả năng của phần mềm độc hại bao gồm tải lên và tải xuống các tệp đến và từ hệ thống, ghi lại các lần nhấn phím, thực hiện các lệnh trên máy chủ bị nhiễm và bỏ qua bảo vệ Kiểm soát Tài khoản Người dùng để chạy với đầy đủ đặc quyền của quản trị viên.

Chính phủ Hoa Kỳ vào thời điểm này không đưa ra dấu hiệu về nguồn gốc của các tác nhân đe dọa nhưng lưu ý rằng “CISA đã phát hiện ra rằng nhiều nhóm APT có khả năng đã xâm phạm mạng của tổ chức”.

Một loạt các khuyến nghị có sẵn trong báo cáo chung để phát hiện hoạt động liên tục, mối đe dọa truy cập lâu dài, một trong số đó là theo dõi nhật ký cho các kết nối từ các VPS và VPN bất thường.

Chuyên gia phòng thủ cũng nên kiểm tra các kết nối từ các khu vực không mong muốn và đối với kẻ tấn công cụ thể này, hãy kiểm tra các máy được lưu trữ bởi SurfShark và M247.

Theo dõi việc sử dụng tài khoản đáng ngờ, chẳng hạn như sử dụng không phù hợp hoặc trái phép tài khoản quản trị viên, tài khoản dịch vụ hoặc tài khoản của bên thứ ba, cũng có trong danh sách.

Việc sử dụng thông tin đăng nhập bị xâm phạm với VPS cũng có thể cho thấy một vi phạm tiềm ẩn có thể được phát hiện bằng cách:

- Xem lại nhật ký cho "không thể đăng nhập", ví dụ: đăng nhập với việc thay đổi tên người dùng, chuỗi tác nhân người dùng và kết hợp địa chỉ IP hoặc đăng nhập mà địa chỉ IP không phù hợp với vị trí địa lý của người dùng mong đợi

- Tìm kiếm "không thể di chuyển", xảy ra khi người dùng đăng nhập từ nhiều địa chỉ IP cách nhau một khoảng cách địa lý đáng kể. Kết quả báo động giả có thể xảy ra khi người dùng hợp pháp kết nối thông qua VPN

- Tìm kiếm một IP được sử dụng trên nhiều tài khoản, ngoại trừ thông tin đăng nhập dự kiến (đăng nhập từ xa thành công từ M247 và SurfShark IP có thể là một dấu hiệu đỏ)

- Xác định việc sử dụng tài khoản đặc quyền đáng ngờ sau khi đặt lại mật khẩu hoặc áp dụng các biện pháp giảm nhẹ tài khoản người dùng

- Tìm kiếm hoạt động bất thường trong các tài khoản thường không hoạt động

- Tìm kiếm các chuỗi tác nhân người dùng bất thường, chẳng hạn như các chuỗi thường không liên quan đến hoạt động bình thường của người dùng, có thể cho thấy hoạt động của bot

Báo cáo chung từ CISA, FBI và NSA chia sẻ một tập hợp các quy tắc YARA được tạo ra để phát hiện hoạt động từ tác nhân đe dọa cụ thể này và các dấu hiệu về sự xâm phạm đối với các công cụ được sử dụng trong cuộc tấn công: CovalentStealer, HyperBro và China Chopper.

Nguồn: bleepingcomputer.com