Chiến dịch chèn JavaScript vào Web mới nhằm đánh cắp dữ liệu ngân hàng của 50.000 người

Một chiến dịch phần mềm độc hại mới xuất hiện vào tháng 3 năm 2023 đã sử dụng tính năng chèn JavaScript vào web để cố đánh cắp dữ liệu ngân hàng của hơn 50.000 người dùng của 40 ngân hàng ở Bắc Mỹ, Nam Mỹ, Châu Âu và Nhật Bản.

Đội ngũ bảo mật của IBM đã phát hiện ra mối đe dọa này và cho biết chiến dịch đã được chuẩn bị ít nhất từ tháng 12 năm 2022, khi các miền độc hại được mua.

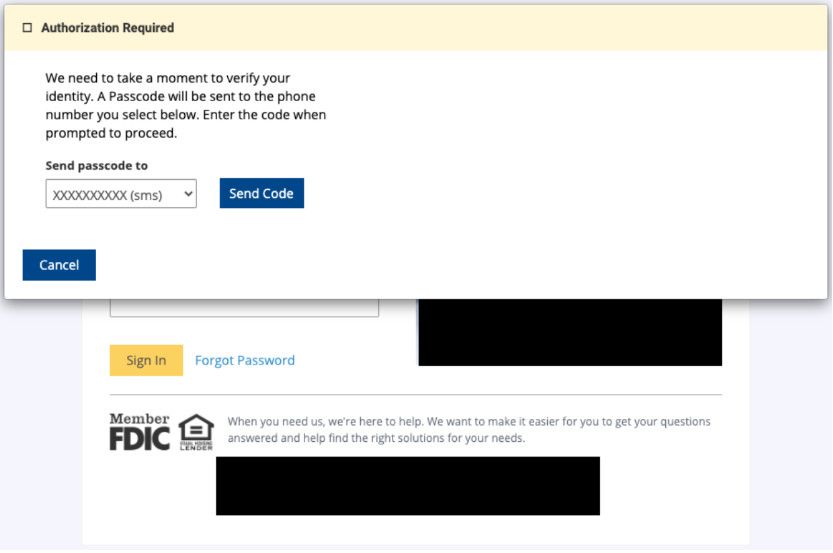

Các cuộc tấn công diễn ra thông qua các tập lệnh được tải từ máy chủ của kẻ tấn công, nhắm mục tiêu vào cấu trúc trang cụ thể phổ biến trên nhiều ngân hàng để chặn thông tin đăng nhập của người dùng và mật khẩu một lần (OTP).

Thông qua việc nắm bắt được thông tin trên, kẻ tấn công có thể đăng nhập vào tài khoản ngân hàng của nạn nhân, khóa chúng bằng cách thay đổi cài đặt bảo mật và thực hiện các giao dịch trái phép.

Thực hiện chuỗi tấn công lén lút

Cuộc tấn công bắt đầu bằng việc lây nhiễm phần mềm độc hại ban đầu vào thiết bị của nạn nhân. Báo cáo của IBM không đi sâu vào chi tiết cụ thể của giai đoạn này, nhưng có thể đã thông qua quảng cáo độc hại, lừa đảo, v.v.

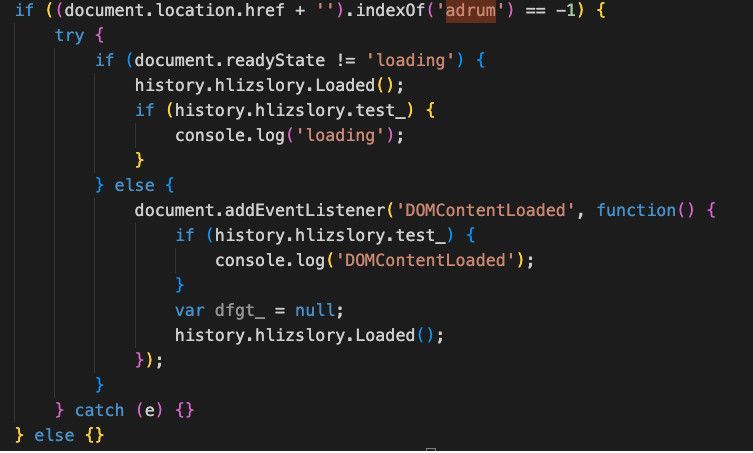

Sau khi nạn nhân truy cập các trang web độc hại hoặc bị xâm nhập của kẻ tấn công, phần mềm độc hại sẽ chèn một thẻ tập lệnh mới có thuộc tính nguồn ('src') trỏ đến tập lệnh được lưu trữ bên ngoài.

Tập lệnh mã hóa độc hại được tải trên trình duyệt của nạn nhân để sửa đổi nội dung trang web, lấy thông tin xác thực đăng nhập và chặn mật mã một lần (OTP).

IBM cho biết bước bổ sung này là bất thường vì hầu hết phần mềm độc hại đều thực hiện việc tiêm trực tiếp vào trang web.

Cách tiếp cận mới này giúp các cuộc tấn công trở nên lén lút hơn, vì việc kiểm tra phân tích tĩnh không thể gắn cờ (flag) tập lệnh tải đơn giản hơn là độc hại trong khi vẫn cho phép phân phối nội dung động, cho phép kẻ tấn công chuyển sang payload giai đoạn hai mới nếu cần.

Cũng cần lưu ý rằng tập lệnh độc hại này giống với các mạng sử dụng JavaScript hợp pháp (CDN), sử dụng các miền như cdnjs[.]com và unpkg[.]com để tránh bị phát hiện. Hơn nữa, tập lệnh còn thực hiện kiểm tra các sản phẩm bảo mật cụ thể trước khi thực thi.

Kiểm tra sản phẩm bảo mật (IBM)

Tập lệnh rất linh hoạt, liên tục điều chỉnh hành vi của nó theo hướng dẫn của máy chủ ra lệnh và kiểm soát, gửi bản cập nhật và nhận phản hồi cụ thể hướng dẫn hoạt động của nó trên thiết bị bị vi phạm.

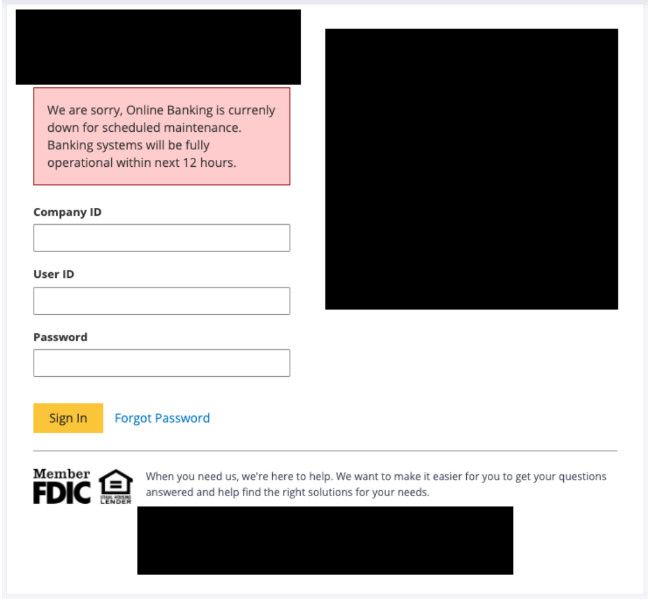

Tập lệnh có nhiều trạng thái hoạt động được xác định bởi cờ "mlink" do máy chủ đặt, bao gồm đưa lời nhắc về số điện thoại hoặc mã thông báo OTP, hiển thị thông báo lỗi hoặc mô phỏng tải trang, tất cả đều là một phần trong chiến lược đánh cắp dữ liệu của nó.

Thông báo lỗi giả tạo cho kẻ tấn công có thời gian sử dụng dữ liệu bị đánh cắp (IBM)

IBM cho biết chín giá trị biến "mlink" có thể được kết hợp để ra lệnh cho tập lệnh thực hiện các hành động lọc dữ liệu cụ thể, riêng biệt, do đó hỗ trợ một tập hợp lệnh đa dạng.

Trang được thiết kế để đánh cắp OTP (IBM)

Các nhà nghiên cứu đã tìm thấy mối liên hệ lỏng lẻo giữa chiến dịch mới này và DanaBot, một trojan ngân hàng mô-đun đã được phát tán rộng rãi từ năm 2018 và gần đây đã được phát hiện lan truyền thông qua quảng cáo độc hại trên Google Tìm kiếm nhằm quảng bá trình cài đặt Cisco Webex giả mạo.

Theo IBM, chiến dịch này vẫn đang được tiến hành, vì vậy cần hết sức cảnh giác khi sử dụng các cổng và ứng dụng ngân hàng trực tuyến.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.