Các cuộc tấn công zero-day của Barracuda ESG bị nghi ngờ liên quan đến hacker Trung Quốc

Một nhóm tin tặc bị nghi ngờ thân với Trung Quốc được Mandiant theo dõi với tên UNC4841 đã được liên kết với các cuộc tấn công đánh cắp dữ liệu trên các thiết bị Barracuda ESG (Cổng bảo mật email) bằng cách sử dụng lỗ hổng zero-day hiện đã được vá.

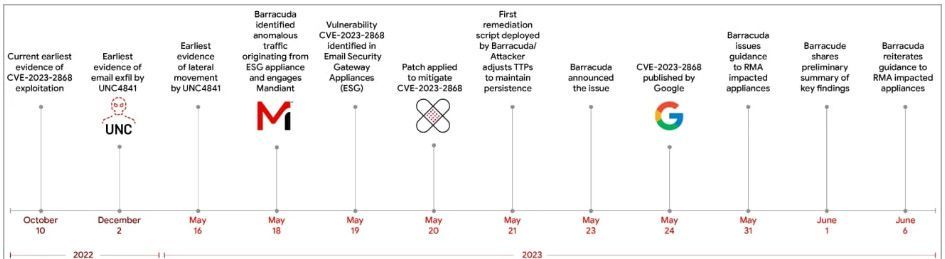

Bắt đầu từ khoảng ngày 10 tháng 10 năm 2022, những kẻ đe dọa bắt đầu khai thác CVE-2023-2868, một lỗ hổng truyền lệnh từ xa zero-day trong mô-đun quét tệp đính kèm email của Barracuda.

Nhà cung cấp đã phát hiện ra lỗ hổng vào ngày 19 tháng 5 và ngay lập tức tiết lộ rằng lỗ hổng đang bị khai thác, đồng thời CISA đưa ra cảnh báo cho các cơ quan Liên bang Hoa Kỳ áp dụng các bản cập nhật bảo mật.

Từ những gì được biết khi đó, CVE-2023-2868 đã bị khai thác kể từ tháng 10 năm 2022 để thả phần mềm độc hại chưa biết trước đó vào các thiết bị dễ bị tấn công và đánh cắp dữ liệu.

Đầu tháng 6,n Barracuda đã đưa ra một quyết định đáng chú ý là yêu cầu những khách hàng bị ảnh hưởng phải thay thế thiết bị của họ miễn phí thay vì chỉnh sửa lại firmware mới.

Yêu cầu bất thường này khiến nhiều người tin rằng những kẻ tấn công đã xâm nhập thiết bị ở mức độ thấp, điều này không thể đảm bảo chúng hoàn toàn an toàn.

Mandiant nói với BleepingComputer rằng điều này vì sự thận trọng nên được khuyến nghị, vì Barracuda không thể đảm bảo loại bỏ hoàn toàn phần mềm độc hại.

"Do UNC4841 hiển thị tinh vi và thiếu khả năng nhận biết đầy đủ đối với tất cả các thiết bị bị xâm nhập, Barracuda vì thận trọng đã chọn thay thế và không mô phỏng lại thiết bị từ phân vùng cần khôi phục," John Palmisano, Giám đốc ứng phó sự cố Mandiant - Google Cloud , nói với BleepingComputer.

"Chiến lược này đảm bảo tính toàn vẹn của tất cả các thiết bị trong các tình huống mà Barracuda không thể đảm bảo phân vùng khôi phục không bị tác nhân đe dọa tấn công."

Các cuộc tấn công liên quan đến tin tặc thân Trung Quốc

Ngày 15 tháng 6, Mandiant tiết lộ rằng tác nhân đe dọa chịu trách nhiệm cho việc khai thác này là UNC4841, một nhóm hack được biết đến với việc tiến hành các cuộc tấn công gián điệp mạng để hỗ trợ Trung Quốc.

Các cuộc tấn công bắt đầu bằng việc các tác nhân đe dọa gửi email chứa tệp đính kèm tệp '.tar' độc hại (cũng là tệp TAR giả dạng tệp s' .jpg' hoặc '.dat') để khai thác các thiết bị ESG dễ bị tấn công. Khi Cổng bảo mật email Barracuda cố gắng quét tệp, tệp đính kèm sẽ khai thác lỗ hổng CVE-2023-2868 để thực thi mã từ xa trên thiết bị.

Email độc hại được gửi đến các thiết bị dễ bị tấn công (Mandiant)

"Nó thực sự tương đương với đầu vào do người dùng kiểm soát và chưa được lọc thông qua biến (variable) $f đang được thực thi dưới dạng lệnh hệ thống thông qua quy trình qx{} của Perl. $f là biến (variable) do người dùng kiểm soát sẽ chứa tên tệp của các tệp được lưu trữ trong TAR ," báo cáo của Mandiant giải thích.

"Do đó, UNC4841 có thể định dạng các tệp TAR theo một cách cụ thể để kích hoạt một cuộc tấn công chèn lệnh cho phép chúng thực thi các lệnh hệ thống từ xa với các đặc quyền củadịch vụ Cổng bảo mật email."

Mã Barracuda dễ bị tấn công

Nguồn: Mandiant

Sau khi các tác nhân đe dọa có được quyền truy cập từ xa vào thiết bị Barracuda ESG, chúng đã lây nhiễm các dòng phần mềm độc hại có tên là 'Saltwater', 'Seaspy' và 'Seaside' để đánh cắp dữ liệu email từ thiết bị.

UNC4841 đã nhắm mục tiêu dữ liệu cụ thể để đánh cắp và đôi khi tận dụng quyền truy cập vào thiết bị ESG để điều hướng mạng của nạn nhân hoặc gửi thư đến các thiết bị nạn nhân khác.

Khi Barracuda phát hiện ra tấn công và phát hành các bản vá, UNC4841 đã sửa đổi phần mềm độc hại và đa dạng hóa các cơ chế bền bỉ để lẩn tránh các biện pháp phòng thủ dựa trên IoC.

Đúng thời điểm, tin tặc đã phát động một cuộc tấn công từ ngày 22 tháng 5 đến ngày 24 tháng 5 năm 2023, nhắm mục tiêu vào các thiết bị dễ bị tấn công của các cơ quan chính phủ và các tổ chức quan trọng khác ở ít nhất 16 quốc gia.

Dòng thời gian khai thác CVE-2023-2868 (Mandiant)

Chuỗi tấn công

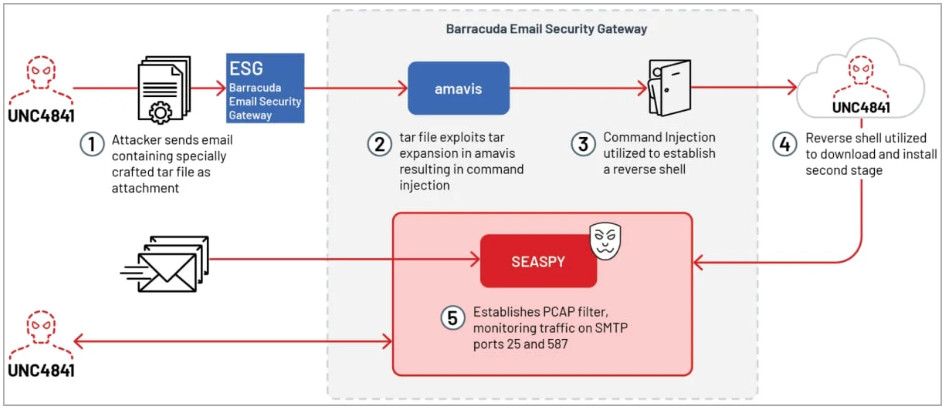

Tệp đính kèm tệp TAR trên email của kẻ tấn công đã khai thác CVE-2023-2868 để thực thi mã độc (payload) shell đảo ngược được mã hóa base64 trên các thiết bị ESG dễ bị tấn công.

Mã độc (payload) tạo phiên mới, đường dẫn có tên và shell tương tác, sử dụng OpenSSL để tạo ứng dụng khách kết nối với một địa chỉ IP và cổng được chỉ định, với đầu ra tiêu chuẩn hướng đến đường dẫn được đặt tên và mọi đầu ra lỗi sẽ bị loại bỏ.

Shell đảo ngược được thêm vào các công việc định kỳ hàng giờ hoặc hàng ngày như một cơ chế bền bỉ.

Tiếp theo, những kẻ tấn công sử dụng các lệnh wget để lấy thêm mã độc (payload) từ máy chủ C2,, chủ yếu là 'Saltwater', 'Seaspy' và 'Seaside'.

Saltwater là một mô-đun Barracuda SMTP daemon (bsmtpd) có cửa hậu (backdoor), có thể tải lên hoặc tải xuống các tệp, thực thi các lệnh tùy ý hoặc cung cấp khả năng ủy quyền cho các tác nhân đe dọa.

Seaside là một mô-đun bsmtpd dựa trên Lua giám sát các lệnh SMTP HELO/EHLO để biết các lệnh được mã hóa được gửi từ máy chủ C2 của kẻ tấn công. Khi tìm thấy bất kỳ thứ gì, nó sẽ giải mã và cung cấp chúng cho "Whirlpool", một công cụ shell đảo ngược TLS dựa trên C.

Cửa hậu (backdoor) thứ ba là Seaspy, một công cụ thụ động tự thiết lập như một bộ lọc PCAP trên các cổng TCP/25 (SMTP) và TCP/587 và được kích hoạt bởi một "gói ma thuật".

Để bền bỉ hơn, UNC4841 sửa đổi tệp '/etc/init.d/rc' để đặt Seaspy thực thi sau khi khởi động lại.

Sơ đồ tấn công Seaspy (Mandiant)

Cuối cùng là "Sandbar", mà các tác nhân đe dọa đã sử dụng để ẩn các quy trình máy chủ Linux có tên bắt đầu bằng "Bar", đặc biệt che giấu các hoạt động của Seaspy, cho phép nó hoạt động mà không bị phát hiện.

Sandbar được thêm vào thư mục /lib/modules lưu trữ các mô-đun nhân Linux; do đó nó được thực thi khi khởi động hệ thống.

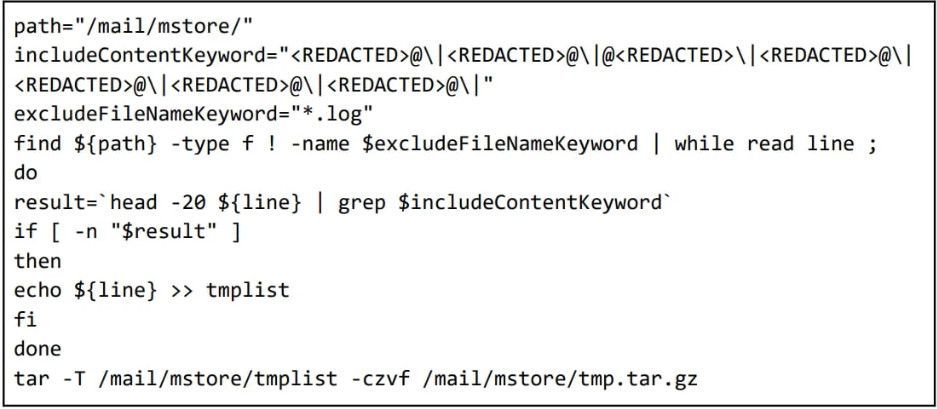

UNC4841 đã thực hiện các bước di chuyển ngang nhanh chóng và được quan sát thấy đang quét các email cụ thể trong các thiết bị bị xâm nhập, sử dụng các cụm từ tìm kiếm liên quan đến các tổ chức, cá nhân cụ thể hoặc các chủ đề được quan tâm nhiều.

Tập lệnh quét các từ khóa cụ thể trong email được lưu trữ trên ESG (Mandiant)

"Trong tập hợp các thực thể được chọn để đánh cắp dữ liệu tập trung, các tập lệnh shell đã được phát hiện nhắm mục tiêu vào các miền email và người dùng từ Bộ Ngoại giao ASEAN (MFA), cũng như các văn phòng thương mại nước ngoài và các tổ chức nghiên cứu học thuật ở Đài Loan và Hồng Kông," Mandiant giải thích.

Các nhà phân tích cho rằng UNC4841 sẽ tiếp tục cố gắng đa dạng hóa các TTP của họ (chiến thuật, kỹ thuật và quy trình) để tránh bị phát hiện, vì vậy nên cảnh giác cao độ.

Hành động được khuyến nghị là thay thế các thiết bị Barracuda ESG bị xâm nhập bất kể mức độ vá lỗi của chúng và thực hiện điều tra kỹ lưỡng trên mạng bằng cách sử dụng các dấu hiệu tấn công đã công bố.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.