Biến thể Mirai lây nhiễm vào các hộp giải mã Android TV giá rẻ để tấn công DDoS

Một biến thể botnet phần mềm độc hại Mirai mới đã được phát hiện lây nhiễm vào các hộp giải mã Android TV giá rẻ được hàng triệu người sử dụng để truyền phát phương tiện.

Theo đội ngũ chống vi-rút của Dr. Web, trojan hiện tại là phiên bản mới của backdoor 'Pandora' xuất hiện lần đầu tiên vào năm 2015.

Mục tiêu chính của chiến dịch này là các hộp Android TV giá rẻ như Tanix TX6 TV Box, MX10 Pro 6K và H96 MAX X3, có bộ xử lý bốn lõi có khả năng phát động các cuộc tấn công DDoS mạnh mẽ ngay cả ở quy mô nhóm nhỏ.

Phần mềm độc hại trong hộp giải mã

Dr. Web báo cáo rằng phần mềm độc hại xuất hiện trên thiết bị thông qua bản cập nhật chương trình cơ sở độc hại được ký bằng khóa kiểm tra có sẵn công khai hoặc được phân phối qua ứng dụng độc hại trên các miền nhắm mục tiêu đến người dùng quan tâm đến nội dung vi phạm bản quyền.

Trong trường hợp đầu tiên, các bản cập nhật chương trình cơ sở đó được người bán lại thiết bị cài đặt hoặc người dùng bị lừa tải xuống từ các trang web hứa hẹn truyền phát phương tiện không hạn chế hoặc khả năng tương thích tốt hơn với nhiều ứng dụng hơn.

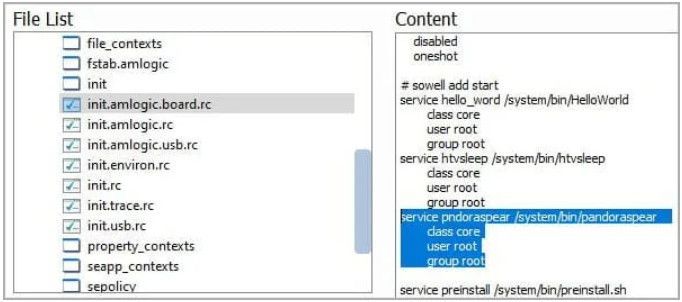

Dịch vụ độc hại nằm trong 'boot.img', chứa các thành phần kernel và ramdisk được tải trong quá trình khởi động hệ thống Android nên đây là một cơ chế hoạt động tuyệt vời.

Dịch vụ độc hại (Dr. Web)

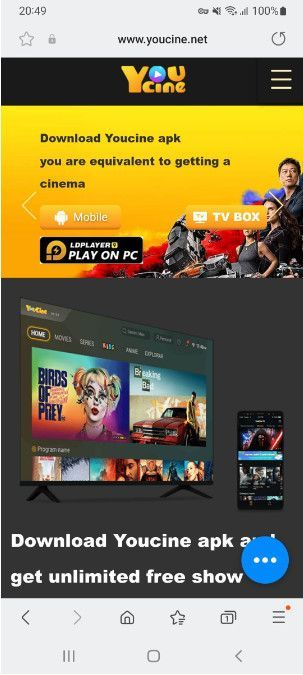

Kênh phân phối thứ hai là các ứng dụng nội dung vi phạm bản quyền hứa hẹn truy cập vào bộ sưu tập các chương trình truyền hình và phim được bảo vệ bản quyền miễn phí hoặc với mức phí thấp.

Dr. Web đưa ra ví dụ về các ứng dụng Android đã lây nhiễm biến thể phần mềm độc hại Mirai mới này cho thiết bị.

Trang web thả phần mềm độc hại (Dr. Web)

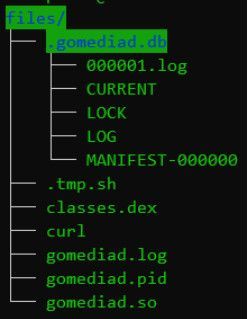

Trong trường hợp này, tính ổn định đạt được trong lần khởi chạy đầu tiên của các ứng dụng độc hại, khởi động 'GoMediaService' ở chế độ background mà người dùng không hề hay biết và đặt nó ở chế độ tự động khởi động khi khởi động thiết bị.

Dịch vụ này gọi chương trình 'gomediad.so', chương trình này giải nén nhiều tệp, bao gồm trình thông dịch dòng lệnh chạy với các đặc quyền nâng cao ('Tool.AppProcessShell.1') và trình cài đặt cho backdoor Pandora ('.tmp.sh' ).

Cấu trúc dịch vụ GoMedia (Dr. Web)

Sau khi hoạt động, backdoor sẽ giao tiếp với máy chủ C2, thay thế tệp HOSTS, tự cập nhật và sau đó chuyển sang chế độ chờ, chờ lệnh đến từ người vận hành.

Dr. Web báo cáo phần mềm độc hại có thể thực hiện các cuộc tấn công DDoS qua các giao thức TCP và UDP, như tạo các yêu cầu tràn SYN, ICMP và DNS, cũng như mở shell đảo ngược, gắn các phân vùng hệ thống để sửa đổi, v.v.

Các thiết bị vốn có rủi ro

Các hộp Android TV phù hợp với ngân sách thường có một hành trình mờ ám từ nhà sản xuất đến người tiêu dùng, khiến người dùng cuối không biết gì về nguồn gốc, các thay đổi chương trình cơ sở tiềm ẩn và đã qua tay nhiều người khác nhau.

Ngay cả đối với những người tiêu dùng thận trọng, những người giữ lại ROM gốc và chọn lọc trong việc cài đặt ứng dụng, vẫn có nguy cơ kéo dài thời gian các thiết bị có phần mềm độc hại được tải sẵn.

Điều này cho thấy người tiêu dùng nên chọn các thiết bị phát trực tuyến từ các thương hiệu đáng tin cậy như Google Chromecast, Apple TV, NVIDIA Shield, Amazon Fire TV và Roku Stick.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.