Bản ghi nhớ về các mối đe dọa trên đám mây: Bảo vệ bản thân khỏi các chiến dịch lừa đảo ứng dụng Web App

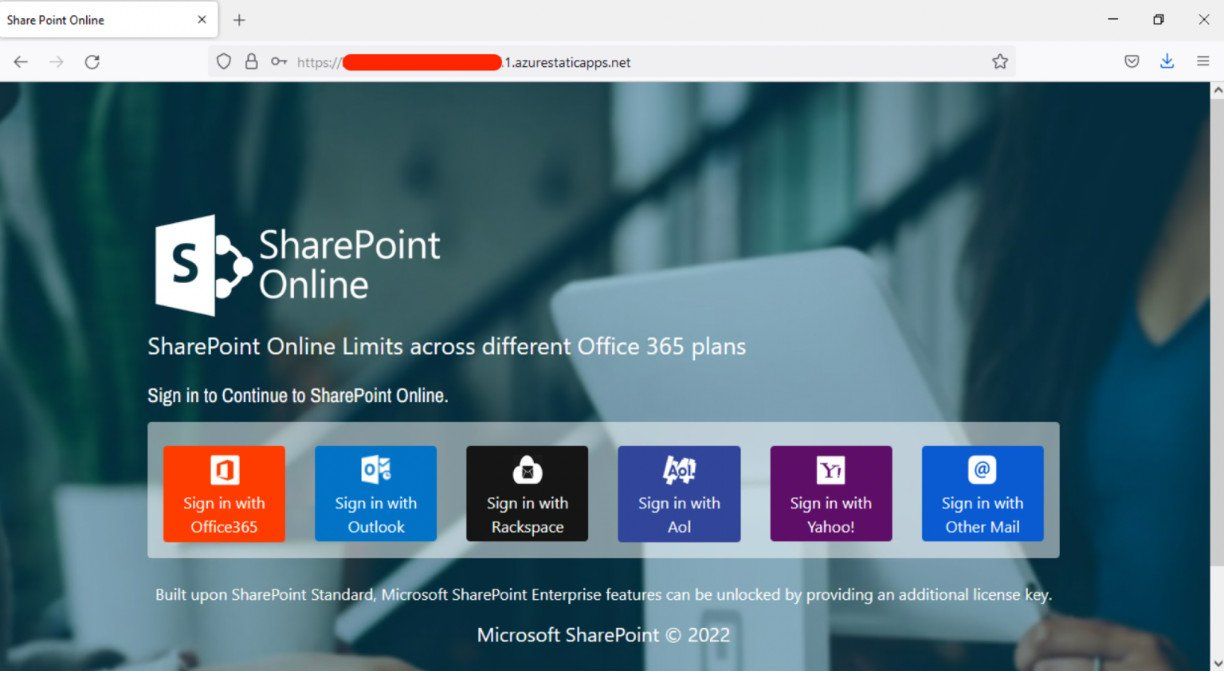

Một chiến dịch lừa đảo trên đám mây mới đang lạm dụng dịch vụ Ứng dụng Web Apps của Microsoft Azure để lấy cắp thông tin đăng nhập từ nhiều dịch vụ bao gồm Microsoft 365, Outlook và Yahoo Mail.

Lưu trữ các trang lừa đảo trên Azure không phải là một điều mới lạ, tuy nhiên dịch vụ Ứng dụng Web tĩnh cho phép những kẻ tấn công xây dựng và triển khai các ứng dụng web tĩnh hoặc động trên Azure từ các kho lưu trữ bên ngoài như GitHub cho phép chúng tạo các trang đích thuyết phục như hình minh họa trong ví dụ dưới đây. Điều này kết hợp với thực tế là lưu trữ trang đích trên Azure có nghĩa là nạn nhân nhìn thấy một URL hợp pháp và quen thuộc (*. 1.azurestaticapps.net) và một chứng chỉ hợp pháp như nhau do Microsoft ký, thúc đẩy nguy cơ một cuộc tấn công thành công cao hơn.

Cách Netskope giảm thiểu nguy cơ lừa đảo qua đám mây

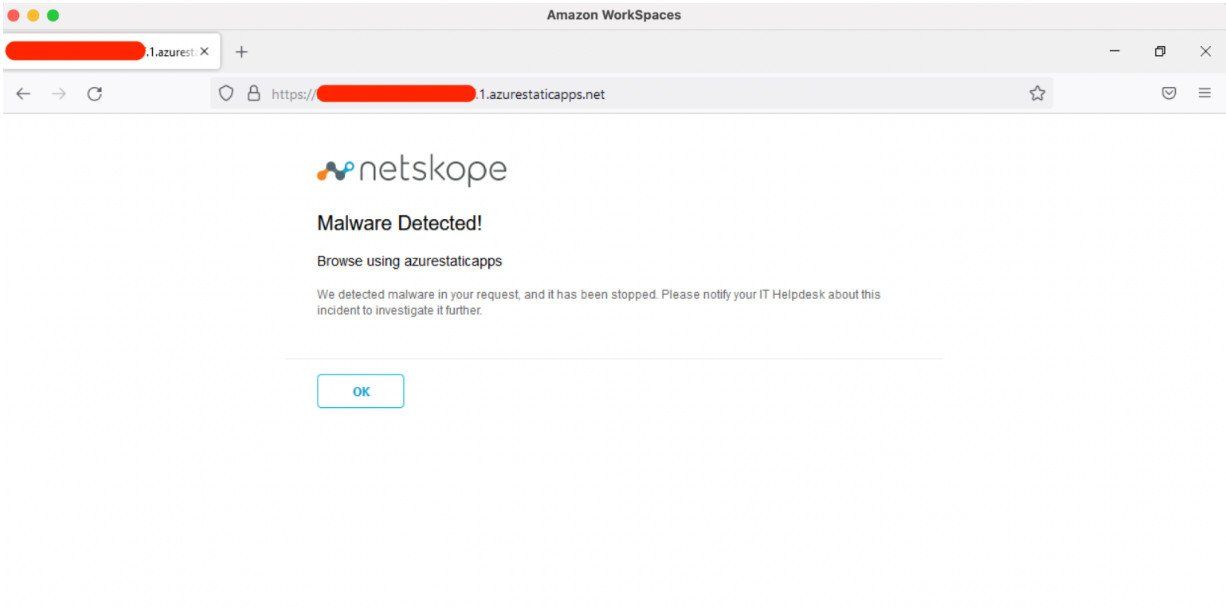

Netskope Threat Protection, một thành phần cốt lõi của Next Gen Secure Web Gateway là tuyến phòng thủ đầu tiên. Trang đích hiển thị ở trên đã được biết và phát hiện bởi Netskope threat intelligence trong danh mục “Security Risk – Phishing/Fraud”, ngay cả khi nó được lưu trữ trong Azure, vì vậy mọi nỗ lực duyệt qua nó sẽ bị chặn ngay lập tức ngay cả trước khi người dùng lựa chọn đăng nhập vào dịch vụ giả mạo. Ngoài ra, Netskope AV trên trình duyệt phát hiện trang HTML tĩnh là ” JS:Trojan.Cryxos.8405.

”

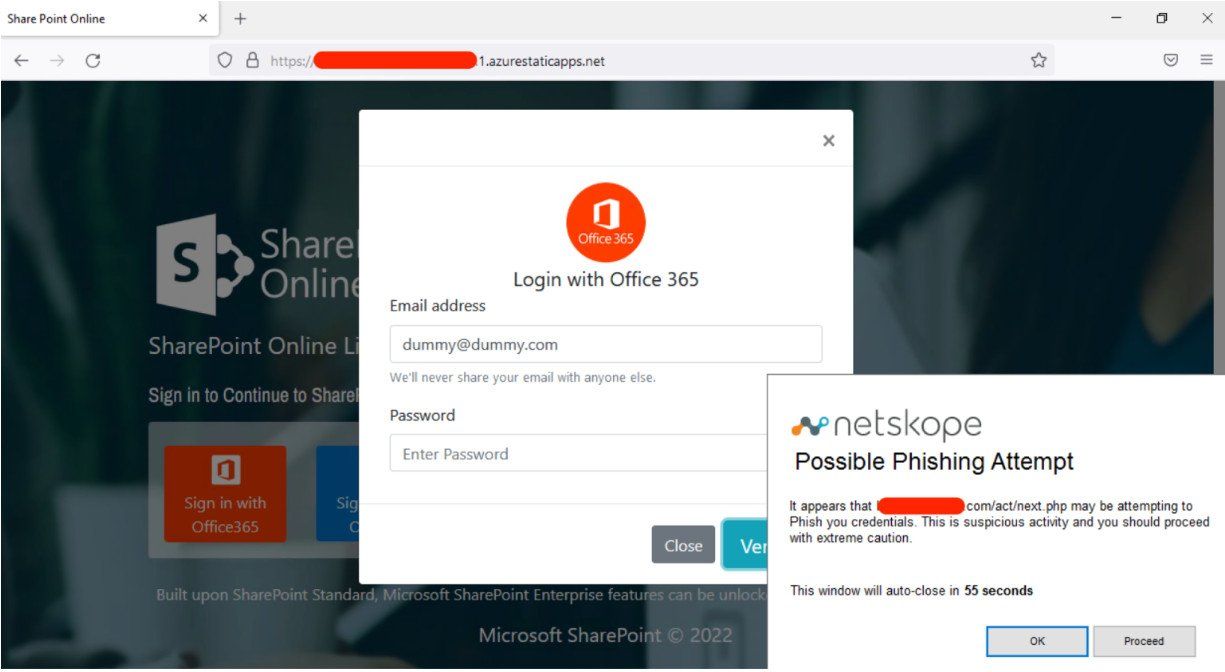

Một lớp bảo vệ khác được cung cấp bởi công cụ Netskope DLP quét hoạt động của FormPost ngăn chặn việc gửi thông tin đăng nhập của công ty (một số nhận biết đơn giản như miền email công ty có thể đủ với điều kiện có sẵn các ngoại lệ cần thiết cho các ứng dụng của công ty). Trong ví dụ trên (sau khi vô hiệu hóa chính sách bảo vệ khỏi mối đe dọa cho mục đích của hình minh họa này), việc gửi thông tin đăng nhập của công ty trên trang lừa đảo sẽ bị ngăn chặn (lưu ý rằng trang đích được lưu trữ trong Azure chuyển hướng nạn nhân đến một miền bên ngoài).

Bảng điều khiển mối đe dọa cụ thể của Netskope Advanced Analytics cho phép theo dõi thời gian thực về mức độ rủi ro của tổ chức và xác định các ứng dụng rủi ro nhất và những người dùng được nhắm mục tiêu nhất, cuối cùng hỗ trợ quá trình phản ứng và khắc phục sự cố.

Hãy giữ an toàn!

Nguồn: netskope.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.